会话传递

会话传递

MSF TO CS

1 | #首先,backgroud 会话 |

CS TO MSF

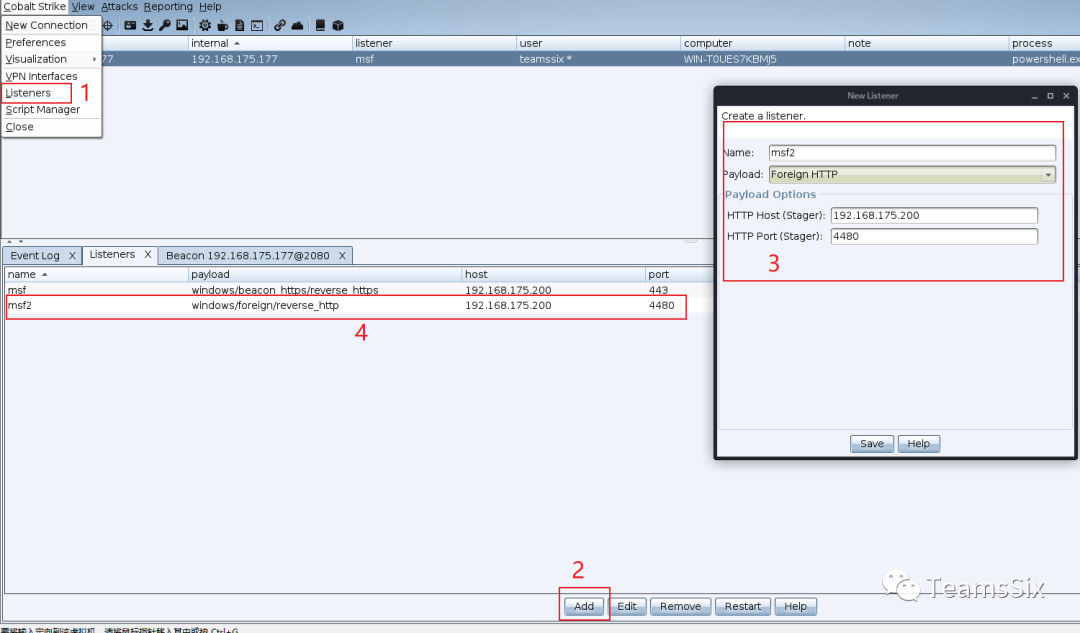

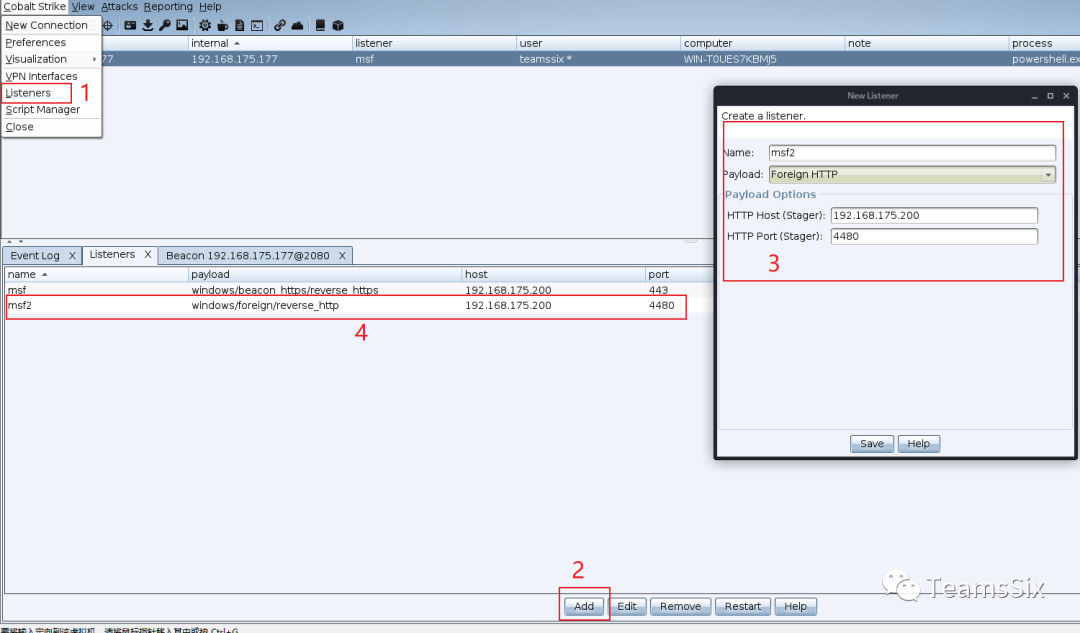

1 | #在 Cobalt Strike 上先创建一个 Foreign HTTP 监听, |

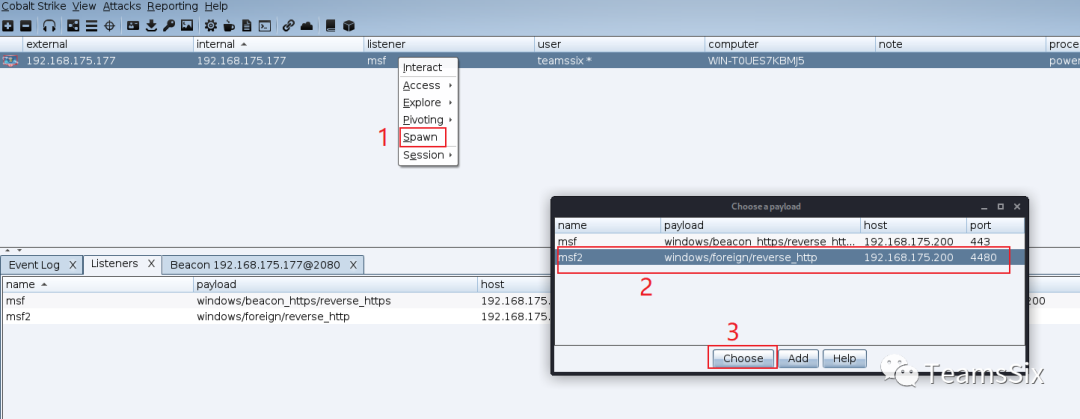

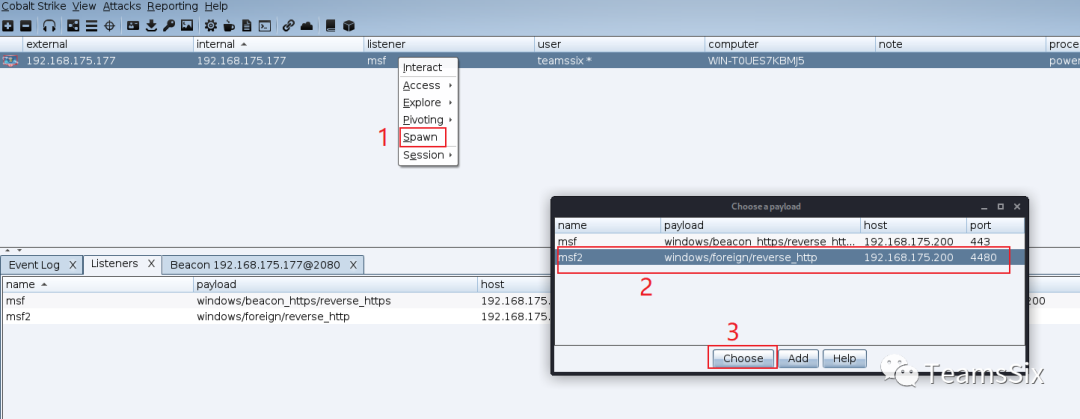

1 | #之后在 Cobalt Strike 上右击待传递的会话选择 Spawn ,选择刚刚创建的 Foreign HTTP 监听 |

1 | MSF: |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Yumekoの博客!

评论

1 | #首先,backgroud 会话 |

1 | #在 Cobalt Strike 上先创建一个 Foreign HTTP 监听, |

1 | #之后在 Cobalt Strike 上右击待传递的会话选择 Spawn ,选择刚刚创建的 Foreign HTTP 监听 |

1 | MSF: |