VMIexec

WMIexec

横向渗透之wmiexec

由来:

WMI的全名为“Windows Management Instrumentation”(Windows管理规范)

特点:

可当作与window系统交互的API,最大优势是可以远程访问WMI系统自带,运行在内存中,

Windows默认不会将WMI的操作记录在日志中,同时攻击脚本无需写入到磁盘,具有极高的隐蔽性,不留任何痕迹

利用WMI可以进行信息收集、探测、反病毒、虚拟机检测、命令执行、权限持久化等操作。

缺点:⽹络请求较多;需要对⽅开启rpc服务,现实环境中有六七成机器不开

利用IPC连接,使用wmiexec连接远程主机。通过调用Windows本地API来获取powershell

psexec与wmiexec区别

日志是否记录,

通过调用WMIEXEC来模拟psexec的功能。

wmiexec流程:

wmiexe.vbs流程:

先建立一个IPC连接—>建立一个共享文件夹—>

用于远程读取命令执行的结果—>再把结果输出到结果共享文件—->

通过FSO组件访问远程共享文件的结果文件,将结果输出—>

调用WMI执行命令删除结果文件—>最后WMIexec退出时,删除文件共享。

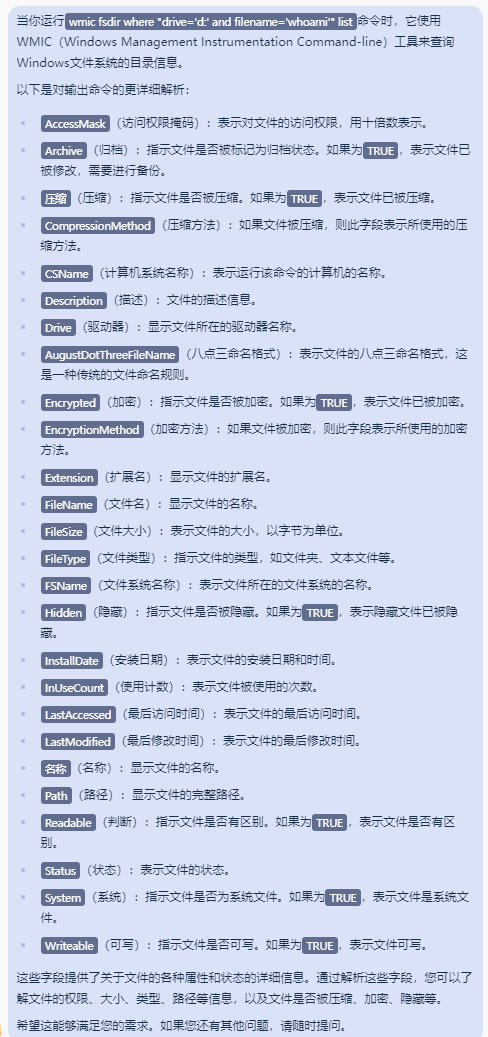

基础命令使用

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Yumekoの博客!

评论